Historias reales: Soy tu nueva factura y te voy a secuestrar el ordenador

Pablo es el gerente de una pequeña clínica veterinaria ubicada en una modesta localidad del sur del Principado de Asturias. Un día se descuidó al abrir un correo electrónico, y sin darse cuenta, abrió un adjunto que… ¡tenía sorpresa!

La clínica cuenta con tres empleados, veterinarios de profesión, que trabajan a turnos para cubrir el máximo de horas diarias. Además, a pesar de no ser una zona muy poblada, la existencia de un gran número de reses de ganado mayor, le obliga a ofrecer un servicio de guardia del que él mismo es responsable junto con otro de sus tres compañeros, en función de la semana.

Una de las características que más define el trabajo diario de Pablo, es la de desplazarse de explotación en explotación en función de la demanda de los propietarios. Son muchas las cabezas de ganado que están a su cargo, por lo que utiliza sistemas de movilidad 4G para poder atender vía correo electrónico la multitud de trámites necesarios para llevar una administración lo más ordenada posible. Otra de sus constantes es la prisa, siempre de aquí para allí sin casi tiempo de tomar un café o atender de manera seria algunos de sus quehaceres diarios.

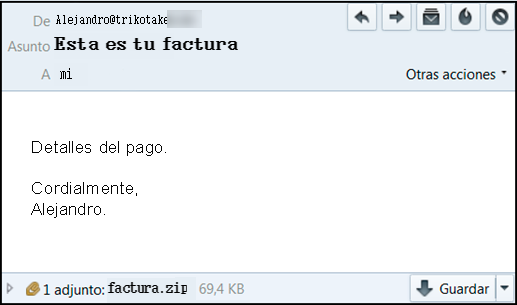

Y fruto de este alto grado de movilidad, cometió un gravísimo error. Dentro de las labores diarias sobre trámites administrativos, recibió un correo al que no le prestó demasiada importancia, pues el remitente era «Alejandro», nombre sobradamente conocido para él por ser uno de sus principales clientes. Su error fue ese, no mirar nada más que el nombre.

Tantos años recibiendo correos de Alejandro, que no se dio cuenta que el dominio de la cuenta de correo, no era el habitual. Además, al contener un archivo adjunto con el literal «factura», entendió que se trataba de uno de sus trámites habituales y cotidianos, sin percatarse de que lo que estaba recibiendo era un correo malicioso.

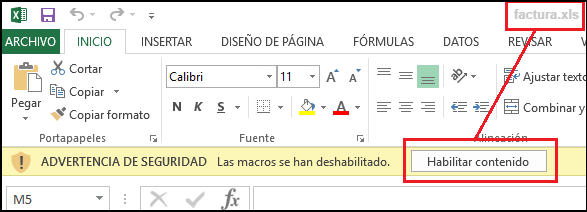

Así que, antes de partir a su siguiente destino, desde su portátil abrió el correo y su adjunto, el cual, tampoco le pareció sospechoso pues se trataba de una hoja Excel, como otras tantas con las que trabajaba a diario y que a su vez le indicaba que debía activar las macros. — Total, se trata de otro «mensajito» de esos que el programa me pide aceptar—, pensó Pablo. El problema fue que al activarlas liberó un malware de un tipo concreto de ransomware llamado SamSam.

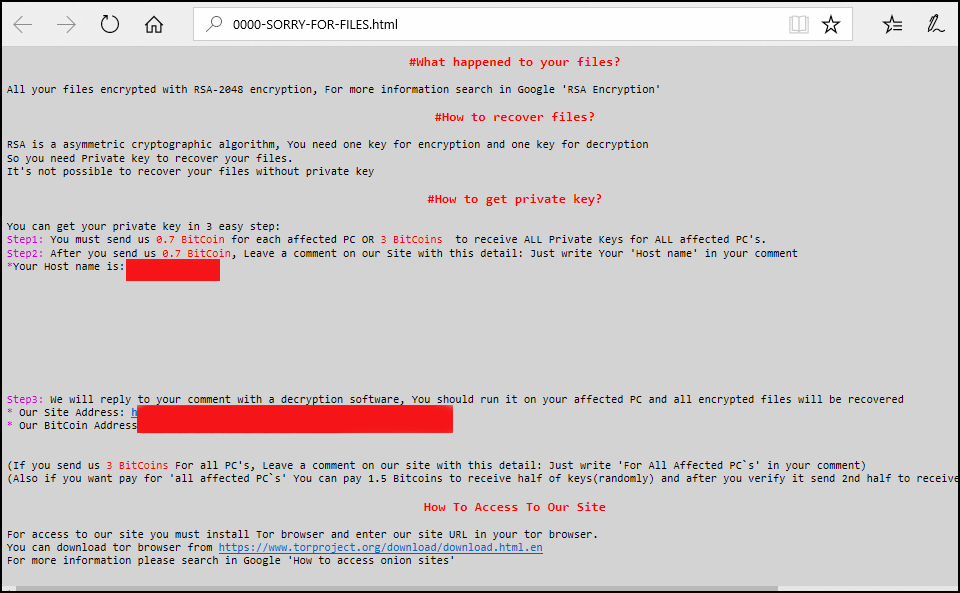

Automáticamente se guardó en su equipo un archivo con nombre 0000-SORRY-FOR-FILES.html. Al abrirlo, mostraba un mensaje indicando los pasos a seguir para realizar un pago, que rondaba los 6.000€. Pablo no salía de su asombro. Su ordenador estaba inhabilitado totalmente, sus ficheros «secuestrados» y el pago, «el rescate», era algo inasumible a todos los efectos.

Le instaban a pagar a cambio de desbloquear su equipo a través de un código que le facilitarán, en teoría, una vez se hubiera realizado el pago. ¡Qué @&#!!! Además, las instrucciones le indicaban que debía hacer el pago a través de la red TOR lo que implicaría instalar el navegador TOR y posteriormente pagar con la criptomoneda más conocida, el Bitcoin (0.7 Bitcoin para 1 ordenador o 3 Bitcoins para liberar todos los ordenadores afectados).

Ante esta situación tan alarmante, consultó con el servicio técnico que tenía subcontratado para valorar las posibles soluciones. Afortunadamente, en este caso, su empresa de mantenimiento estaba al día de este tipo de infecciones y contaba con una copia de seguridad de los archivos de Pablo que hicieron la semana pasada, por lo que su información estaba a buen recaudo. Únicamente tendría que restaurar su equipo con la última copia de seguridad por lo que la mayoría de sus datos no se verían afectados. Solo perdió los datos desde la última copia.

¿Qué fue lo que realmente pasó?

Pablo fue víctima de un tipo de código malicioso conocido como Ransomware, y concretamente esta variante se llama SamSam. A pesar que su principal objetivo son las administraciones públicas, no quita que cualquier particular o empresa pueda recibir correos de este tipo. Este tipo de malware basa su funcionamiento en cifrar los archivos del dispositivo que infecta. Para descifrar los datos, se requiere de un código que únicamente se entrega tras el pago de un rescate aunque en ningún caso esta acción está asegurada, por lo que se recomienda no realizar dicho pago.

¿Cómo se llevó a cabo la infección?

Son muchos los canales por los cuales se puede infectar un dispositivo o red: correos electrónicos, mensajería instantánea, dispositivos extraíbles, conexiones no seguras, etc. En este caso, Pablo pecó de ingenuo y se confió al pensar que estaba recibiendo una factura de un cliente habitual, se dejó engañar por una mera coincidencia de nombres. Además no se percató del peligro que va unido a la activación de macros (pequeños programas), en este caso, de su hoja de cálculo.

¿Qué hacer si sucede esto?

Bajo ningún concepto se procederá al pago del rescate.

Contactar con el servicio técnico o personal encargado de servicios informáticos, bien forme parte del personal de la empresa o sea un servicio subcontratado.

En caso de no contar con estos servicios, para identificar el tipo de ransomware y una posible solución puedes reportar la incidencia en el correo electrónico del centro de respuesta a incidentes de Incibe: ![]()

Para ello tendrá que adjuntar dos o tres ficheros adjuntos sin información personal con un tamaño superior a 1MB, preferiblemente aquellos que tuvieran extensión .doc o .xls antes de ser cifrados por el ransomware, aunque podría utilizarse otro tipo de archivos.

Tendrás también que adjuntar el fichero en el que se indica cómo realizar el pago para recuperar la información, normalmente es un fichero .txt o .html.

En cuanto a la prevención, es recomendable que pongas en marcha las siguientes buenas prácticas.

- Infórmate sobre este tipo de ataques. Visita ayuda ransomware y otras páginas web pertenecientes a iniciativas o empresas que aportan soluciones tanto para particulares como para empresas como nomoreransom.org.

- Avisa a tus empleados de que no deben habilitar las macros de los documentos adjuntos si no se sabe con certeza que la procedencia de los mismos es legítima.

- Conciencia a tus empleados para que no sean víctimas de ataques de ingeniería social y en el uso adecuado de los medios corporativos para prevenir infecciones no deseadas.

- Utiliza las listas blancas del sistema (por ejemplo las listas blancas en Windows 10 con Device Guard, que en versiones anteriores eran políticas de integridad configurables) o listas blancas de correo electrónico (por ejemplo la lista de remitentes seguros de Outlook). Así solo permitirás sólo el uso de aplicaciones autorizadas y solo recibirás mensajes de remitentes autorizados.

- Configura también los filtros anti-spam en los cortafuegos del sistema operativo (o externo), en navegadores y en el correo electrónico.

- Utiliza herramientas de detección avanzada de amenazas; así podrás detectar la ejecución o intentos de ejecución de malware o aplicaciones no permitidas.

- Pon en marcha un programa de recuperación ante desastres que incluya copias de respaldo de los sistemas con lo que podrás volver al funcionamiento normal de tus servicios en un breve espacio de tiempo.

Aprende la lección: ¡la rápida detección del ransomware y la disposición de copias de respaldo impidieron el objetivo del malware y el restablecimiento del equipo afectado!