FAQ NIS2

Índice

- ¿Qué es la Directiva Europea NIS2?

- ¿Cuándo entró en vigor la NIS2 y cuándo aplicará en España?

- Soy una entidad privada, ¿me afecta la Directiva NIS2?

- Y si soy una pequeña empresa, ¿me afectará la Directiva NIS2?

- Mi empresa ya estaba obligada por la trasposición de la Directiva NIS1 a la legislación española, ¿me aplica la NIS2?

- ¿Qué nuevos sectores y subsectores incluye la Directiva NIS2 respecto a la Directiva NIS1?

- ¿Qué tipos de entidades privadas no están dentro del ámbito de la NIS2?

- Me afecta la NIS2, pero, ¿soy entidad esencial o importante?

- ¿Qué obligaciones tendrán las entidades afectadas?

- ¿Por qué es tan importante la seguridad en la cadena de suministro?

- ¿La supervisión se aplicará de la misma manera a todos los tipos de entidades?

- ¿Qué multas y sanciones están contempladas en la NIS2 en caso de incumplimiento?

- ¿Qué responsabilidad tienen los órganos de dirección en las entidades afectadas?

- Si ya me afectaba la normativa NIS1, ¿qué efectos generará la aplicación de NIS2 en mis procesos de ciberseguridad?

- Si no me afectaba la normativa NIS1, ¿qué efectos en mis procesos de ciberseguridad va a generar la aplicación de NIS2?

- Si mi empresa no se dedica a las actividades recogidas en los «sectores de alta criticidad» ni a «otros sectores críticos», ¿puedo descartar que se vea afectada por la NIS2?

- ¿Qué entidad o autoridad competente española tendrá la responsabilidad de gestionar y actualizar los listados de entidades esenciales e importantes?

- ¿El mecanismo de autorregistro por parte de las entidades se mantendrá o existirá un nuevo mecanismo de registro?

- ¿Habrá ventanilla única? NIS, AEPD, CNPIC, etc.

- En el caso de empresas multinacionales europeas, ¿la Directiva NIS2 aplica a la compañía globalmente, a nivel corporativo o debe implantarse individualmente para cada centro de trabajo de cada país miembro?

- Si el servicio de computación en la nube está distribuido en diferentes Estados, estando alguno de ellos fuera de la UE, ¿cómo afecta la NIS2?

- ¿Cómo se puede demostrar el cumplimiento en caso de una auditoría o requerimiento por parte del regulador?

- Dado que no existen medidas específicas asociadas a los riesgos de forma oficial, ¿qué ocurre si una entidad esencial o importante no calcula bien los riesgos y el impacto social y económico asociado y, por ende, no establece adecuadamente las medidas de seguridad?

- ¿Deben las entidades en el ámbito de la NIS2 conocer si sus proveedores reportan algún incidente?

- ¿Cómo se solventan las discrepancias entre la entidad y su cadena de suministro en los casos en que las evaluaciones de riesgos y las medidas de seguridad resultantes sean distintas, por ejemplo, cuando una sea demasiado exigente y la otra demasiado laxa? ¿Existe algún órgano mediador para solventarlo?

- ¿Cuáles son las instituciones involucradas en el proceso de gestión de incidentes?

- ¿Se van a modificar los niveles de peligrosidad e impacto reportables y así acercarlo más a la realidad de grandes empresas?

- ¿La «Guía nacional de notificación y gestión de ciberincidentes» de 2020 será actualizada?

- Respecto a esta «Guía nacional de notificación y gestión de ciberincidentes», ¿seguirá siendo el documento de referencia para analizar si se ha producido o no un ciberincidente?

- ¿Se deben reportar incidentes sobre servicios esenciales e infraestructuras críticas?

- ¿Si no me entero de un incidente o me entero tarde, podrán multarme?

- Cuando se adopte una medida de ejecución respecto a algún incumplimiento, ¿se tendrá en cuenta la mala intención?

- ¿Cuál es el calendario de implementación de la Directiva NIS2?

¿Qué es la Directiva NIS2?

La continua evolución de las amenazas cibernéticas ha dado origen a nuevos desafíos, poniendo de manifiesto ciertas limitaciones que dificultan abordar de manera eficaz los retos actuales y emergentes en el ámbito de la ciberseguridad. Esta realidad ha impulsado la necesidad de revisar y actualizar la legislación europea vigente en materia de ciberseguridad. En este contexto, la Directiva NIS1 de 2016 (UE 2016/1148), a pesar de haber sido un pilar esencial, estableciendo un marco normativo de medidas destinadas a garantizar un alto nivel de seguridad de las redes y sistemas de información en la Unión Europea, ha ido quedando obsoleta con el tiempo, resultando imperativo la pronta elaboración de un nuevo texto normativo que abordase de manera integral todas las amenazas emergentes en el ámbito de la ciberseguridad.

La Directiva NIS2 (Directiva (UE) 2022/2555) surge como respuesta a esa necesidad de actualización y fortalecimiento de las medidas establecidas en la Directiva NIS1, erigiéndose como un marco normativo estratégico para abordar los retos actuales en materia de ciberseguridad en el marco de la Unión Europea. Es por ello por lo que se procede a la actualización y derogación de la Directiva NIS1, cuya trasposición en nuestro ordenamiento jurídico se materializó mediante el Real Decreto-Ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y su normativa de desarrollo, el Real Decreto 43/2021, de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre. Puedes obtener más información sobre ellas en nuestras FAQ.

La Directiva NIS2 amplía el ámbito de aplicación, dotando así de una mayor cobertura a los sectores y servicios de mayor relevancia social y económica, considerándolos como entidades esenciales o importantes, en función del grado de criticidad de sus sectores, de su tamaño o del tipo de servicio prestado. En consecuencia, se suprime la categorización establecida por la NIS1 con respecto a los operadores de servicios esenciales y proveedores de servicios digitales.

Además, la NIS2 refuerza los requisitos de seguridad que han de cumplir las entidades afectadas, precisa el proceso de notificación de incidentes, aborda la seguridad en la cadena de suministro y las relaciones con proveedores, refuerza el intercambio de información sobre incidentes y la divulgación de vulnerabilidades y establece una red europea de soporte de crisis (EU-CYCLONe).

¿Cuándo entró en vigor la NIS2 y cuando aplicará en España?

La Directiva NIS 2 fue aprobada formalmente en noviembre de 2022, publicándose en el Diario Oficial de la UE (DOUE) el 27 de diciembre de 2022, y entró en vigor el 16 de enero de 2023, 20 días después de su publicación en el DOUE.

Los Estados miembros deberán adoptar y publicar las medidas necesarias para dar cumplimiento a lo establecido en la Directiva antes del 17 de octubre de 2024, comunicando de manera inmediata el texto de dichas disposiciones, las cuales resultarán de aplicación a partir del 18 de octubre de 2024.

Soy una entidad privada, ¿me afecta la Directiva NIS2?

Con carácter general, la directiva aplica a medianas y grandes empresas, ya sean públicas o privadas, de los sectores de alta criticidad y otros sectores críticos indicados en sus anexos I y II, respectivamente, que presten sus servicios o lleven a cabo sus actividades en la Unión Europea.

De cara a valorar si una empresa es considerada como microempresa, pequeña, mediana o gran empresa, se debe atender a lo expuesto en la Recomendación 2003/361/CE que cita la NIS2, y que define dichas categorías de la siguiente manera:

- Microempresa: empresa que ocupa a menos de 10 personas y cuyo volumen de negocios anual o cuyo balance general anual no supera los 2 millones de euros.

- Pequeña empresa: empresa que ocupa a menos de 50 personas y cuyo volumen de negocios anual o cuyo balance general anual no supera los 10 millones de euros.

- Mediana empresa: empresa que ocupa entre 50 y 250 personas y cuyo volumen de negocios anual no excede de 50 millones de euros o cuyo balance general anual no excede de 43 millones de euros.

- Gran empresa: empresa que ocupa más de 250 personas y cuyo volumen de negocios anual o cuyo balance general anual sea superior a 43 millones de euros.

Es importante destacar que, aunque la citada recomendación no reconozca como pyme a una empresa cuando el 25% o más de su capital o de sus derechos de voto están controlados, directa o indirectamente, por uno o más organismos públicos o colectividades públicas, ello no resultará de aplicación a efectos de la presente directiva.

El Ministerio de Industria, Comercio y Turismo ofrece el servicio en línea ¿Soy una PYME? para consultar si una entidad entra o no dentro de esta categoría.

Y si soy una pequeña empresa, ¿me afectará la Directiva NIS2?

La NIS2 contempla excepciones para pequeñas empresas y microempresas que cumplan con criterios específicos que pongan de manifiesto su papel clave para la sociedad, la economía o para determinados sectores o tipos de servicios queden incluidas dentro de su ámbito de aplicación. Por tal motivo, e independientemente de su tamaño, las siguientes pequeñas empresas y microempresas podrían quedar incluidas dentro de su ámbito de aplicación:

2. Entidades de alguno de los tipos mencionados en los anexos I o II cuando:

a) Los servicios son prestados por:

i) Proveedores de redes públicas de comunicaciones electrónicas o servicios de comunicaciones electrónicas disponibles para el público.

ii) Prestadores de servicios de confianza.

iii) Registros de nombres de dominio de primer nivel y proveedores de servicios de sistema de nombres de dominio.

b) La entidad sea el único proveedor en un Estado miembro de un servicio esencial para el mantenimiento de actividades sociales o económicas críticas.

c) Una perturbación del servicio prestado por la entidad pudiera tener repercusiones significativas sobre la seguridad pública, el orden público o la salud pública.

d) Una perturbación del servicio prestado por la entidad pudiera inducir riesgos sistémicos significativos, en particular para los sectores en los que tal perturbación podría tener repercusiones de carácter transfronterizo.

e) La entidad sea crítica a la luz de su importancia específica a nivel nacional o regional para el sector o tipo de servicio en concreto o para otros sectores interdependientes en el Estado miembro.

f) la entidad sea una entidad de la Administración Pública [...].

3. [...] entidades que se identifiquen como entidades críticas con arreglo a la Directiva (UE) 2022/2557.

4. [...] entidades que presten servicios de registro de nombres de dominio.

Mi empresa ya estaba obligada por la trasposición de la directiva NIS1, ¿me aplica la NIS2?

Con respecto a la NIS1, la Directiva NIS2 amplía su ámbito de aplicación con más sectores, con el fin de dotar de una cobertura más completa a los servicios de mayor importancia para las actividades sociales y económicas, Además, ya no diferencia entre operadores de servicios esenciales (OSE) y proveedores de servicios digitales (PSD) como lo hacía previamente.

Cabe destacar que en España, al trasponerse la NIS1, se amplió el ámbito de aplicación con más sectores de servicios esenciales para armonizarlos con los del anexo de la Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas, es decir, que en España se incluyeron de forma adicional OSE de los sectores de administración, espacio, industria química, industria nuclear, instalaciones de investigación, tecnologías de la información y la comunicación (TIC) y alimentación, no contemplados en la Directiva Europea NIS1.

En la Directiva NIS2, en el art. 3.1. g) se incluye opcionalmente como uno de los tipos de entidades esenciales a los OSE:

«Si así lo dispone el Estado miembro, las entidades identificadas por dicho Estado miembro antes del 16 de enero de 2023 como operadores de servicios esenciales de conformidad con la Directiva (UE) 2016/1148 o el Derecho nacional.»

En el caso del sector de PSD, la legislación anterior incluía a proveedores de mercados en línea, motores de búsqueda en línea y servicios de computación en la nube.

En la nueva legislación hay cambios en los tipos de entidades de este sector, considerándose en el anexo II, «Otros sectores críticos», como PSD:

- Proveedores de mercados en línea.

- Proveedores de motores de búsqueda en línea.

- Proveedores de plataformas de servicios de redes sociales.

Por lo tanto, como novedad, incorpora en los PSD a los proveedores de plataformas de servicios de redes sociales, considerando ahora a los proveedores de servicios de computación en la nube dentro del sector de infraestructuras digitales del anexo I de «Sectores de alta criticidad».

Si tu empresa estaba obligada al cumplimiento de la trasposición de la Directiva NIS1 a la legislación española, es esencial que revises de manera detallada las disposiciones y actualizaciones específicas de la NIS2 y de su transposición al ordenamiento jurídico español, de cara a analizar las nuevas exigencias contempladas en la normativa.

¿Qué nuevos sectores y subsectores incluye la Directiva NIS2 respecto a la Directiva NIS1?

La Directiva NIS2 amplía su ámbito de aplicación a los siguientes sectores y subsectores, que encuadra dentro de los sectores de alta criticidad recogidos en el anexo I:

- Se incorporan nuevos subsectores dentro del ámbito del sector energético, como el subsector de operadores de producción, almacenamiento y transporte de hidrógeno y los sistemas urbanos de calefacción y refrigeración.

- El subsector electricidad se ve ampliado, incluyendo las entidades productoras, los operadores designados para el mercado eléctrico, participantes en el mercado de la electricidad y operadores de puntos de recarga que sean responsables de la gestión y explotación de un punto de recarga.

- El subsector del crudo se amplía con entidades centrales de almacenamiento.

- Respecto al sector sanitario, incluye laboratorios de referencia de la UE, entidades que realizan actividades de investigación y desarrollo de medicamentos, entidades que fabrican productos farmacéuticos de base y especialidades farmacéuticas y entidades que fabrican productos sanitarios que se consideran esenciales en situaciones de emergencia de salud pública.

- Se incluye el sector de aguas residuales, de manera independiente al de agua potable.

- Se amplían las entidades del sector de infraestructura digital, incluyendo proveedores de redes de servicios de computación en la nube, proveedores de distribución de contenidos, prestadores de servicios de confianza, proveedores de servicios de centro de datos y proveedores de redes públicas de comunicaciones electrónicas, así como servicios de comunicaciones electrónicas disponibles para el público.

- Se incluye el sector de gestión de servicios de TIC (de empresa a empresa), con dos tipos de entidades: los proveedores de servicios gestionados y los proveedores de servicios de seguridad gestionados.

- Se incorpora el sector de entidades de la Administración pública central y regional, con exclusión del poder judicial, los parlamentos y los bancos centrales.

- Se incluye el sector espacio, con los operadores de infraestructuras terrestres que apoyan la prestación de servicios espaciales, salvo que sean proveedores de redes públicas de comunicaciones electrónicas.

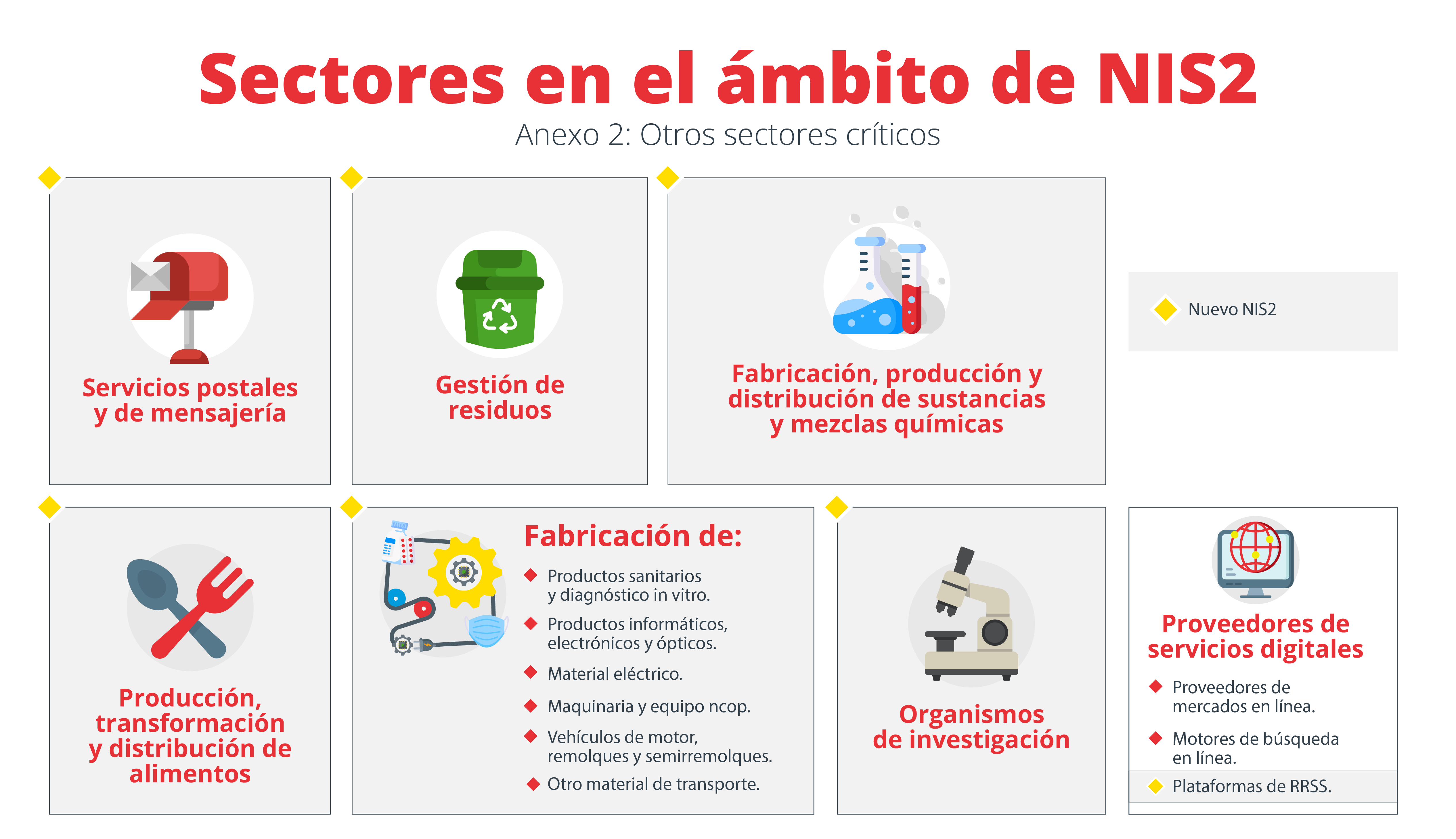

Además, incluye los nuevos sectores que categoriza como otros sectores críticos recogidos en el anexo II:

- Sector de servicios postales y de mensajería.

- Sector gestión de residuos.

- Sector de fabricación, producción y distribución de sustancias y mezclas químicas.

- Sector de producción, transformación y distribución de alimentos.

- Sector de fabricación, cuyos subsectores abarcan la fabricación de productos sanitarios y productos sanitarios para diagnóstico in vitro, fabricación de productos informáticos electrónicos y ópticos, fabricación de material eléctrico, fabricación de maquinaria y equipo n.c.o.p, fabricación de vehículos de motor, remolques y semirremolque, así como la fabricación de otro material de transporte.

- Organismos de investigación, incluyendo, solo cuando los Estados miembros lo dispongan, centros de enseñanza, si llevan a cabo actividades críticas de investigación.

- También en este anexo II están los proveedores de servicios digitales, que incorporan como novedad a los proveedores de plataformas de servicios de redes sociales, además de los ya existentes en la NIS1 (proveedores de mercados en línea y de motores de búsqueda en línea), salvo los proveedores de servicios cloud que son ahora considerados Infraestructuras digitales (anexo I).

Si perteneces a uno de estos sectores, revisa con detenimiento estos anexos, así como su normativa correspondiente, para determinar si tu empresa se encuentra dentro del ámbito de aplicación de la NIS2, y permanece atento a su trasposición.

¿Qué tipos de entidades privadas no están dentro del ámbito de la NIS2?

Los Estados miembros pueden eximir a las entidades específicas que llevan a cabo actividades en los ámbitos de la seguridad nacional, la seguridad pública, la defensa o la garantía del cumplimiento de la ley, incluidas las de prevención, investigación, detección y enjuiciamiento de infracciones penales, de determinadas obligaciones establecidas en la presente directiva en relación con dichas actividades.

Los Estados miembros deben poder eximir de determinadas obligaciones establecidas en la presente directiva a una entidad cuando esta preste servicios exclusivamente a otra de la Administración pública excluida del ámbito de aplicación de la presente directiva. Se eximirán únicamente las obligaciones en relación con dichos servicios.

Además, la directiva no se aplica a las misiones diplomáticas y consulares de los Estados miembros en terceros países ni a sus sistemas de redes y de información, en la medida en que dichos sistemas estén situados en las dependencias de la misión o se utilicen para usuarios ubicados en un tercer país.

Por otra parte, en los anexos I y II se mencionan expresamente algunas exclusiones, por ejemplo, sin ser exhaustiva esta relación:

- En el subsector de transporte por carretera, cuando se refiere a autoridades viarias responsables de la gestión del tráfico excluye a "entidades públicas para las cuales la gestión del tráfico o la explotación de sistemas de transporte inteligentes sea una parte no esencial de su actividad general".

- En el subsector de transporte marítimo y fluvial, cuando se refiere a las empresas de transporte marítimo, fluvial y de cabotaje excluye a "los buques particulares explotados por esas empresas".

- En el sector de infraestructura digital, en el caso de proveedores de servicios de DNS, excluye "los operadores de servidores raíz".

- En el subsector de transporte aéreo incluye a las "compañías aéreas con fines comerciales", excluyendo, por tanto, de manera implícita, a las que no tengan tales fines.

- En el sector de agua potable incluye los suministradores y distribuidores de aguas destinadas al consumo humano y excluye de estos a aquellos "para los que la distribución de aguas destinadas al consumo humano sea una parte no esencial de su actividad general de distribución de otros bienes y productos básicos".

- En el sector de aguas residuales se excluye a "las empresas para las que la recogida, la eliminación o el tratamiento de aguas residuales urbanas, domésticas o industriales sea una parte no esencial de su actividad general".

- En el sector de servicios postales se excluye a proveedores de servicios postales, tal como se definen en la Directiva 97/67/CE del Parlamento Europeo y del Consejo, incluidos los proveedores de servicios de mensajería, si no se ocupan de al menos de "una de las fases de la cadena de distribución postal y en particular de la recogida, la clasificación, el transporte o la distribución de envíos postales, incluida la recogida por el destinatario, teniendo en cuenta al mismo tiempo su grado de dependencia de los sistemas de redes y de información".

- En el sector del espacio, en lo relativo o las infraestructuras terrestres que apoyan la prestación de servicios espaciales, excluye a "proveedores de redes públicas de comunicaciones electrónicas".

- En el sector de investigación, en lo relativo a organismos de investigación, están excluidos los centros de enseñanza, siempre y cuando los Estados miembros no dispongan lo contrario por llevar a cabo actividades críticas de investigación.

Además de las expresamente mencionadas u otras que pudieran deducirse de las definiciones, quedan excluidas del ámbito de aplicación de la NIS2 las entidades no recogidas en la columna «Tipo de entidad» de los anexos I y II.

No obstante, debemos esperar a la trasposición de las normas para conocer las autoridades competentes en cada sector, que resolverán las dudas concretas que puedan surgir.

Me afecta la NIS2, pero, ¿soy entidad esencial o importante?

La Directiva NIS2, a efectos de cumplimiento de las medidas de gestión de riesgos, distingue entre entidades esenciales e importantes, en función del grado de criticidad de sus sectores o del tipo de servicio que prestan, así como de su tamaño. La Directiva NIS2 recoge los criterios para determinar si una entidad, de cualquiera de los tipos de los anexos I y II, es esencial o importante.

Se consideran entidades esenciales:

- Grandes empresas de los sectores de alta criticidad del anexo I.

- Independientemente de su tamaño, los prestadores cualificados de servicios de confianza y registros de nombres de dominio de primer nivel y los proveedores de servicios de DNS.

- Medianas empresas proveedoras de redes públicas de comunicaciones electrónicas o de servicios de comunicaciones electrónicas disponibles para el público.

- Independientemente de su tamaño, entidades identificadas como críticas con arreglo a la Directiva (UE) 2022/2557 que ha de trasponerse a la legislación nacional en las mismas fechas que la NIS2.

- Si así́ lo dispone el Estado miembro, las entidades identificadas por dicho Estado miembro antes del 16 de enero de 2023 como operadores de servicios esenciales de conformidad con la Directiva (UE) 2016/1148 o el derecho nacional.

Se consideran entidades importantes todas aquellas de uno de los tipos mencionados en los anexos I o II que no puedan considerarse entidades esenciales.

Además, un Estado miembro puede identificar a una entidad, independientemente de su tamaño, como esencial o importante cuando:

- La entidad sea el único proveedor en un Estado miembro de un servicio esencial para el mantenimiento de actividades sociales o económicas críticas.

- Una perturbación del servicio prestado por la entidad pudiera tener repercusiones significativas sobre la seguridad pública, el orden público o la salud pública.

- Una perturbación del servicio prestado por la entidad pudiera inducir riesgos sistémicos significativos, en particular para los sectores en los que tal perturbación podría tener repercusiones de carácter transfronterizo.

- La entidad sea crítica a la luz de su importancia específica a nivel nacional o regional para el sector o tipo de servicio en concreto o para otros sectores interdependientes en el Estado miembro.

Los Estados miembros deben elaborar antes del 17/04/2025 y actualizar periódicamente al menos cada 2 años una lista de entidades esenciales e importantes, incluyendo en ella las entidades que prestan servicio de registro de nombres de dominios. Para la elaboración de esta lista, podrán establecer mecanismos nacionales de autorregistro.

¿Qué obligaciones tendrán las entidades afectadas?

Todas las entidades dentro del ámbito de aplicación de la directiva deberán aplicar las medidas para la gestión de riesgos de ciberseguridad, así como cumplir con las obligaciones de notificación de incidentes de ciberseguridad.

En cuanto a la gestión de riesgos de ciberseguridad, la Directiva NIS2 recoge un listado mínimo de medidas técnicas, operativas y de organización para gestionar los riesgos de seguridad de los sistemas y redes de información, así como el entorno físico de dichos sistemas. Estas medidas deben ser utilizadas tanto por las entidades esenciales como importantes en sus operaciones o en la prestación de sus servicios para prevenir o minimizar las repercusiones de los incidentes en los destinatarios de sus servicios. Las medidas indicadas como mínimas son las que se incluyen a continuación y se exigirán siempre de forma proporcional a los riesgos y vulnerabilidades específicas y al tamaño de las entidades:

- las políticas de seguridad de los sistemas de información y análisis de riesgos;

- la gestión de incidentes;

- la continuidad de las actividades, como la gestión de copias de seguridad y la recuperación en caso de catástrofe, y la gestión de crisis;

- la seguridad de la cadena de suministro, incluidos los aspectos de seguridad relativos a las relaciones entre cada entidad y sus proveedores o prestadores de servicios directos;

- la seguridad en la adquisición, el desarrollo y el mantenimiento de sistemas de redes y de información, incluida la gestión y divulgación de las vulnerabilidades;

- las políticas y los procedimientos para evaluar la eficacia de las medidas para la gestión de riesgos de ciberseguridad;

- las prácticas básicas de ciberhigiene y formación en ciberseguridad;

- las políticas y procedimientos relativos a la utilización de criptografía y, en su caso, de cifrado;

- la seguridad de los recursos humanos, las políticas de control de acceso y la gestión de activos;

- el uso de soluciones de autenticación multifactorial o de autenticación continua, comunicaciones de voz, vídeo y texto seguras y sistemas seguros de comunicaciones de emergencia en la entidad, cuando proceda.

Todas las medidas deben:

- Ser proporcionadas al riesgo, tamaño, coste e impacto y gravedad de los incidentes.

- Tener en cuenta el estado de la técnica, y cuando proceda, las normas europeas e internacionales.

Por otro lado, la directiva recoge en su articulado obligaciones de notificación de cualquier incidente significativo. La directiva define como incidente significativo aquel que:

- Ha causado o puede causar graves perturbaciones operativas de los servicios o pérdidas económicas para la entidad afectada.

- Ha afectado o puede afectar a otras personas físicas o jurídicas al causar perjuicios materiales o inmateriales considerables.

En el caso de ocurrir, la entidad deberá notificarlo sin demora a su CSIRT de referencia (equipo de respuesta a incidentes de seguridad informáticos) o, en su caso, a su autoridad competente (si hubiera otras normas sectoriales aplicables). El procedimiento general será:

- Primera notificación al CSIRT que ha de producirse mediante una alerta temprana en las primeras 24 h desde el conocimiento del mismo.

- Antes de 72 h se ha de enviar una notificación del incidente actualizando la alerta y con una evaluación inicial en la que se indique su gravedad e el impacto, así como los IoC (indicadores de compromiso) cuando estén disponibles. Este plazo será de 24 h para prestadores de servicios de confianza.

- Las autoridades o CSIRT podrán solicitar un informe intermedio que contenga las actualizaciones pertinentes sobre la situación.

- Informe final, a más tardar un mes después de presentar la notificación del incidente, que deberá recoger los siguientes elementos:

- Descripción detallada del incidente, incluyendo su gravedad e impacto.

- El tipo de amenaza o causa principal que probablemente haya desencadenado el incidente.

- Medidas paliativas aplicadas y en curso.

- Cuando proceda, las repercusiones transfronterizas del incidente.

- Si el incidente siguiera en curso en el momento de la presentación del informe final, los Estados miembros velarán por que las entidades afectadas presenten un informe de situación en ese momento y un informe final en el plazo de un mes a partir de que hayan gestionado el incidente.

Si es un incidente transfronterizo o intersectorial, el CSIRT informará al punto de contacto único a nivel nacional, en tiempo y forma pertinente, que se encargará de transmitir estas notificaciones a otros países o a otras autoridades de otros sectores.

Tanto los CSIRT de referencia y las autoridades competentes como el punto de contacto único se conocerán con la trasposición de la norma a la legislación española.

¿Por qué es tan importante la seguridad en la cadena de suministro?

Una de las medidas que han de tomar las entidades esenciales e importantes consiste en gestionar los riesgos de seguridad de la cadena de suministro, entre estos: proveedores de servicios de almacenamiento y tratamiento de datos, proveedores de servicios de seguridad gestionados y editores de software. En particular, deben incorporar en los acuerdos contractuales con sus proveedores y prestadores de servicios directos medidas para la gestión de riesgos de ciberseguridad.

Esto es debido a la frecuencia e importancia de los incidentes provocados por ciberataques dirigidos a sus proveedores, aprovechando vulnerabilidades de los productos y servicios que proveen a las entidades, comprometiendo así la seguridad de las redes y los sistemas de información de estas.

Por ello, las entidades en el ámbito de la NIS2 deben evaluar y tener en cuenta la calidad general y la resiliencia de los productos y los servicios que contraten. También, las medidas para la gestión de riesgos de ciberseguridad integradas en ellos y las prácticas en materia de ciberseguridad de sus proveedores y prestadores de servicios, incluidos sus procedimientos de desarrollo seguro.

¿La supervisión se aplicará de la misma manera a todos los tipos de entidades?

En lo relativo a la supervisión y ejecución de medidas necesarias para garantizar el cumplimiento de la directiva, cuando se dispongan de pruebas, indicios o información de que una entidad presuntamente no cumple la presente directiva, los Estados miembros garantizarán que las autoridades competentes actúen, cuando proceda, a través de medidas de supervisión a priori o a posteriori, teniendo asimismo la obligación de velar por que esas medidas sean eficaces, proporcionadas y disuasorias, teniendo en cuenta las circunstancias de cada caso.

La aplicación de la Directiva NIS2 varía significativamente dependiendo de si una entidad es considerada esencial o importante, lo que implica requisitos de supervisión distintos. En este contexto, las autoridades competentes de cada sector serán responsables de llevar a cabo la supervisión correspondiente.

En el supuesto de entidades esenciales, el régimen de supervisión deberá ser proporcionado, efectivo y disuasorio, es decir, se aplicará tanto a priori como a posteriori con respecto a los posibles incidentes y podrá conllevar suspensiones, prohibiciones temporales o multas. La persona física responsable de la entidad esencial o su representante podrá ser responsable por tales incumplimientos. El régimen de supervisión podrá contener, entre otras:

- Inspecciones in situ y a distancia incluidas aleatorias.

- Auditorías de seguridad periódicas y específicas.

- Auditorías ad hoc (tras un incidente).

- Análisis de seguridad.

- Solicitudes de información necesaria para evaluar las medidas de gestión de riesgos adoptadas.

- Solicitudes de acceso a datos e información para supervisión.

- Solicitudes de pruebas de la aplicación de las políticas de ciberseguridad, como, por ejemplo, los resultados de las auditorías.

En el supuesto de las entidades importantes, la supervisión será únicamente reactiva, es decir, a posteriori. En este caso, el régimen de supervisión, llevado a cabo por profesionales cualificados, podrá conllevar multas administrativas. Dicho régimen podrá contener, entre otras medidas:

- Inspecciones in situ y supervisión a posteriori.

- Auditorías de seguridad específicas.

- Análisis de seguridad.

- Solicitudes de información necesaria para evaluar a posteriori las medidas de gestión de riesgos adoptadas.

- Solicitudes de acceso a datos e información para supervisión.

- Solicitudes de pruebas de la aplicación de las políticas de ciberseguridad, como, por ejemplo, los resultados de las auditorías.

¿Qué multas y sanciones están contempladas en la NIS2 en caso de incumplimiento?

La Directiva NIS2 otorga a las autoridades nacionales una lista mínima de poderes coercitivos hacia las entidades afectadas en caso de incumplimiento, entre los que se incluyen:

- Apercibir por incumplimiento.

- Adoptar instrucciones vinculantes o requerimientos de subsanación.

- Ordenar el cese de una conducta que infrinja la directiva.

- Ordenar que se garanticen las medidas de gestión de riesgos o las obligaciones de información de manera y en un plazo determinados.

- Ordenar que se informe a las personas físicas o jurídicas a las que presten servicios o realicen actividades que se vean potencialmente afectadas por una ciberamenaza significativa.

- Ordenar que se apliquen las recomendaciones formuladas como resultado de una auditoría de seguridad en un plazo razonable.

- Designar a un responsable de supervisión con tareas bien definidas durante un periodo de tiempo determinado para supervisar el cumplimiento.

- Ordenar hacer públicos los aspectos de incumplimiento.

- Imponer multas administrativas.

- Puede suspenderse la certificación o autorización de una entidad esencial relativa al servicio, si no se cumple el plazo para tomar medidas.

- Prohibir temporalmente a los responsables de la gestión a nivel de director ejecutivo o representante legal el ejercicio de funciones directivas (aplicable únicamente a las entidades esenciales, no a las entidades importantes).

Adicionalmente, de forma proporcionada y disuasoria, se podrán imponer las siguientes sanciones:

- Un máximo de, al menos, 10.000.000 euros o hasta el 2% del volumen de negocios total anual a escala mundial de la empresa a la que pertenezca la entidad esencial en el ejercicio precedente, optándose por la de mayor cuantía.

- Un máximo de, al menos, 7.000.000 euros o el 1,4% del volumen de negocios total anual a nivel mundial de la empresa a la que pertenece la entidad importante en el ejercicio precedente, optándose por la de mayor cuantía.

¿Qué responsabilidad tienen los órganos de dirección en las entidades afectadas?

Los órganos de dirección tienen la responsabilidad de aprobar las medidas de gestión de riesgos de ciberseguridad y supervisar su aplicación en entidades esenciales e importantes. El incumplimiento por parte de los órganos de dirección de cumplir con las exigencias contenidas en la directiva podría tener graves consecuencias, incluyendo responsabilidad, prohibiciones temporales y multas administrativas, según lo previsto en la legislación nacional de aplicación.

Los órganos de dirección de las entidades esenciales e importantes serán responsables de:

- Aprobar la adecuación de las medidas de gestión de riesgos de ciberseguridad adoptadas por la entidad.

- Supervisar la aplicación de las medidas de gestión de los riesgos.

- Formarse con el fin de adquirir suficientes conocimientos y habilidades para identificar riesgos y evaluar las prácticas de gestión de riesgos de ciberseguridad y su impacto en los servicios prestados por la entidad.

- Ofrecer una formación similar a sus empleados de forma regular.

- Responsabilizarse del incumplimiento.

A nivel de gobernanza, los Estados miembros velarán para que los órganos de dirección de las entidades esenciales e importantes aprueben las medidas para la gestión de riesgos de ciberseguridad adoptadas por dichas entidades, supervisen su puesta en práctica y respondan por el incumplimiento por parte de las entidades de dicho artículo.

Si ya me afectaba la normativa NIS1, ¿qué efectos generará la aplicación de NIS2 en mis procesos de ciberseguridad?

Se recomienda revisar también la pregunta: mi empresa ya estaba obligada por la trasposición de la Directiva NIS1, ¿me aplica la NIS2?

Si tu empresa se vio afectada por la NIS1 (Directiva UE 2016/1148) o su trasposición, como OSE (operador de servicios esenciales), es esencial que revises de manera detallada las disposiciones y actualizaciones específicas de la NIS2 -y en su momento de su trasposición-, de cara a analizar las nuevas exigencias contempladas en la normativa. En general, será necesario adaptarse, si bien estas entidades tendrán muchos procesos en niveles de madurez elevados para cumplir con los art. 20 (gobernanza), art.21 (medidas para la gestión de riesgos de ciberseguridad) y art. 23 (obligaciones de notificación), entre otros que les afecten en casos particulares.

Si la entidad era PSD (proveedora de servicios digitales) para la Directiva NIS1, la Directiva NIS2 introduce obligaciones específicas. Estas entidades tendrán sus procesos avanzados si han seguido las recomendaciones del Reglamento de Ejecución NIS (2018/151), que en su art.2 detalla las medidas de seguridad aplicables a proveedores de servicios digitales. Revisa el formulario de autoevaluación para PSD (NIS1) del portal de INCIBE para determinar el grado de cumplimiento en relación con los objetivos de seguridad allí establecidos.

Por otra parte, estos son algunos casos particulares que han de cumplirse para NIS2:

- Los proveedores de servicios de DNS, los registros de nombres de dominio de primer nivel, las entidades que prestan servicios de registro de nombres de dominio, los proveedores de servicios de computación en nube, los proveedores de servicios de centro de datos, los proveedores de redes de distribución de contenidos, los proveedores de servicios gestionados y los proveedores de servicios de seguridad gestionados, así como los proveedores de mercados en línea, de motores de búsqueda en línea y de plataformas de servicios de redes sociales, que han de cumplir con el art. 27, registrándose como lo indiquen las autoridades competentes y estando atentos a las particularidades que se definan en los actos de ejecución previstos en los artículos 21.5 y 23.11 respecto de las medidas de gestión de riesgos y la notificación de incidentes.

- La directiva deja abierta la posibilidad de dictar actos de ejecución en los que se establezcan los requisitos técnicos y metodológicos o sectoriales (art. 21.5) o en los que se especifiquen en mayor medida los casos en los que un incidente se considerará significativo (art. 23.11), con respecto a otras entidades esenciales e importantes.

- Los registros de nombres de dominio de primer nivel y las entidades que prestan servicios de registro de nombres de dominio han de cumplir el art. 28, recopilando y manteniendo datos precisos y completos sobre el registro de nombres de dominio en una base de datos.

Además, las entidades afectadas por la trasposición de la Directiva NIS1 tendrán que revisar si están en el ámbito de la Directiva CER, si fueran infraestructuras críticas (también pendiente de trasposición), o del Reglamento DORA, si pertenecen a los sectores de entidades financieras o de infraestructuras de los mercados financieros, en cuyo caso que tendrán que revisar el cumplimiento de estas normas:

Las entidades identificadas como entidades críticas con arreglo a la Directiva (UE) 2022/2557, CER, serán consideradas entidades esenciales en la NIS2 y, por tanto, cumplir con la misma y con la CER, es decir, estas dos directivas se complementan.

Las autoridades competentes de ambas directivas tendrán que cooperar e intercambiar información sobre los riesgos, ciberamenazas e incidentes relacionados o no con la ciberseguridad que afecten a estas entidades, y coordinarse en el ejercicio de las tareas de supervisión.

La Directiva CER comprende la mayoría de los tipos de entidades del anexo I de la Directiva NIS2. No comprende, por ejemplo, al sector gestión de servicios de TIC (de empresa a empresa) o los operadores de punto de recarga del sector energía, subsector electricidad.

No obstante, habrá que estar atentos a la trasposición de ambas directivas, pues la Ley PIC (Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas) incluye como infraestructuras críticas los sectores de industria química y alimentación, que en la Directiva NIS2 podrían tener su correspondencia con sectores del anexo II; o industria nuclear, que no tiene correspondencia directa en los anexos de la NIS2.

- El Reglamento (UE) 2022/2554 del Parlamento Europeo y del Consejo, DORA, que entrará en vigor en enero de 2025, debe considerarse un acto jurídico de la Unión de carácter sectorial en relación con la NIS2, por lo que respecta a las entidades financieras e infraestructuras de los mercados financieros. En lugar de las disposiciones contempladas en la NIS2, deben aplicarse las disposiciones del Reglamento DORA relativas a las medidas de gestión de los riesgos de las tecnologías de la información y de las comunicaciones (TIC), la gestión de los incidentes relacionados con las TIC y, en particular, la notificación de incidentes graves relacionados con las TIC, así como las pruebas de la resiliencia operativa digital, los mecanismos de intercambio de información y los riesgos de terceros relacionados con las TIC.

Con todo y por lo anterior, tendremos que esperar a la trasposición pues los Estados miembros tienen la posibilidad de aumentar el nivel de ciberseguridad, según el art. 5.

Artículo 5: Armonización mínima. La presente Directiva no será óbice para que los Estados miembros adopten o mantengan disposiciones que garanticen un nivel más elevado de ciberseguridad, siempre y cuando tales disposiciones sean compatibles con las obligaciones establecidas en el Derecho de la Unión.

Si no me afectaba la normativa NIS1, ¿qué efectos en mis procesos de ciberseguridad va a generar la aplicación de NIS2?

Si no le afectaba la NIS1, pero ahora su entidad sí pertenece a alguno de los sectores, subsectores o tipos de los anexos de la Directiva NIS2, esta recoge un listado mínimo (art. 21) de medidas técnicas, operativas y de organización para gestionar los riesgos de seguridad de los sistemas y redes de información, así como el entorno físico de dichos sistemas. Estas medidas deben incorporarse en los procesos de ciberseguridad de las operaciones o la prestación de servicios tanto por las entidades esenciales como importantes para prevenir o minimizar las repercusiones de los incidentes.

Las entidades en el ámbito de la Directiva NIS2 tendrán que adaptarse para cumplir los art. 20 (gobernanza), 21 (medidas para la gestión de riesgos de ciberseguridad) y 23 (obligaciones de notificación), así como otros que le afecten en casos particulares (art. 27 y 28), según indiquen las autoridades competentes, que se conocerán cuando se transponga, y las particularidades que se definan en los actos de ejecución previstos en los artículos 21.5 y 23.11.

Revisa las pregunta FAQ-NIS2: ¿Qué responsabilidad tienen los órganos de dirección en las entidades afectadas? y ¿Qué obligaciones tendrán las entidades afectadas?

Si mi empresa no se dedica a las actividades recogidas en los «sectores de alta criticidad» ni a «otros sectores críticos», ¿puedo descartar que se vea afectada or la NIS2?

El artículo 2 regula el ámbito de aplicación de la directiva. Como norma general, afecta a medianas (con independencia de su participación pública) y grandes empresas de los sectores, subsectores y tipos de los anexos I y II. También afectará a empresas de los tipos mencionados en los anexos con independencia de su tamaño en determinados casos (art. 2.2). Por otra parte, los Estados miembros han de poder decidir que las entidades que antes de la entrada en vigor de la presente directiva eran consideradas operadores de servicios esenciales de conformidad con la Directiva (UE) 2016/1148 pasen a ser consideradas entidades esenciales.

Los Estados podrán determinar con independencia de su tamaño que determinadas entidades que no se encuentran dentro de los sectores recogidos en los anexos I y II se sujeten a las obligaciones de la directiva, en particular los art. 2.5 y art. 5.

Art. 2.5: Los Estados miembros podrán disponer que la presente Directiva se aplique a:

- a) entidades de la Administración pública a nivel local;

- b) centros de enseñanza, en particular cuando lleven a cabo actividades críticas de investigación.

Art. 5: La presente Directiva no será óbice para que los Estados miembros adopten o mantengan disposiciones que garanticen un nivel más elevado de ciberseguridad, siempre y cuando tales disposiciones sean compatibles con las obligaciones establecidas en el Derecho de la Unión.

Además, la directiva también resultará de aplicación (Art. 2.3) a las entidades críticas, con arreglo a la Directiva 2022/2557, Directiva CER, y puede no haber una correspondencia con los anexos en cuanto a los tipos de entidades. En particular, sin ánimo de exhaustividad, estas entidades pertenecen a algún tipo de entidad de la Directiva CER, que no tiene correspondencia directa con algún tipo de entidad de los anexos de la Directiva NIS2:

- Operadores de servicios de transporte público.

- Empresas alimentarias que se dedican exclusivamente a la logística y a la distribución al por mayor y a la producción y transformación industrial a gran escala.

- Entidades con autorización de distribución de medicamentos para uso humano.

Por otra parte, independientemente de su tamaño, la Directiva NIS2 se aplica —a los efectos del art. 27 (registro de entidades) y Art. 28 (base de datos sobre el registro de nombres de dominio)— a las entidades que presten servicios de registro de nombres de dominio, que no están en ninguno de los anexos.

Y para el resto de entidades, la NIS2 insta a los Estados (art. 7.2 i) a adoptar políticas de refuerzo de la ciberresiliencia y la base de referencia en materia de ciberhigiene, especialmente de las pequeñas y medianas empresas excluidas del ámbito de aplicación de la directiva, proporcionando orientaciones y apoyo de fácil acceso para sus necesidades específicas.

Por todo lo anterior, tendremos que esperar a la trasposición tanto de la Directiva NIS2 como de la Directiva CER.

¿Qué entidad o autoridad competente española tendrá la responsabilidad de gestionar y actualizar los listados de entidades esenciales e importantes?

Para responder a esta pregunta es necesario esperar a la trasposición de la directiva.

¿El mecanismo de autorregistro por parte de las entidades se mantendrá o existirá un nuevo mecanismo de registro?

Según los art. 3.3 y 3.4, los Estados miembros tienen que elaborar una lista de entidades esenciales e importantes y de las que prestan servicios de registro de nombres de dominio y podrán establecer mecanismos para que ellas mismas se registren. En este sentido, habrá que esperar a las consideraciones específicas que se establezca en la normativa de trasposición.

Según estos artículos, la fecha límite para elaborar esta lista es el 17/04/2025 y se ha de actualizar al menos cada 2 años:

3. A más tardar el 17 de abril de 2025, los Estados miembros deben elaborar una lista de las entidades esenciales e importantes, así como de las entidades que prestan servicios de registro de nombres de dominio. Posteriormente, los Estados miembros revisarán la lista con regularidad, al menos cada dos años, y si procede, la actualizarán.

4. A efectos de la elaboración de la lista a que se refiere el apartado 3, los Estados miembros requerirán a las entidades a que se refiere dicho apartado que presenten al menos la siguiente información a las autoridades competentes:

- a) el nombre de la entidad;

- b) la dirección y los datos de contacto actualizados, incluidas las direcciones de correo electrónico, los rangos de IP y los números de teléfono;

- c) si procede, el sector y el subsector pertinentes a que se refieren los anexos I o II, y

- d) si procede, una lista de los Estados miembros en los que prestan servicios comprendidos en el ámbito de aplicación de la presente Directiva.

Las entidades a que se refiere el apartado 3 notificarán sin demora cualquier cambio en la información presentada en virtud del párrafo primero del presente apartado y, en cualquier caso, en el plazo de dos semanas desde la fecha en que se produjo el cambio.

La Comisión, asistida por la Agencia de la Unión Europea para la Ciberseguridad (ENISA), deberá proporcionar sin demora indebida directrices y plantillas relativas a las obligaciones establecidas en el presente apartado.

Los Estados miembros podrán establecer mecanismos nacionales para que las entidades se registren ellas mismas.

Este registro o listado se ha de realizar para que las autoridades competentes puedan aportar los datos que se indican en el art. 3.5:

5. A más tardar el 17 de abril de 2025, y posteriormente cada dos años, las autoridades competentes notificarán:

- a) a la Comisión y al Grupo de Cooperación, el número de entidades esenciales e importantes enumeradas conforme al apartado 3 respecto de cada sector y subsector a que se refieren los anexos I o II, y

- b) a la Comisión la información pertinente sobre el número de entidades esenciales e importantes identificadas en virtud del artículo 2, apartado 2, letras b) a e), el sector y subsector a que se refieren los anexos I o II a los que pertenecen, el tipo de servicio que prestan y la disposición, de entre las establecidas en el artículo 2, apartado 2, letras b) a e), en virtud de la cual fueron identificados.

6. Hasta el 17 de abril de 2025 y a petición de la Comisión, los Estados miembros podrán notificar a la Comisión los nombres de las entidades esenciales e importantes a que se refiere el apartado 5, letra b).

Es decir, según el citado art. 2.2, en los siguientes casos, y con independencia de su tamaño, se ha de identificar también el tipo de servicio, en virtud de cuáles de las siguientes disposiciones fueron identificados:

- b) la entidad sea el único proveedor en un Estado miembro de un servicio esencial para el mantenimiento de actividades sociales o económicas críticas;

- c) una perturbación del servicio prestado por la entidad pudiera tener repercusiones significativas sobre la seguridad pública, el orden público o la salud pública;

- d) una perturbación del servicio prestado por la entidad pudiera inducir riesgos sistémicos significativos, en particular para los sectores en los que tal perturbación podría tener repercusiones de carácter transfronterizo;

- e) la entidad sea crítica a la luz de su importancia específica a nivel nacional o regional para el sector o tipo de servicio en concreto o para otros sectores interdependientes en el Estado miembro.

¿Habrá ventanilla única? NIS, AEPD, CNPIC, etc.

La cuestión planteada no tiene respuesta en la Directiva NIS2, en la que solo se habla de puntos de contacto únicos, según su considerando 39 y su art. 8.3:

Considerando 39: Con el fin de facilitar la cooperación y la comunicación transfronterizas entre las autoridades y de permitir una aplicación efectiva de la presente Directiva, es necesario que cada Estado miembro designe un punto de contacto único que se encargue de coordinar las cuestiones relacionadas con la seguridad de los sistemas de redes y de información y de la cooperación transfronteriza a escala de la Unión.

Art. 8.3: Cada Estado miembro designará o establecerá un punto de contacto único. Si un Estado miembro designa o establece únicamente una autoridad competente en virtud del apartado 1, dicha autoridad también será el punto de contacto único correspondiente a dicho Estado miembro.

Este punto de contacto único se encargará de coordinar las cuestiones relacionadas con la seguridad de los sistemas de redes y de información y de la cooperación transfronteriza a escala de la Unión, con otros puntos de contacto únicos en otros países, con ENSIA o con la Comisión, en particular según lo establecido en el art. 37, relativo a asistencia mutua. En concreto, se encargarán de transmitir las notificaciones de incidentes significativos con impacto transfronterizo a los puntos de contacto únicos de otros Estados miembros afectados, a petición del CSIRT o de la autoridad competente. A nivel nacional, los puntos de contacto únicos deben permitir una cooperación intersectorial fluida con otras autoridades competentes. Los puntos de contacto únicos también podrían ser los destinatarios de la información pertinente sobre incidentes relativos a entidades financieras remitida por las autoridades competentes con arreglo al Reglamento (UE) 2022/2554, es decir, DORA, que deben poder transmitir, según proceda, a los CSIRT o a las autoridades competentes designados con arreglo a la presente directiva. Se recomienda revisar las FAQ de la NIS2 en las páginas de Europa.es, en concreto la pregunta: ¿Cómo interactúa esta iniciativa con otras políticas de la UE?

Por otra parte, el art. 35 regula los incumplimientos que conllevan una violación de la seguridad de los datos personales:

- 1. Cuando las autoridades competentes tengan constancia en el transcurso de ejercicio de sus funciones de supervisión o ejecución de que el incumplimiento de las obligaciones establecidas en los artículos 21 y 23 de la presente Directiva por parte una entidad esencial o importante puede conllevar una violación de la seguridad de los datos personales en el sentido del artículo 4, punto 12, del Reglamento (UE) 2016/679 que deba notificarse en virtud del artículo 33 de dicho Reglamento, informarán sin demora indebida a las autoridades de control a que se refieren los artículos 55 y 56 de dicho Reglamento.

- 2. Cuando las autoridades de control a que se refieren los artículos 55 o 56 del Reglamento (UE) 2016/679 impongan una multa administrativa en virtud del artículo 58, apartado 2, letra i), de dicho Reglamento, las autoridades competentes no impondrán una multa administrativa en virtud del artículo 34 de la presente Directiva por un incumplimiento contemplado en el apartado 1 del presente artículo derivado de la misma conducta que fue objeto de la multa administrativa con arreglo al artículo 58, apartado 2, letra i), del Reglamento (UE) 2016/679. Las autoridades competentes podrán, no obstante, imponer las medidas de ejecución previstas en el artículo 32, apartado 4, letras a) a h), el artículo 32, apartado 5, y el artículo 33, apartado 4, letras a) a g), de la presente Directiva.

- 3. Cuando la autoridad de control competente en virtud del Reglamento (UE) 2016/679 esté establecida en un Estado miembro distinto al de la autoridad competente, la autoridad competente informará a la autoridad de control establecida en su propio Estado miembro de la posible violación de la seguridad de los datos personales a que se refiere el apartado 1.

En cuanto a la permanencia o posibles cambios en el sistema de ventanilla única de la “Guía de Nacional de Notificación y Gestión de Ciberincidentes” tendremos que esperar a la trasposición para conocerlos, pues la directiva no especifica nada más que lo anteriormente indicado.

En el caso de empresas multinacionales europeas, ¿la Directiva NIS2 aplica a la compañía globalmente, a nivel corporativo o debe implantarse individualmente para cada centro de trabajo de cada país miembro

La directiva aplica en toda la UE. Cada país miembro ha de trasponer la directiva. Las empresas multinacionales europeas estarán sujetas a las especificaciones particulares pertinentes en cada país en el que lleven a cabo sus actividades o presten sus servicios, es decir, estará sometida a la jurisdicción separada y concurrente en cada uno de ellos. Las respectivas autoridades competentes al ejercer sus competencias de supervisión y ejecución cooperarán y se prestarán asistencia mutua, según se establece en el art. 37. En consonancia con el principio ne bis in idem, según el considerando 113, no deben imponer medidas de ejecución ni sanciones más de una vez por una misma conducta.

Considerando 113: Las entidades comprendidas en el ámbito de aplicación de la presente Directiva deben considerarse sometidas a la jurisdicción del Estado miembro en el que están establecidas. No obstante, los proveedores de redes públicas de comunicaciones electrónicas o de servicios de comunicaciones electrónicas disponibles al público deben considerarse sometidos a la jurisdicción del Estado miembro en el que prestan sus servicios. Los proveedores de servicios de DNS, los registros de nombres de dominio de primer nivel, las entidades que prestan servicios de registro de nombres de dominio, los proveedores de servicios de computación en nube, los proveedores de servicios de centro de datos, los proveedores de redes de distribución de contenidos, los proveedores de servicios gestionados y los proveedores de servicios de seguridad gestionados, así como los proveedores de mercados en línea, de motores de búsqueda en línea y de plataformas de servicios de redes sociales deben considerarse sometidos a la jurisdicción del Estado miembro en el que se encuentre su establecimiento principal en la Unión. Las entidades de la Administración pública deben estar sometidas a la jurisdicción del Estado miembro que las haya establecido. Si la entidad presta servicios o está establecida en más de un Estado miembro, debe estar sometida a la jurisdicción separada y concurrente de cada uno de ellos. Las autoridades competentes de esos Estados miembros deben cooperar, prestarse asistencia mutua y, cuando proceda, emprender medidas conjuntas de supervisión. Cuando los Estados miembros ejerzan su competencia, no deben imponer medidas de ejecución ni sanciones más de una vez por una misma conducta, en consonancia con el principio ne bis in idem

En cuanto a la jurisdicción (art. 26) a la que estarán sometidas:

- Como norma general, será la jurisdicción del Estado miembro en el que estén establecidas.

- Los proveedores de redes públicas de comunicaciones electrónicas o de servicios de comunicaciones electrónicas disponibles al público, a la jurisdicción del Estado miembro en el que prestan sus servicios.

- Los proveedores de servicios de DNS, los registros de nombres de dominio de primer nivel, las entidades que prestan servicios de registro de nombres de dominio, los proveedores de servicios de computación en nube, los proveedores de servicios de centro de datos, los proveedores de redes de distribución de contenidos, los proveedores de servicios gestionados y los proveedores de servicios de seguridad gestionados, así como los proveedores de mercados en línea, de motores de búsqueda en línea o de plataformas de servicios de redes sociales, a la jurisdicción del Estado miembro en el que se encuentre su establecimiento principal en la Unión, con las siguientes reglas para determinarlo:

- En el que se adopten de forma predominante las decisiones relativas a las medidas para la gestión de riesgos de ciberseguridad.

- Si no se puede determinar según el punto anterior o si dichas decisiones no se toman en la Unión, en el que se lleven a cabo las operaciones de ciberseguridad.

- Si no puede determinarse ni según 1 ni 2, en el que la entidad de que se trate tenga el establecimiento con mayor número de trabajadores en la Unión.

Si no estuviera establecida en la Unión, pero sí prestara este tipo de servicios, tendrá que designar a un representante, que ha de establecerse en un país de la Unión donde preste estos servicios. Si no lo hiciera cualquier Estado miembro en el que preste servicios, podrá emprender acciones legales contra la entidad por incumplimiento de la directiva.

Si el servicio de computación en la nube está distribuido en diferentes Estados, estando alguno de ellos fuera de la UE, ¿cómo afecta la NIS2?

El artículo 2 de la directiva indica que «se aplicará a las entidades públicas o privadas de alguno de los tipos mencionados en los anexos I o II […] que presten sus servicios o lleven a cabo sus actividades en la Unión».

Siendo el servicio de naturaleza transfronteriza, el considerando 84 de la directiva establece respecto a la aplicación de medidas lo siguiente:

[…] teniendo en cuenta su naturaleza transfronteriza, los proveedores de servicios de DNS, los registros de nombres de dominio de primer nivel, los proveedores de servicios de computación en nube, los proveedores de servicios de centro de datos, los proveedores de redes de distribución de contenidos, los proveedores de servicios de seguridad gestionados, los proveedores de mercados en línea, de motores de búsqueda en línea, y de plataformas de servicios de redes sociales, y los prestadores de servicios de confianza deben estar sujetos a un nivel elevado de armonización a nivel de la Unión. Por tanto, la aplicación de medidas para la gestión de riesgos de ciberseguridad en lo que respecta a dichas entidades debe facilitarse por medio de un acto de ejecución.

Estos son los actos de ejecución previstos en los art. 21.5 y 23.11 —actualmente en fase de revisión— que se han de publicar antes del 17/10/2024.

De igual modo en lo relativo a la jursdicción para aplicar la supervisión y ejecución, el considerando 114 (y el art. 26) de la directiva establece lo siguiente:

A fin de tener en cuenta la naturaleza transfronteriza de los servicios y operaciones de los proveedores de servicios de DNS, los registros de nombres de dominio de primer nivel, las entidades que presten servicios de registro de nombres de dominio, los proveedores de servicios de computación en nube, los proveedores de servicios de centro de datos, los proveedores de redes de distribución de contenidos, los proveedores de servicios gestionados y los proveedores de servicios de seguridad gestionados, así como los proveedores de mercados en línea, de motores de búsqueda en línea y de plataformas de servicios de redes sociales solo un Estado miembro debe tener jurisdicción sobre esas entidades. La jurisdicción debe atribuirse al Estado miembro en el que se encuentre el establecimiento principal en la Unión de la entidad de que se trate. El criterio de establecimiento a los efectos de la presente Directiva implica el ejercicio efectivo de una actividad mediante una organización estable. La forma jurídica de dicha organización, ya sea a través de una sucursal o una filial con personalidad jurídica, no es el factor determinante a este respecto. El cumplimiento de este criterio no debe depender de que los sistemas de redes y de información se encuentren físicamente en un lugar determinado; la presencia y utilización de tales sistemas no constituyen, por sí mismas, dicho establecimiento principal y, por tanto, no son criterios decisivos para determinar el establecimiento principal. Se debe considerar que el establecimiento principal está en el Estado miembro en el que se toman predominantemente las decisiones relativas a las medidas para la gestión de riesgos de ciberseguridad dentro de la Unión, que habitualmente coincidirá con el lugar en que se encuentra la administración central de las entidades en la Unión. Si no puede determinarse dicho Estado miembro o si dichas decisiones no se toman en la Unión, debe considerarse que el establecimiento principal se encuentra en el Estado miembro en el que se llevan a cabo las operaciones de ciberseguridad. Si no puede determinarse dicho Estado miembro, debe considerarse que el establecimiento principal se encuentra en el Estado miembro en el que la entidad tiene el establecimiento con mayor número de trabajadores en la Unión. Cuando los servicios los preste un grupo empresarial, el establecimiento principal de la empresa que ejerce el control debe considerarse el establecimiento principal del grupo empresarial.

En cuanto a la jurisdicción si no estuviera establecida en la Unión, se concreta en los art. 26.3 y 4, teniendo en cuenta que los proveedores de servicios cloud están incluidos en el apartado 1, letra b), mencionado:

- 3. Si una entidad de las contempladas en el apartado 1, letra b), no está establecida en la Unión, pero ofrece servicios dentro de esta, designará un representante en ella. El representante se establecerá en uno de aquellos Estados miembros en los que se ofrecen los servicios. Dicha entidad se considerará sometida a la jurisdicción del Estado miembro en el que se encuentre establecido su representante. En ausencia de un representante dentro de la Unión designado con arreglo al presente apartado, cualquier Estado miembro en el que la entidad preste servicios podrá emprender acciones legales contra la entidad por incumplimiento de la presente Directiva.

- 4. La designación de un representante por una entidad de las contempladas en el apartado 1, letra b), se entenderá sin perjuicio de las acciones legales que pudieran emprenderse contra la propia entidad.

Se recomienda leer la respuesta a la pregunta anterior: en el caso de empresas multinacionales europeas, ¿la Directiva NIS2 aplica a la compañía globalmente, a nivel corporativo o debe implantarse individualmente para cada centro de trabajo de cada país miembro?

Igualmente, en lo relativo al propio servicio distribuido y la protección de datos personales, el art. 31.3 establece que:

3. Las autoridades competentes cooperarán estrechamente con las autoridades de control con arreglo al Reglamento (UE) 2016/679 cuando hagan frente a incidentes que den lugar a violaciones de la seguridad de los datos personales, sin perjuicio de las competencias y funciones de las autoridades de control con arreglo a dicho Reglamento.

Por último, los proveedores de servicios cloud podrían estar sujetos al Reglamento (UE) 2022/1925 del Parlamento Europeo y del Consejo de 14 de septiembre de 2022 sobre mercados disputables y equitativos en el sector digital y por el que se modifican las Directivas (UE) 2019/1937 y (UE) 2020/1828 (Reglamento de Mercados Digitales) (Texto pertinente a efectos del EEE) o al Reglamento (UE) 2022/2065 del Parlamento Europeo y del Consejo de 19 de octubre de 2022 relativo a un mercado único de servicios digitales y por el que se modifica la Directiva 2000/31/CE (Reglamento de Servicios Digitales), lo cual queda al margen de estas FAQ.

¿Cómo se puede demostrar el cumplimiento en caso de una auditoría o requerimiento por parte del regulador?

Las entidades en el ámbito de la Directiva NIS2 y las entidades críticas (Directiva UE 2022/2557) han de cumplir principalmente con los artículos del capítulo IV de la directiva, que se refiere a «medidas de gestión de riesgos de ciberseguridad y obligaciones de notificación de incidentes». Las autoridades competentes podrán supervisar el cumplimiento según el capítulo VII. Entre estas medidas de supervisión están las auditorías:

- para entidades esenciales realizarán auditorías de seguridad periódicas y específicas (art. 32.2b) basadas en evaluaciones del riesgo y auditorías ad hoc en caso de incidente significativo o incumplimiento (art. 32.2.c);

- para entidades importantes, auditorías de seguridad específicas (art. 3.2b) basadas en evaluaciones del riesgo.

En ambos casos se ha de considerar que los Estados miembros han de promover de la utilización de normas y especificaciones europeas o internacionales pertinentes como resume el considerando 80:

(80) Con el fin de demostrar el cumplimiento de las medidas para la gestión de riesgos de ciberseguridad y en ausencia de esquemas europeos de certificación de la ciberseguridad adecuados que se hayan adoptado de conformidad con el Reglamento (UE) 2019/881 del Parlamento Europeo y del Consejo, los Estados miembros, consultando al Grupo de Cooperación y al Grupo Europeo de Certificación de la Ciberseguridad, deben promover el uso de las normas europeas e internacionales pertinentes por parte de las entidades esenciales e importantes, o pueden exigir a las entidades que utilicen productos, servicios y procesos de TIC certificados.

Las entidades, a la hora de considerar adoptar las medidas de gestión de riesgos (art. 21.1), deben hacerlo con un enfoque que incluya todos los riesgos, incorporando la seguridad física (considerando 79) de conformidad con las normas europeas o internacionales, como las que figuran en la serie ISO/IEC 27000:

(79) Dado que las amenazas para la seguridad de los sistemas de redes y de información pueden originarse por diferentes causas, las medidas para la gestión de riesgos de ciberseguridad deben basarse en un planteamiento que abarque todos los riesgos y tenga por objetivo proteger los sistemas de redes y de información y el entorno físico de dichos sistemas frente a cualquier tipo de suceso, como robos, incendios, inundaciones, fallos en las telecomunicaciones o de suministro de electricidad, acceso físico no autorizado o daños a la información que posee la entidad esencial o importante y las instalaciones de procesamiento de información de la entidad, o frente a cualquier tipo de interferencia con dicha información e instalaciones, que puedan poner en peligro la disponibilidad, la autenticidad, la integridad o la confidencialidad de los datos almacenados, transmitidos o tratados, o de los servicios ofrecidos por tales sistemas de redes y de información o accesibles a través de ellos. Por tanto, las medidas para la gestión de riesgos de ciberseguridad también deben abordar la seguridad física y del entorno de los sistemas de redes y de información, mediante la introducción de medidas para proteger dichos sistemas de redes y de información frente a fallos del sistema, errores humanos, actos malintencionados o fenómenos naturales, de conformidad con las normas europeas o internacionales, como las que figuran en la serie ISO/IEC 27000. A este respecto, las entidades esenciales e importantes deben abordar, asimismo, en el marco de sus medidas para la gestión de riesgos de ciberseguridad, la seguridad de los recursos humanos y establecer políticas adecuadas en materia de control del acceso. Esas medidas deben ser compatibles con la Directiva (UE) 2020/2557 (relativa a la resiliencia de las entidades críticas).

Se recuerda que los órganos de dirección son responsables de aprobar (art.20) las medidas para cumplir con el artículo 21. También se deben tener en cuenta en la aplicación de las mismas la proporcionalidad en función de los riesgos, el coste y las normas europeas e internacionales pertinentes.

En lo que respecta a los requerimientos, la pregunta es muy amplia y dependerá del requerimiento en cuestión. En cualquier caso, las solicitudes indicarán la finalidad y especificarán la información requerida. Esta podrá ser, sin ánimo de exhaustividad, políticas de ciberseguridad documentadas o la información del registro de la entidad (art. 32.2.e y 33.2.e); datos, documentos e información necesaria para la supervisión (art. 32.2.f y 33.2.e), o pruebas de aplicación de las políticas (art. 32.2.g y 33.2.f).

En resumen, no hay una respuesta directa a esta pregunta en la directiva, pero la entidad podrá seguir normas y especificaciones europeas o internacionales para demostrar dicho cumplimiento, documentando y manteniendo registros detallados de los procesos realizados y de las políticas y procedimientos implementados.

Dado que no existen medidas específicas asociadas a los riesgos de forma oficial, ¿qué ocurre si una entidad esencial o importante no calcula bien los riesgos y el impacto social y económico asociado y, por ende, no establece adecuadamente las medidas de seguridad?

Se recomienda revisar lo indicado en las preguntas: ¿cómo se puede demostrar el cumplimiento en caso de una auditoría o requerimiento por parte del regulador?, ¿la supervisión se aplicará de la misma manera a todos los tipos de entidades?

En cualquier caso, es responsabilidad de la Dirección (art. 20) aprobar las medidas de gestión de riesgos adoptadas para dar cumplimiento al art. 21 (medidas para la gestión de riesgos de ciberseguridad) y supervisar su puesta en práctica. Para ello, deben estar formados y adquirir los conocimientos y destrezas suficientes que les permitan detectar los riesgos y evaluarán las prácticas de gestión de los mismos y la repercusión en los servicios que proporcionan. Para ello, las autoridades competentes establecerán medidas de supervisión y ejecución que, en cualquier caso, serán proporcionadas y disuasorias.

Para entidades esenciales, sobre estas medidas, según el art. 32 1:

Los Estados miembros garantizarán que las medidas de supervisión o ejecución impuestas a las entidades esenciales en relación con las obligaciones establecidas en la presente Directiva sean efectivas, proporcionadas y disuasorias, teniendo en cuenta las circunstancias de cada caso individual.

Y para entidades importantes, según el art. 33.1:

Cuando dispongan de pruebas, indicios o información de que una entidad importante presuntamente no cumple la presente Directiva, en particular sus artículos 21 y 23, los Estados miembros garantizarán que las autoridades competentes actúen, cuando proceda, a través de medidas de supervisión a posteriori. Los Estados miembros velarán por que esas medidas sean eficaces, proporcionadas y disuasorias, teniendo en cuenta las circunstancias de cada caso.

¿Deben las entidades en el ámbito de la NIS2 conocer si sus proveedores reportan algún incidente?

La directiva establece entre las medidas que deben adoptar las entidades en su ámbito, la gestión de riesgos de la cadena de suministro (art. 21.1):

Los Estados miembros velarán por que las entidades esenciales e importantes tomen las medidas técnicas, operativas y de organización adecuadas y proporcionadas para gestionar los riesgos que se planteen para la seguridad de los sistemas de redes y de información que utilizan dichas entidades en sus operaciones o en la prestación de sus servicios y prevenir o minimizar las repercusiones de los incidentes en los destinatarios de sus servicios y en otros servicios.

Teniendo en cuenta la situación y, en su caso, las normas europeas e internacionales pertinentes, así como el coste de su aplicación, las medidas a que se refiere el párrafo primero garantizarán un nivel de seguridad de los sistemas de redes y de información adecuado en relación con los riesgos planteados. Al evaluar la proporcionalidad de dichas medidas, se tendrá debidamente en cuenta el grado de exposición de la entidad a los riesgos, el tamaño de la entidad y la probabilidad de que se produzcan incidentes y su gravedad, incluidas sus repercusiones sociales y económicas.

Las medidas a que se hace referencia en el apartado 1 se fundamentarán en un enfoque basado en todos los peligros que tenga por objeto proteger los sistemas de redes y de información y el entorno físico de dichos sistemas frente a incidentes, e incluirán al menos los siguientes elementos:

- d) la seguridad de la cadena de suministro, incluidos los aspectos de seguridad relativos a las relaciones entre cada entidad y sus proveedores o prestadores de servicios directos;

- e) la seguridad en la adquisición, el desarrollo y el mantenimiento de sistemas de redes y de información, incluida la gestión y divulgación de las vulnerabilidades;

Dentro de esta gestión de riesgos y en los contratos que establezca con sus proveedores, las entidades deben establecer los requisitos de seguridad para los servicios, acordes con el nivel de seguridad que sea adecuado. Sirva como referencia y caso particular, la gestión de riesgos de terceros aplicable a las entidades en el ámbito del Reglamento DORA (capítulo V), donde se incluyen cláusulas contractuales fundamentales (art.30).

La Directiva NIS2 prevé también mecanismos de intercambio de información relevante sobre ciberseguridad, en particular la relativa a ciberamenazas, cuasiincidentes, vulnerabilidades, técnicas y procedimientos, indicadores de compromiso, tácticas de los adversarios, información específica del agente de riesgo, alertas de ciberseguridad y recomendaciones sobre configuraciones de las herramientas de seguridad para detectar ciberataques entre entidades y sus proveedores o prestadores de servicios art. 29.2:

Los Estados miembros garantizarán que el intercambio de información se desarrolle dentro de comunidades de entidades esenciales e importantes y, cuando proceda, sus proveedores o prestadores de servicios. Dicho intercambio se pondrá en práctica a través de mecanismos de intercambio de información sobre ciberseguridad que respeten la posible naturaleza delicada de la información compartida.

Luego, podemos concluir que las entidades en el ámbito de la Directiva NIS2 tienen que aplicar medidas que incluyan la seguridad de la cadena de suministro, pudiendo incluir cláusulas en los contratos con sus proveedores relativas a los niveles de seguridad que precisen. Por otra parte, pueden pertenecer a comunidades dentro de su sector en las que estén estos proveedores para intercambiar información sobre ciberseguridad en aras de una mejor gestión de los incidentes.

¿Cómo se solventan las discrepancias entre la entidad y su cadena de suministro en los casos en que las evaluaciones de riesgos y las medidas de seguridad resultantes sean distintas, por ejemplo, cuando una sea demasiado exigente y la otra demasiado laxa? ¿Existe algún órgano mediador para solventarlo?

La Directiva NIS2 refuerza los requisitos de seguridad que han de cumplir las entidades afectadas, entre las que se encuentran el abordar la seguridad en la cadena de suministro y las relaciones con proveedores, pero no entra a resolver las posibles discrepancias entre la entidad y su cadena de suministro.

Una de las medidas que han de tomar las entidades esenciales e importantes consiste en gestionar los riesgos de seguridad de la cadena de suministro, entre estos: proveedores de servicios de almacenamiento y tratamiento de datos, proveedores de servicios de seguridad gestionados y editores de software. En particular, deben incorporar en los acuerdos contractuales con sus proveedores y prestadores de servicios directos medidas para la gestión de riesgos de ciberseguridad. Sirva como referencia y caso particular, la gestión de riesgos de terceros aplicable a las entidades en el ámbito del Reglamento DORA (capítulo V), donde se incluyen cláusulas contractuales fundamentales (art.30) extrapolables, en parte, a otros sectores críticos.