Tecnología y formación para proteger tu dominio de correo electrónico

El correo electrónico es uno de los medios de comunicación más utilizados en el entorno empresarial. Son muchas las ventajas que ofrece y su uso está más que extendido y consolidado. Es común para muchas pymes y autónomos tener un dominio de correo electrónico para su empresa. También es un medio que sufre constantes ciberataques e intentos de fraude por parte de los ciberdelincuentes, por lo que será imprescindible contar con una serie de medidas en cuanto a protección y seguridad, ya sean preventivas o reactivas.

Adicionalmente, no podemos olvidar que el usuario es el eslabón más importante en la cadena de seguridad. Dado que los componentes y dispositivos informáticos cada vez cuentan con un mayor número de mecanismos que velan por la seguridad, los ciberataques se especializan en intentar engañar al usuario. Por este motivo, su formación y concienciación para ayudarle a identificar estos mensajes serán indispensables a la hora de proteger a la organización.

Los ciberataques que utilizan como medio el correo suelen ser de estos tipos: phishing (estafa para robar credenciales u otros datos) y spoofing o basados en la suplantación de identidad de nuestra empresa. Para evitarlos, como propietarios de un dominio y como receptores de correo, tenemos que establecer, tanto medidas técnicas para evitar el phishing y el spoofing, como poner en marcha planes de formación y concienciación del personal para detectar correos fraudulentos.

En cuanto a las medidas técnicas para evitar e identificar el spoofing, existen una serie de protocolos y estándares de seguridad que sirven para autenticar el correo electrónico. Veamos su funcionamiento y cómo pueden proteger nuestro dominio y a los receptores de nuestros mensajes.

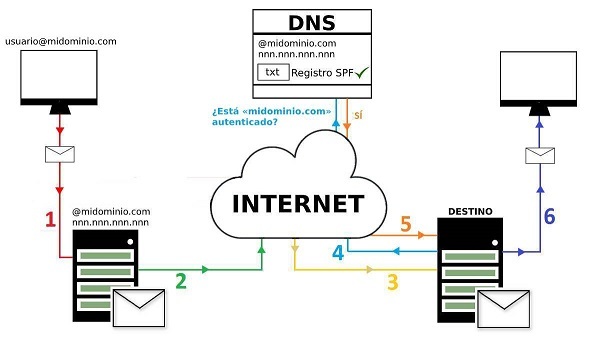

El protocolo SPF

SPF (Sender Policy Framework) es un protocolo de autenticación de correos que permite al propietario de un dominio (por ejemplo, «midominio.com»), especificar qué servidores de correo utilizará para el envío de e-mail desde ese dominio. El protocolo permite también que el receptor pueda confirmar que el servidor que envía correos es legítimo, evitando que esos e-mail sean considerados como spam o correos falsos.

¿Cómo funciona?

El propietario del dominio define un registro SPF (en un fichero «.txt») que estará en el Servidor de Nombres de Dominio o DNS (Domain Name Server). El servidor DNS es el que traduce nombres de dominio en direcciones IP para toda la red. En el registro SPF se incluyen las direcciones IP legítimas de los servidores que podrán utilizarse para enviar correos electrónicos.

Cuando alguno de nuestros contactos reciba un correo electrónico desde una dirección de nuestro dominio (anonym@incibe.es4546), su servidor de correo, utilizando el protocolo SPF, cotejará que la IP del servidor de correo desde donde se ha recibido, está en ese registro SPF especificado por el propietario del dominio y, por tanto, es un envío legítimo. De esta forma, si la validación SPF considera que el remitente es válido, añadirá en la cabecera del correo un resultado positivo de dicha verificación, y en caso contrario, podrá ser enviado a la carpeta de spam.

Así, se evita que el receptor, si hace la verificación SPF, pueda tomar por válidos e-mail que no hayan salido de nuestros servidores legítimos de correo. Esto, además, evita casos de phishing, estafa mediante la cual un ciberdelincuente, suplantando nuestro correo, pretende capturar de forma ilícita datos personales de nuestros clientes, como credenciales de acceso a servicios o datos bancarios. Y, en cualquier caso, evita que los receptores marquen como «no deseados» nuestros correos legítimos, considerándonos spammers, aunque esto dependerá también de las reglas de filtrado de spam. No obstante, este protocolo tiene sus limitaciones, pues elaborar y mantener al día el registro SPF, de forma exhaustiva, puede ser laborioso en algunos casos.

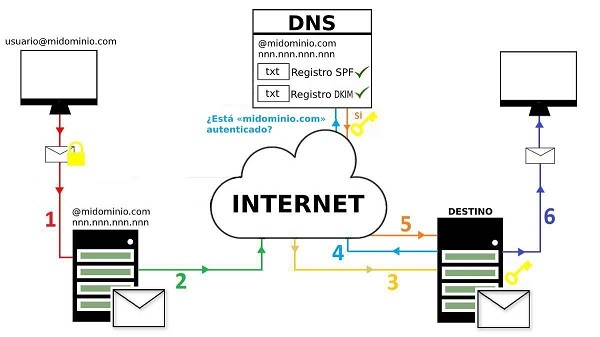

El protocolo DKIM

DKIM (Domain Keys Identified Mail) es un protocolo que permite asociar un nombre de dominio a un mensaje mediante técnicas criptográficas. Al enviar un correo electrónico se incluye una firma o huella digital en su cabecera. Se trata de una marca única e intransferible que es muy difícil de falsificar. De esta forma, cuando el destinatario recibe un mensaje verifica la firma incluida en la cabecera, validando el mensaje y su procedencia.

¿Cómo funciona?

En primer lugar, el remitente selecciona qué partes del mensaje (campos de la cabecera y cuerpo) se incluirán en el proceso de firma y por tanto, se verificará que no cambien. En el proceso de cifrado se hace un resumen digital (hash) de las partes a cifrar mediante un algoritmo. Este resumen se firma (cifra) con una clave privada propia para el dominio. Se adjunta la firma (el hash cifrado) al mensaje y se envía.

Cuando el receptor recibe el mensaje con una firma DKIM, utiliza la clave pública del dominio del emisor para comprobar la procedencia del mensaje, verificando que puede descifrar la firma. Se obtiene así el resumen (realizado por el emisor) y se compara con el resumen que calcula, con el mismo algoritmo, el receptor. Así, además de la procedencia del mensaje, también verifica que los elementos firmados del mensaje no han sido alterados.

Si tu proveedor de correo utiliza validación DKIM recibirás menos spam, no te llegarán mensajes falsos, ni te suplantarán (spoofing), evitando así que puedas caer en mensajes de tipo phishing. Al ser más difícil de implementar que el anterior puede que algunos proveedores no lo implementen. Si tienes tu propio servidor de correo puedes instalarlo y configurarlo con todos los dominios que utilices para enviar email, creando para cada uno un par de claves (pública y privada) y compartiendo la clave pública en el servidor DNS, protegiendo la clave privada.

El estándar de autenticación DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) es un estándar de autenticación de correos electrónicos que verifica, tanto SPF, como DKIM permitiendo, además, a los propietarios de dominios dar indicaciones a los proveedores de correo electrónico (ISP), para actuar en caso de que se detecte un ataque de suplantación o de modificación de correos. De esta forma, aumenta nuestra capacidad de proteger nuestro dominio ante un uso no autorizado o una suplantación de identidad.

¿Cómo funciona?

SPF es útil para filtrar correos ilegítimos, ya que verifica que el correo procede de un servidor autorizado. DKIM es eficaz a la hora de comprobar el dominio del remitente de los correos con su firma y asegura que el contenido del email no ha sido manipulado. DMARC envía informes al propietario del dominio sobre los fallos de SPF y DKIM para que pueda indicar al proveedor de correo como proceder: monitorizando los correos que fallan, poniéndolos en cuarentena o no enviándolos. Así, limita la exposición del receptor frente a mensajes potencialmente fraudulentos.

DMARC genera informes diarios con datos para que el propietario del dominio comunique al ISP qué hacer en caso de verificar que se están produciendo ciberataques de suplantación de su dominio. Para ello, le permite editar una política con reglas para informar a los servidores receptores de sus mensajes que utilicen DKIM sobre qué hacer con estos correos no legítimos: rechazarlos, ponerlos en cuarentena o vigilarlos.

En resumen, DMARC permite al receptor verificar que el dominio del emisor es auténtico, verifica SPF y DKIM, además le permite comprobar y aplicar las preferencias del emisor en caso de que su dominio haya sido suplantado.

Y lo más importante: aprender a detectar el fraude

Pero aun con todos estos sistemas de protección, es muy importante que los empleados de cualquier organización estén preparados, sigan los consejos para un uso seguro del correo corporativo y estén formados para detectar fraude. En esta línea deberán tener claras las siguientes acciones:

- Si se duda del remitente, se deberá comprobar quién es el propietario del dominio mediante «Whois» y los detalles de la cabecera del correo.

- Si hablamos de archivos adjuntos, se deberá tener habilitada la opción que permita mostrar la extensión de dicho archivo, comprobarlo en Virustotal o tener deshabilitada la opción de las macros de Office.

- En cuanto a los enlaces, ante la mínima sospecha, no se deben abrir. Si tienes que entrar en alguno de tus servicios online, hazlo tecleando la dirección directamente en el navegador.

No obstante, hay que tener cuidado con los ciberdelincuentes, ya que utilizarán dominios muy parecidos a los originales, con la intención de confundir a los destinatarios mediante una técnica conocida como typosquatting.

Dado que la gran mayoría de empresas cuentan con servidores de correo, ya sean propios o contratados, con un dominio propio, será necesario contar con barreras de protección que aumenten su seguridad para evitar posibles fraudes. SPF, DKIM y DMARC aportan mecanismos de seguridad a nivel de dominio y proporcionan ayuda en la identificación de los correos fraudulentos, contribuyendo significativamente en la lucha contra el phishing o el spam. Pero a pesar de estos protocolos, los correos no deseados siguen apareciendo, por lo que será importante no olvidar la formación y concienciación de los usuarios finales, que serán en definitiva los que manejarán el correo electrónico en su actividad diaria.