Historias reales: suplantaron a mi proveedor y a mi empresa estafaron

Era viernes por la tarde y Pedro, encargado del departamento de compras en una empresa pequeña, tenía unas ganas enormes de que terminara su jornada laboral y poder disfrutar del fin de semana cuando vio que en su bandeja de entrada tenía un nuevo correo electrónico. Terminó la tarea que estaba realizando y abrió el e-mail que había recibido. Éste pertenecía a un proveedor habitual que les facilitaba una aleación de metal con la que elaboraban sus productos y que llevaba colaborando con ellos incluso antes de que Pedro empezara a trabajar ahí.

En el correo también había un fichero adjunto en formato pdf con los datos necesarios para modificar los datos de facturación.

A Pedro, al principio, le pareció algo raro, pero tanto el remitente, como la página web y la firma del correo parecían correctas, por lo que modificó en la base de datos que utilizaba el número de cuenta de este proveedor.

A la semana siguiente, Pedro contactó con su proveedor habitual, ya que le habían avisado que las existencias de la aleación de metal estaban terminándose. Una vez habían intercambiado los correos de siempre acordando la cantidad, precio y fechas de entrega, Pedro hizo la transferencia bancaria como había hecho innumerables veces.

Pasados dos días de la fecha estimada de entrega del pedido y tras varios mensajes de los encargados del almacén y de su superior por el retraso en la entrega, Pedro envió un correo a su proveedor pidiendo explicaciones. A los pocos minutos, recibió la respuesta y ésta lo dejó confuso, ya que le decían que la transferencia no se había realizado y sin ella no se podía realizar el envío.

¿Qué fue lo que pasó realmente?

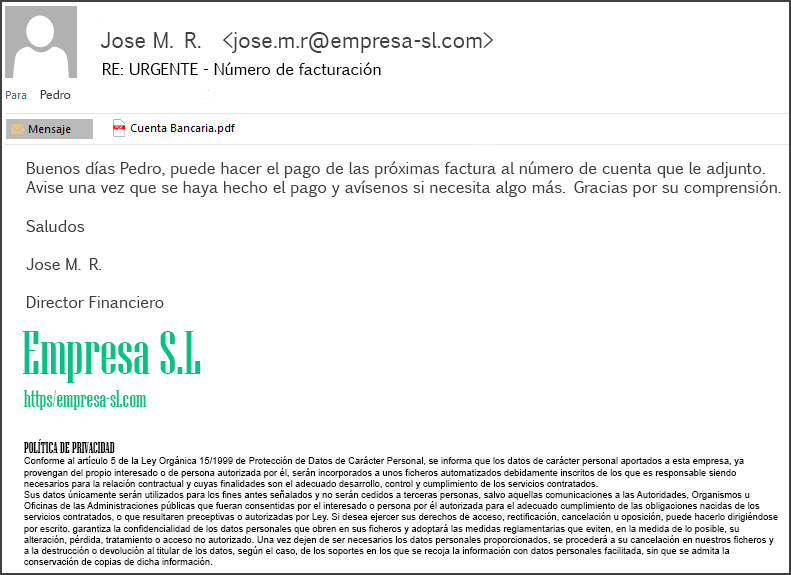

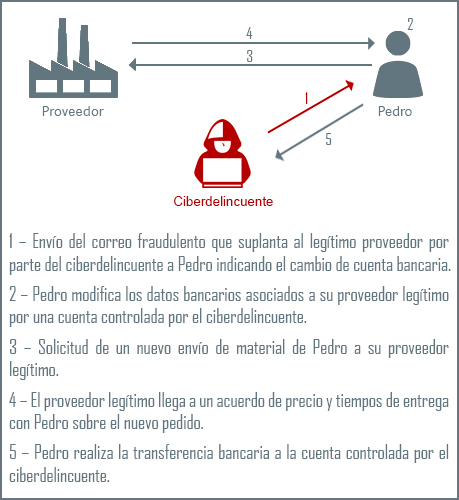

Pedro había recibido un correo fraudulento en el que se suplantaba la identidad de su legítimo proveedor solicitando que todas las transferencias que se realizaran tuvieran como destino un nuevo número de cuenta controlado por los ciberdelincuentes.

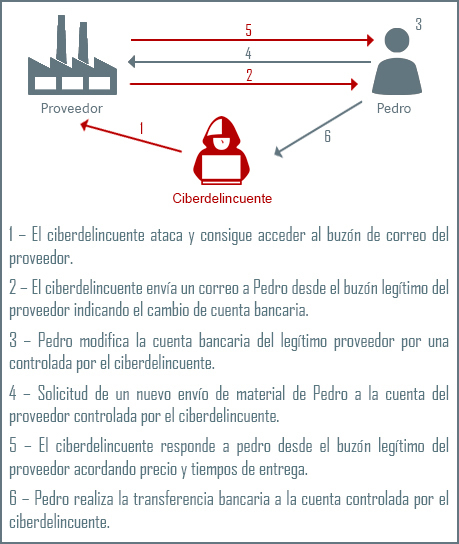

Para que el engaño tuviera aún más efectividad los ciberdelincuentes pudieron utilizar diferentes técnicas:

- Consiguieron la lista completa de direcciones del proveedor debido a una vulnerabilidad sin parchear en el servidor del correo electrónico.

- Utilizaron la técnica del email spoofing con la que suplantaron la dirección de correo legítima del proveedor.

- También pudieron acceder al buzón de correo del proveedor por medio de un phishing o un ataque de fuerza bruta. Esto permitiría a los ciberdelincuentes interceptar los correos y responder en caso necesario para seguir con el engaño.

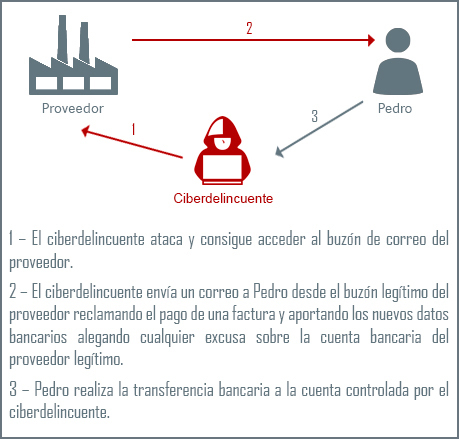

- La última casuística posible es que el ciberdelincuente reclame una factura no pagada al cliente haciéndose pasar por el legítimo proveedor como muestra el siguiente diagrama.

- Los ciberdelincuentes redactan el correo de manera adecuada, sin faltas de ortografía e incluyen la firma del correo exactamente igual a la del proveedor.

¿Qué hacer si nos sucede esto?

Debido a que la víctima ha sido estafada debe denunciar lo sucedido ante las Fuerzas y Cuerpos de Seguridad del Estado (Policía Nacional o Guardia Civil). Además, si necesitas soporte o asistencia, y te has visto afectado por algún tipo de engaño, INCIBE te ofrece su servicio de Respuesta y Soporte ante incidentes de seguridad.

¿Qué podemos hacer para que no nos suceda?

Para evitar ser víctima de un fraude como este lo primero es comprobar que el remitente es quien debe ser y no utiliza una cuenta de correo distinta comprobando las cabeceras del correo. También es conveniente ante modificaciones de información tan sensible como el número de cuenta corroborarlo utilizando un medio de comunicación alternativo como el teléfono, o en caso de utilizar el correo electrónico crear un nuevo hilo utilizando un remitente antiguo cuya comunicación haya sido correcta e incluso usar otro contacto del proveedor.

Para proteger las comunicaciones a través del correo electrónico será necesario disponer de una política de uso del correo electrónico. Además, para proteger todos tus activos de posibles ciberataques puedes aprender cuáles son las medidas de seguridad específicas aplicables a tu sector a través de nuestra formación sectorial.