Existe una amplia variedad de empresas que forman parte del sector del ocio, organizaciones que, sin duda, tienen un gran peso en la actividad económica de nuestro país. Gimnasios, restaurantes, locales de ocio, agencias de viajes, etc., conforman un importante tejido empresarial en el que las nuevas tecnologías son la base para su desarrollo.

Se tratan aspectos legales relativos a las redes wifi para los clientes de un negocio.

La situación actual provocada por el COVID-19 ha obligado a pymes y autónomos a digitalizarse de forma rápida, y realizar el salto al mundo digital para poder continuar con su negocio sin interrupciones. Una de las preguntas que se plantean las empresas a la hora de abrir su página web o tienda en línea es cómo seguir ofreciendo estos servicios de forma segura para sus clientes.

Diferencias y similitudes entre los firewall UTM y NGFW, y cual elegir según las necesidades de tu empresa.

Qué es la resiliencia y cómo puede ayudar a tu empresa a hacer frente a situaciones de crisis.

Con un video se explica qué es un Plan Director de Seguridad y las ventajas que tiene su implantación para mejorar la ciberseguridad de las empresas.

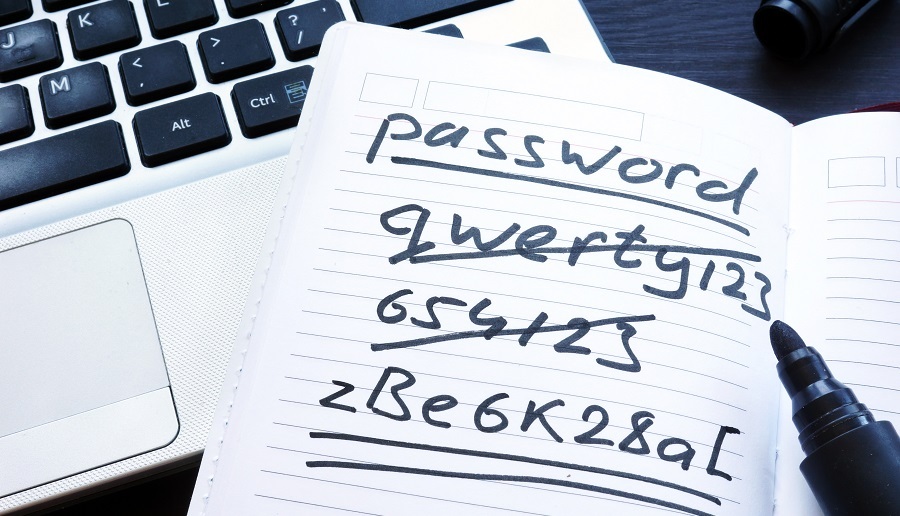

Cada primer jueves de mayo se celebra el Día Mundial de las Contraseñas, como todos los años queremos rendir nuestro homenaje y fomentar su uso seguro.

Actualmente, uno de los incidentes de seguridad que más afecta a las empresas es la infección por ransomware, que secuestra nuestra información y pone en peligro la continuidad del negocio. ¿Sabes cómo protegerte y actuar frente a este tipo de incidentes?

Cada 31 de marzo, en el día mundial del backup, recordamos la importancia de hacer copias de seguridad en la empresa y así garantizar la continuidad de tu negocio.

Teletrabajar debe realizarse siempre de manera segura. En este artículo te mostramos los aspectos a tener en cuenta para implementar el teletrabajo de forma segura en tu empresa.