Ciberseguridad aplicada a la tecnología ferroviaria

La industria ferroviaria nos ha acompañado desde la primera revolución industrial hasta la era digital actual. Ahora, este nuevo paradigma implica la integración de tecnologías avanzadas en todos los ámbitos, incluyendo el ferroviario, con el objetivo de mejorar la eficiencia, la seguridad y la interconectividad de personas y sistemas.

Sin embargo, todas estas transformaciones también conllevan un aumento significativo del riesgo en la ciberseguridad. En este artículo, exploraremos, desde la perspectiva de la ciberseguridad, el funcionamiento de los sistemas ferroviarios, los desafíos que implican a nivel de ciberseguridad de los dispositivos y cómo han ido evolucionando las normativas que aplican al sector ferroviario.

Tecnologías utilizadas en el sector ferroviario

El sector ferroviario, igual que el transporte por carretera, se rige por un sistema estandarizado de señalizaciones, actualmente definido por el ERTMS (Sistema Europeo de Gestión del Tráfico Ferroviario).

Según la señalización tradicional existe una serie de sistemas encargados de proteger los trenes, todos estos se rigen mediante una serie de principios básicos a cumplir:

- evitar alcances o colisiones entre trenes,

- autorizar la circulación de trenes en función de itinerario y su seguridad,

- impedir los descarrilamientos por elevada velocidad,

- contar con una serie de modos de conducción degradados según las necesidades.

Estos principios se implantan mediante una serie de elementos (señales lumínicas, cartelería, sistemas de cambios de vías…) que permiten a los maquinistas obtener información de cómo se encuentra la vía y seguir una ruta determinada en cada momento.

Además de estos elementos tradicionales, también se dispone de sistemas de protección, llamados ATP o Protección Automática de Trenes, cuyo objetivo es controlar el comportamiento del tren ante situaciones inesperadas, entre otras funciones secundarias.

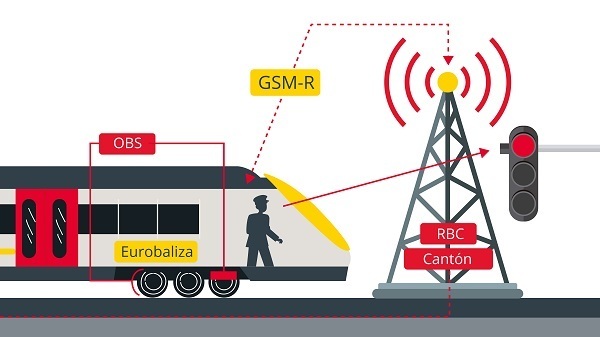

Dada la gran variedad de ATP existentes, en el espacio europeo se adoptó el sistema ERTMS con el objetivo de asegurar la interoperabilidad ferroviaria entre países miembros. Este sistema cuenta con tres niveles, cada uno de ellos se dividen según las capacidades y requerimientos necesarios. Además, este sistema está compuesto por tres tecnologías clave:

- Balizas: son dispositivos que emiten señales electromagnéticas que son recogidas por el receptor del tren, obteniendo información necesaria para el maquinista. Este tipo de dispositivos es obligatorio a partir del nivel 1.

- GSM-R: basada en la conectividad GSM o Sistema Global de comunicaciones Móviles, es un sistema de comunicación digital utilizado para transmitir servicios de voz y datos a través de radiofrecuencias. En el sector ferroviario este tipo de dispositivos cuentan con claves criptográficas que permiten la autenticación y cifrado de las comunicaciones. También, se emplea el uso de frecuencias específicas para el sector. Este sistema es solo aplicable en los niveles 2 y 3 del sistema ERTMS.

- RBC: o radio block center, este sistema posibilita la compartición de datos geográficos específicos, de la vía ferroviaria y las claves criptográficas de los trenes en circulación. El uso de esta tecnología depende del nivel ERTMS utilizado, el uso de este sistema es aplicable en los niveles 2 y 3 del sistema ERTMS.

- Sistemas ERTMS. Fuente. -

En conjunto con los ATP, en el sector ferroviario, al igual que en otros ámbitos industriales, se usan sistemas de control industrial (SCI) para controlar, en tiempo real, el funcionamiento de los equipos ferroviarios. Estos sistemas, al igual que una planta industrial, cuentan con los típicos PLC y RTU situados en diferentes estaciones y ubicaciones físicas, pero su integración se realiza de una forma especial, mediante dispositivos llamados UOC (Centro de Control Unificado). Estos dispositivos permiten, integrar diferentes protocolos industriales utilizados en el sector (OPC-UA, Modbus TCP, BACnet, IEC 61850, MQTT…), aportando información más contextualizada utilizada, por ejemplo, para la integración en los sistemas SCADA.

Ciberataque al sector ferroviario

La industria ferroviaria no es una excepción a la tendencia actual de aumento en el número de incidentes de ciberseguridad y complejidad de estos. Durante los últimos años, estos ataques han tenido múltiples consecuencias: desde retrasos en los viajes, hasta robo de datos y daños reputacionales para las empresas del sector.

Por todo lo citado anteriormente, el sector ferroviario es un sector altamente complejo respecto a sus comunicaciones y por lo tanto un sector con una exposición elevada a ciberataques. Otro factor que se ve comprometido es el llamado convergencia IT/OT, ya que existen zonas en las cuales la información IT se comparte con cierta información específica de OT.

Un ejemplo de estas zonas de convergencia IT/OT, sería el ciberataque a los sistemas del sector ferroviario iraníes ocurridos en julio de 2021, tras el ataque los sistemas informáticos ferroviarios mediante el malware MeteorExpress. Este ataque provocó el cierre de varios sitios web de un país e interrumpió su servicio de trenes. El ciberataque hizo que en las pantallas de información se mostrara que los viajes establecidos habían sido atrasados o cancelados.

El funcionamiento de este malware consistió en la utilización de un wiper (limpiador), responsable de eliminar archivos locales de los ordenadores, provocando que no se pudieran encender las pantallas utilizadas para su configuración.

Durante la evolución de este ciberataque, los atacantes utilizaron una serie de procesos para conseguir sus objetivos dentro del sistema. Primero el malware desconectó de la red los dispositivos afectados. Después agregó una serie de exclusiones en Windows Defender permitiendo a ejecución de archivos ‘batch’. Tras lo cual, el malware realizaba tareas de ofuscación, como borrar los registros de eventos de Windows, evitando que se guardará información sobre su actividad. Por último, iniciaban el wiper Meteor, el bloqueador de particiones MBR (Master Boot Record) que es el encargado de aportar la información necesaria para el encendido del equipo y el bloqueador de pantalla de ordenador.

-Esquema del malware utilizado en recientes ataques contra el sistema ferroviario. Fuente. -

Más recientemente, en agosto de mismo año, se experimentó en Polonia otro ejemplo de ciberataque dentro del sector ferroviario. Este ciberataque hizo que más de 20 trenes estuvieran estacionados durante horas, provocando retrasos en los transportes de mercancías y de personas.

A pesar de ser un ciberataque de impacto considerable, no se trata de un ciberataque demasiado complejo. Según las investigaciones llevadas a cabo, se habrían utilizado señales de radio para la paralización del sistema ferroviario, activando la parada de emergencia de los sistemas safety, diseñados para detener el sistema de manera segura en caso de emergencia. Dado que no había medidas de autenticación ni cifrado de tráfico, las señales de parada fueron interpretadas como auténticas por el sistema, facilitando la tarea de los atacantes.

Tendencias de ciberseguridad

En los últimos años, con la digitalización de la economía y los servicios, han surgido nuevos retos de ciberseguridad a solventar por las organizaciones que adoptan las últimas tecnologías en el mercado. En concreto, se podría considerar que el desarrollo de la ciberseguridad en el entorno ferroviario es uno de los retos más difíciles en el panorama actual debido a la complejidad, criticidad y extensión del sector.

Frente a este reto, la ENISA (Agencia de la Unión Europea para la Ciberseguridad), ha publicado los últimos años una serie de documentos donde recomienda una serie de pautas y recomendaciones para el sector ferroviario:

- ENISA Transport Threat Landscape: orientada a identificar las principales amenazas y fuentes de los posibles incidentes en el sector del transporte, permitiendo obtener una imagen más clara de los posibles ciberataques aplicables al sector y cuáles son sus motivaciones.

- Zoning and Conduits Railways: que describe buenas prácticas de segmentación y conectividad de redes para el sector ferroviario. Similar a la IEC 62443, utilizado en la mayoría de sectores industriales, define una metodología de segmentos de red independientes (zonas) conectados por puentes de comunicación (conductos) protegidos por elementos de control de tráfico.

En paralelo a estos estándares, surgió el programa 4SECURail, que busca crear una serie de herramientas, permitiendo generar unos procesos y herramientas colaborativos, diseñadas para coordinar una respuesta conjunta de todos los ferrocarriles europeos, ante un incidente de ciberseguridad.

Todas estas iniciativas, en conjunto a las normativas y certificaciones, como la Ley PIC y la NIST 2, permiten incrementar los niveles de seguridad de estas infraestructuras a nivel nacional e internacional, abriendo un nuevo horizonte de colaboración en materia de ciberseguridad en Europa.

Conclusión

La dificultad de la implementación de la ciberseguridad en el sector ferroviario presenta una complejidad única al ser increíblemente heterogéneo: agrupa una compleja distribución geográfica, infinidad de variedad de tecnologías (nuevas y tradicionales), múltiples tipos de cargas con diferentes requisitos para su transporte, legislaciones nacionales e internacionales cambiantes y requiere de la colaboración de organizaciones públicas y privadas, nacionales e internacionales, en cada tramo del sector; y por último pero no menos importante, exige un nivel de seguridad alto para poder garantizar la seguridad y privacidad de los usuarios y trabajadores que interactúan con él todos los días.

No obstante, en la actualidad se están implantando normativas aplicables como la ENISA, la ley PIC, NIST 2 y la norma IEC 62443 que brindan una serie de pautas y recomendaciones a seguir para evitar futuros incidentes. Todo esto, junto a la correcta adopción de nuevas tecnologías de seguridad, van a ser herramientas claves para incrementar la madurez de las infraestructuras del sector ferroviario y hacer frente a la constante evolución de las ciberamenazas.

En definitiva, aunque el sector ferroviario suponga un reto a nivel de ciberseguridad, también supone una gran oportunidad de mejora respecto a la metodología tradicional, debido a su posición como sector estratégico internacional, así como su posición ejemplar como punto de colaboración Intersectorial e internacional.