Black Basta: acciones de respuesta y recuperación

El grupo organizado de ciberdelincuentes conocido como Black Basta, nombre por el que se conoce también a su propio ransomware, emergió por primera vez en la primavera de 2022, operando bajo el modelo de ransomware como servicio (RaaS). Esta organización rápidamente se estableció como uno de los actores de amenaza más destacados en el ámbito del RaaS a nivel mundial.

Black Basta adoptó la táctica de la doble extorsión, caracterizada por la exfiltración de datos previo al despliegue del ransomware. Se observó que el grupo operaba mediante dos portales en la red Tor; uno dedicado a la difusión de información sustraída y otro para facilitar la comunicación con las víctimas.

Desde su aparición, el grupo demostró una actividad considerable, particularmente en los primeros meses, logrando atacar entre 75 y 300 organizaciones, según diferentes fuentes, principalmente en Estados Unidos, situándose como el cuarto actor de ransomware más prominente, en términos de número de víctimas durante ese periodo.

- Países víctimas de Black Basta. Fuente -

Características

Motivación

Black Basta demostró ser una amenaza importante para los sectores industriales. Aproximadamente el 30% de sus objetivos pertenecieron a sectores como los de manufactura, ingeniería y construcción. Esta preferencia se debe a la alta dependencia de estos sectores en la continuidad operacional, su capacidad para realizar pagos significativos, infraestructuras de TI potencialmente desactualizadas y menos enfocadas en ciberseguridad, así como la alta valoración de sus datos en el mercado negro. Según fuentes, Black Basta ha logrado obtener pagos cercanos a los $100 millones, principalmente en Estados Unidos y Alemania. Si bien los objetivos del grupo fueron empresas de todo tipo, la mayoría de las víctimas registradas pertenecían a organizaciones de tamaño medio.

Infección y propagación

Black Basta empleaba técnicas de phishing para infiltrarse en las redes de sus objetivos, aprovechando métodos que evitan la detección por parte de soluciones antivirus, como el envío de correos electrónicos que incitan a las víctimas a descargar un archivo ZIP que contenía una imagen ISO, una estrategia diseñada para eludir los mecanismos de seguridad, ya que los archivos ISO no son comúnmente bloqueados o marcados como peligrosos por los sistemas de seguridad. El proceso de infección se sirve de diferentes métodos y vulnerabilidades para llevarse a cabo:

- Acceso inicial con Qakbot (CVE-2022-30190): en el escenario típico observado en sistemas Windows, la imagen ISO contiene una DLL maliciosa infectada con Qakbot, un troyano bien conocido, también identificado como Qbot o Pinkslipbot. Algunas muestras de IOC revelaron un hijacking del proceso de la calculadora de Windows (calc.exe). Este método podría permitir a los atacantes ejecutar código malicioso en el sistema de la víctima con una apariencia de legitimidad, reduciendo las posibilidades de detección. Una vez que la víctima lo instala en el sistema, el malware es capaz de realizar diferentes acciones maliciosas, como monitorizar, registrar pulsaciones de teclas, recolectar credenciales de acceso y propagarse a otros sistemas de la red mediante técnicas de movimiento lateral. Una vez dentro del sistema, utiliza nombres engañosos dentro de la unidad raíz como “C:\Dell” o “C:\Intel” para desplegar parte del arsenal malicioso.

- Escalada de privilegios (CVE-2020-1472, CVE-2021-42287 y CVE-2021-34527): El escaneo de redes se lleva a cabo utilizando herramientas como SoftPerfect, netscan.exe y los servicios WMI, para identificar y deshabilitar diferentes productos de seguridad. Una vez que Black Basta infecta un sistema, inicia su fase de propagación, realizando un análisis detallado de la red mediante el uso de comandos como net view, arp, ipconfig o netstat para mapear los potenciales objetivos adicionales. Posteriormente, se sirve de herramientas de extracción de credenciales, como Mimikatz para adquirir contraseñas y hashes NTLM, lo que le permite realizar una escalada de privilegios.

Operación

Durante su operación, mantiene una comunicación activa con un servidor de comando y control (C&C) para moverse lateralmente a través de la red y gestionar las infecciones.

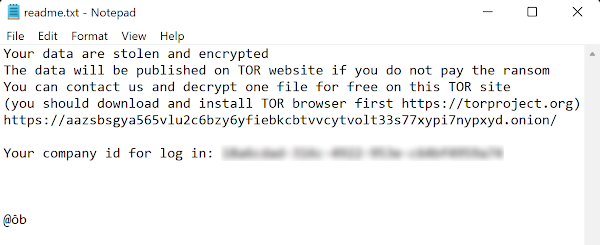

Tras la ejecución del ransomware y antes de generar el proceso de cifrado de archivos, se crea una nota de rescate en un fichero readme.txt de cada equipo afectado con una id personalizada. Dentro de la nota se incluye una dirección TOR con las instrucciones del rescate.

- Ejemplo de nota de rescate Black Basta. Fuente -

Entre otra de sus particularidades, el ransomware también escribe un archivo Random-letters.jpg dentro del directorio %TEMP% que utilizará para cambiar el fondo de escritorio de la víctima, mostrando un mensaje sobre el proceso de cifrado por el grupo Black Basta, así como dónde se pueden encontrar las instrucciones del rescate.

Evasión de la detección y la recuperación

Black Basta emplea una serie de técnicas avanzadas para evadir la detección por soluciones de seguridad y para obstaculizar la recuperación de archivos desde copias de seguridad:

- Ofuscación y polimorfismo: utiliza técnicas para alterar su firma digital y estructura de código, dificultando su detección por soluciones antivirus basadas en firmas.

- Living Off the Land (LotL): emplea herramientas y procesos legítimos del sistema (como PowerShell, WMI, y PSExec) para ejecutar acciones maliciosas, complicando la diferenciación entre comportamientos legítimos y malintencionados por parte de los sistemas de seguridad.

- Anti-análisis y detección de sandbox: incorpora rutinas de detección de entornos de análisis y sandbox, deteniendo su ejecución o alterando su comportamiento en presencia de herramientas de análisis, mediante la verificación de la interacción del usuario o la presencia de ciertos artefactos de software.

- Ejecución en memoria (Fileless): ejecuta parte de su carga útil directamente en la memoria, minimizando su huella en el sistema de archivos y evitando la detección por parte de herramientas que monitorizan el disco duro.

- Desactivación de soluciones de seguridad: intenta desactivar herramientas de seguridad presentes en el sistema, como antivirus y firewalls, mediante la terminación forzada de sus procesos o la modificación de reglas de seguridad para impedir su funcionamiento.

- Eliminación de copias de seguridad: mediante comandos como vssadmin delete shadows /all /quiet, wmic shadowcopy delete, y bcdedit /set {default} bootstatuspolicy ignoreallfailures, el ransomware es capaz de identificar, eliminar o cifrar archivos de copias de seguridad, impidiendo su recuperación sin la clave de descifrado.

Cifrado

Black Basta cifra los datos de las víctimas mediante una combinación de ChaCha20 y RSA-4096. La clave de cifrado es generada utilizando la función de C++ rand_s, resultando en una salida hexadecimal aleatoria. Antes de comenzar todo el proceso, se iniciará el sistema en modo seguro para, a continuación, comenzar a cifrar todos los archivos del dispositivo.

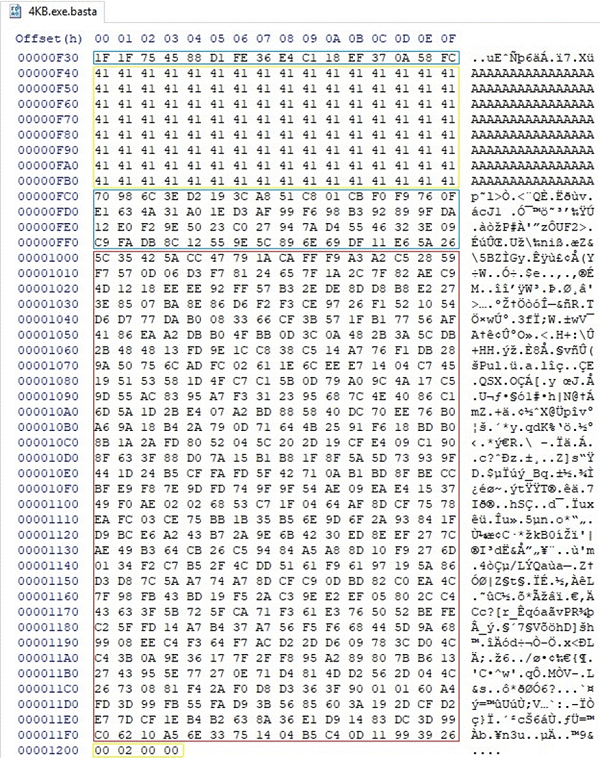

Para acelerar el proceso y mejorar su eficiencia, el ransomware cifra los primeros fragmentos de 64 bytes, quedando 128 bytes de datos sin cifrar. Una vez terminado, el archivo cambia su extensión a ‘.basta’, modificando automáticamente el icono del mismo.

- Archivo cifrado mediante Black Basta. Fuente -

Respuesta y desinfección

Recientemente, se divulgó el descubrimiento de una vulnerabilidad significativa en el mecanismo de cifrado empleado por el ransomware Black Basta, centrada en una implementación defectuosa del algoritmo ChaCha, específicamente en la gestión del flujo de claves para la operación XOR en segmentos de 64 bytes de los datos objetivo.

Expertos de SRLabs identificaron que el avance del flujo de claves no se ejecutaba adecuadamente, provocando la reutilización del mismo segmento de 64 bytes para el cifrado XOR de todos los bloques de datos, en lugar de utilizar segmentos únicos para cada bloque como sería lo esperado.

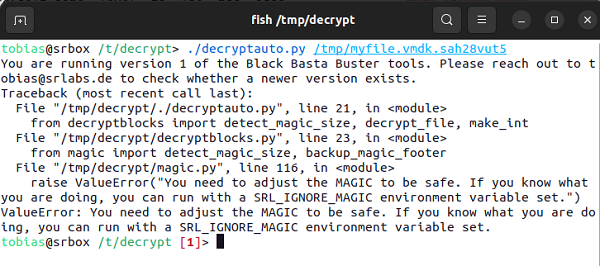

Mediante un análisis detallado de esta anomalía, los expertos lograron aislar la clave de 64 bytes aplicada en este procedimiento, permitiéndoles desarrollar la herramienta de descifrado ‘Black Basta Buster’, que consiste en varios scripts de Python. Algunos de los más relevantes son:

- Decryptauto.py: intenta determinar automáticamente un cifrado zero-block y lo aplica a todo el archivo.

- Decryptblocks.py: descifra un archivo aplicando XOR a una clave en ubicaciones conocidas dentro del archivo.

- Extractblock.py: extrae un fragmento de 64 bytes de un archivo, potencialmente utilizado como clave de cifrado. Puede resultar útil para tomar ese bloque como clave de descifrado.

- Findblocks.py: busca pequeños fragmentos en archivos grandes.

- Ranges.py: identifica las posiciones y longitudes de los bytes cifrados en un archivo.

- Readcounter.py: lee el pie de página de un archivo cifrado para determinar el alcance del cifrado.

- Vmlsfs.py: útil para ejecutar virt-ls en archivos de máquinas virtuales descifrados para evaluar la integridad del sistema de archivos.

- Xorblocks.py: aplica la operación XOR a un solo fragmento de un archivo en un desplazamiento específico.

- Ejemplo de script decryptauto.py empleado sobre archivo cifrado. Fuente -

No obstante, la recuperación de archivos está sujeta a diferentes situaciones o condiciones:

- La herramienta solo funciona con las versiones de archivos cifrados antes de finales de 2023, ya que los autores del ransomware parecen haber resuelto esta vulnerabilidad.

- Por otro lado, los archivos menores de 5 KB resultan irrecuperables, mientras que aquellos hasta 1 GB pueden restaurarse completamente. En el caso de archivos de mayor peso, es posible una recuperación parcial.

Conclusiones

El estudio del ransomware Black Basta ha permitido al panorama actual de ciberseguridad ganar una mayor visibilidad sobre la dinámica actual de las ciberamenazas, especialmente aquellas basadas en el ransomware, ofreciendo varias lecciones clave:

- Aumento en la adaptabilidad y sofisticación de las amenazas: Black Basta es un ejemplo perfecto de la tendencia continua hacia el desarrollo de amenazas ransomware más avanzadas, utilizando técnicas complejas de evasión y algoritmos de cifrado robustos. A su vez, esta tendencia resalta la necesidad de evolución de los sistemas de defensa en cuanto a dinamicidad y sofisticación.

- Colaboración en ciberseguridad: la posibilidad de descifrar archivos afectados por Black Basta, gracias al descubrimiento de vulnerabilidades en su algoritmo, subraya la importancia de una investigación exhaustiva y un profundo conocimiento técnico del ransomware. Gran parte del éxito de esta labor de investigación reside en la colaboración y el intercambio de conocimientos dentro de la comunidad de ciberseguridad, demostrando la capacidad de adaptarse y contrarrestar amenazas nuevas y en evolución.

- Importancia de la concienciación en ciberseguridad: a medida que los actores detrás de estas amenazas continúan refinando sus métodos, la formación en ciberseguridad sigue manteniéndose como un pilar esencial tanto para empresas como usuarios finales. Estar preparados con un conocimiento actualizado sobre tácticas de ransomware, herramientas de defensa y estrategias de respuesta ante incidentes es clave para la protección eficaz contra amenazas de tipo ransomware como Black Basta.