Puerta de enlace web segura (SWG)

En el contexto actual de ciberseguridad, donde las amenazas se vuelven cada vez más sofisticadas y los perfiles de ataque más diversificados, las organizaciones se enfrentan al reto de proteger una infraestructura de TI cada vez más dispersa y descentralizada. Este escenario demanda un replanteamiento de las estrategias de seguridad, llevando a la adopción de modelos como el Zero Trust , una filosofía que opera bajo el principio de "nunca confiar, siempre verificar", en lugar de asumir que todo lo que está dentro de la red corporativa es seguro. En el entorno de la nube, los usuarios y los recursos pueden estar en cualquier lugar, esto implica una transformación significativa en la manera en que se gestionan la identidad y el acceso a los recursos.

Las tecnologías SASE (Secure Access Service Edge) desempeñan un papel fundamental en el apoyo a la implementación de Zero Trust en entornos de nube. Combina capacidades de red y seguridad en una sola solución integrada, facilitando la transición hacia un modelo de seguridad basado en identidades y contexto, en lugar de confiar únicamente en el perímetro de la red. SASE busca simplificar la gestión de la seguridad y la red, ofreciendo un acceso seguro a los recursos de la empresa, independientemente de la ubicación del usuario o el recurso.

Dentro del ecosistema SASE, el Secure Web Gateway (SWG) juega un papel fundamental. A diferencia de otros componentes SASE como los CASB, que están específicamente diseñados para gestionar la seguridad en aplicaciones y servicios basados en la nube, los SWG se enfocan en la supervisión y control del tráfico web, filtrando el contenido web y brindando protección contra amenazas.

Entonces ¿qué lo diferencia de un gateway tradicional? Un SWG aporta un enfoque más amplio y capacidades más avanzadas. Mientras que un gateway tradicional se centra principalmente en la inspección y el control del tráfico de red en el perímetro de la red corporativa, un SWG, además, implementa políticas de uso de la navegación, previene el acceso a sitios web maliciosos, y ofrece protección contra amenazas avanzadas como el phishing y el malware. Además, un SWG es más adecuado para entornos en la nube y para empresas con una fuerza laboral móvil o remota, ya que no se limita al perímetro físico de la red y puede aplicar políticas de seguridad consistentemente, independientemente de la ubicación del usuario.

Arquitectura de los SWG

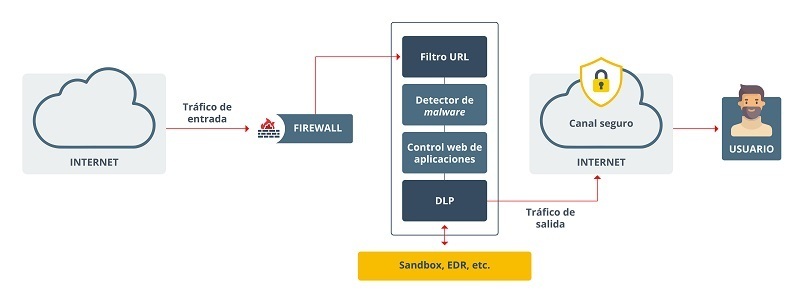

La arquitectura de los SWG está compuesta por una serie elementos característicos:

- Representación del filtrado de tráfico web de entrada mediante un SWG en la nube. -

- Filtrado de URL: además de bloquear sitios web basándose en listas negras y categorías, el filtrado de URL también bloquea contenido inapropiado utilizando patrones de URL, palabras clave y categorías de contenido específicas. Esto asegura un entorno en línea profesional y acorde con las políticas de la empresa. Por ejemplo, si un empleado intenta acceder a un sitio web inapropiado durante horas laborales, el filtrado de URL puede bloquear automáticamente esta solicitud basándose en las políticas de uso de Internet de la empresa.

- Detección y filtrado de código malicioso mediante el análisis de malware que combina detección basada en firmas (para identificar malware conocido) y técnicas heurísticas (para detectar variantes desconocidas). Por ejemplo, si un usuario descarga un archivo malicioso, sería posible identificar y aislar el archivo antes de que cause daño. Los SWG analizan también el tráfico de red para detectar dispositivos comprometidos que podrían ser parte de botnets. Además, contribuyen a mitigar ataques DDoS bloqueando tráfico malicioso.

- Controles de aplicaciones web populares: utiliza tecnologías de inspección profunda de paquetes y reconocimiento de patrones para monitorizar y controlar el uso de aplicaciones web. Por ejemplo, una empresa puede configurar el SWG para permitir el uso de un software de comunicación telemática, solo para llamadas de voz, bloqueando el resto de las funciones de transferencia de archivos para evitar la fuga de datos sensibles.

- Prevención de fugas de datos (DLP): implementa algoritmos complejos y reglas para identificar información sensible que fluye a través de la red. Por ejemplo, si un empleado intenta enviar un email con un documento que contiene información sensible de clientes, el módulo DLP puede detectar este patrón, bloquear el envío del correo y alertar a los administradores de seguridad.

- Integración con componentes: a menudo, las SWG se integran con otros servicios de seguridad, como sandbox, sistemas de prevención de intrusiones (IPS) y sistemas de detección y respuesta (EDR), para una protección más completa. También con proxy inverso seguro. Este componente actúa como intermediario entre los usuarios de la organización y los sitios web o aplicaciones a los que intentan acceder. El proxy inverso es útil para inspeccionar tráfico cifrado.

La implementación de un SWG puede variar según el modelo de servicio:

- Modo On-Site (Local): en la implementación on-site, el SWG se instala y opera dentro de la infraestructura física de la empresa, utilizando hardware y servidores propios. Este enfoque ofrece el máximo control sobre la seguridad y la configuración, así como una menor latencia, ya que el tráfico no necesita salir de la red interna para ser inspeccionado. Sin embargo, requiere una inversión en hardware, y personal capacitado para su mantenimiento y actualización. Es ideal para organizaciones que requieren un alto nivel de personalización y control, y que tienen la capacidad de manejar su propia infraestructura de TI.

- Como IaaS (Infrastructure as a Service): implementar un SWG como IaaS significa utilizar la infraestructura de un proveedor de nube para alojar el SWG, manteniendo el control sobre su configuración y gestión. Permite personalización y control, pero requiere un conocimiento técnico considerable para gestionar y mantener la infraestructura subyacente. Es adecuado para empresas que buscan una solución más personalizable que SaaS pero que no desean o no pueden invertir en hardware y mantenimiento on-site.

- Como PaaS (Platform as a Service): un SWG implementado en un modelo PaaS proporciona tanto el hardware como el software necesario. Ofrece un equilibrio entre control y conveniencia, permitiendo cierta personalización y control sobre la configuración, sin la responsabilidad de administrar la infraestructura subyacente. Es ideal para organizaciones que buscan un mayor grado de control que el ofrecido por SaaS, pero con menos complejidad que una implementación completa de IaaS u on-site.

- Como SaaS (Software as a Service): como SaaS, el SWG es completamente administrado por un proveedor externo. Esta opción elimina la necesidad de preocuparse por la infraestructura, el mantenimiento o las actualizaciones, ya que el proveedor se encarga de todo. Es la opción preferida para empresas que desean simplicidad y no tienen los recursos o la inclinación para gestionar la infraestructura de seguridad por sí mismos, pero las opciones de configuración del servicio serán limitadas.

Mejores Prácticas para la implementación

Las soluciones de SWG disponibles en el mercado varían ampliamente en términos de características, capacidades y modelos de implementación. Algunas de estas soluciones son ofrecidas por terceros como servicios gestionados o productos de software, mientras que otras son de código abierto, lo que permite una mayor personalización y adaptabilidad a las necesidades específicas. Además, las organizaciones tienen la opción de construir su propia solución SWG de forma modular, a partir de componentes individuales, lo que permite una adaptación más precisa a la infraestructura y a los requisitos de seguridad de la empresa, aunque puede requerir un mayor esfuerzo en términos de integración y mantenimiento.

Sin embargo, en el proceso de implementación de un SWG, independientemente de si se opta por una solución de terceros, de código abierto o una construida a medida, hay pasos críticos que deberán considerarse: es crucial realizar una evaluación detallada de los riesgos y definir las necesidades técnicas específicas, como identificar amenazas potenciales y evaluar la infraestructura existente. Esto incluye la evaluación de los flujos de trabajo existentes y la determinación de los requisitos técnicos y humanos para operar el SWG. La elección de una solución SWG adecuada depende de múltiples factores como el tamaño de la organización, la naturaleza de sus operaciones, los requisitos de cumplimiento y la infraestructura existente. Además, la decisión debe equilibrar la necesidad de seguridad con consideraciones de coste, facilidad de uso y mantenimiento. Por lo tanto, una evaluación cuidadosa y una planificación detallada son esenciales para garantizar que la solución SWG elegida sea efectiva y sostenible a largo plazo.

Además, en caso de que la solución no lo incorpore, hay que establecer sistemas para la monitorización continua y el análisis es esencial para detectar eventos sospechosos y evaluar el rendimiento y la eficacia del SWG. Finalmente, mantener el SWG actualizado es crucial para protegerse contra nuevas amenazas. Esto incluye aplicar parches de seguridad y actualizaciones de firmas de manera oportuna.

Conclusión

La adopción de SWG en el marco de estrategias de seguridad, como Zero Trust y SASE, es un paso crítico para las organizaciones que buscan proteger sus recursos en un panorama de TI cada vez más descentralizado y basado en la nube. Las SWG no solo ayudan a proteger los datos empresariales y la red de una organización, sino que también permiten que los usuarios accedan a la web de manera segura y productiva.

La elección e implementación adecuada de estas soluciones requiere una evaluación cuidadosa de los riesgos, necesidades técnicas, y una planificación detallada para asegurar que la solución elegida sea efectiva y sostenible a largo plazo. Mantener el SWG actualizado y monitorizarlo continuamente son prácticas esenciales para garantizar una protección efectiva contra las amenazas emergentes. Finalmente, es fundamental que los usuarios estén informados y capacitados sobre las políticas de seguridad y el uso adecuado de los recursos de Internet, ya que un SWG es tan efectivo como los usuarios que lo utilizan.