Distribución de malware mediante la suplantación de la Fábrica Nacional de Moneda y Timbre simulando el envío de tu certificado digital

Cualquier persona que haya recibido el correo electrónico descrito en el apartado anterior y haya ejecutado el archivo adjunto.

Se ha detectado una campaña de distribución de malware mediante phishing, que suplanta a la Fábrica Nacional de Moneda y Timbre (FNMT). El correo electrónico fraudulento informa al destinatario que puede descargar un archivo adjunto con su identificación y certificado de su NIF. Sin embargo, este archivo contiene en realidad un ejecutable que aparenta ser un archivo .iso, pero en realidad es un archivo ejecutable que contiene código malicioso.

Si has recibido un correo electrónico con las características mencionadas, pero no te has descargado el archivo adjunto, márcalo como spam y elimínalo de tu bandeja de entrada.

En caso de que hayas descargado el archivo que acompaña a este correo, pero no lo has ejecutado, dirígete a tu carpeta de descargas y elimínalo. Posteriormente, bórralo de la papelera de reciclaje.

Si por el contrario, has ejecutado el archivo, tu dispositivo puede estar infectado. Por ello, es importante que sigas las siguientes recomendaciones:

- Para evitar que el malware pueda propagarse a otros dispositivos de tu red doméstica, desconecta el equipo que haya podido verse infectado.

- Emplea un antivirus para realizar un análisis exhaustivo de tu dispositivo en busca del malware. Si sigue infectado, considera formatearlo o restablecerlo de fábrica para desinfectarlo por completo. Este proceso eliminará también toda la información almacenada en el dispositivo, por lo que es aconsejable realizar copias de seguridad de forma periódica.

- Recopila todas las evidencias que te sea posible durante el proceso, como capturas de pantalla, asuntos del correo electrónico y demás información que creas relevante para interponer una denuncia ante las Fuerzas y Cuerpos de Seguridad del Estado. Además, puedes contar con testigos online para reunir estas pruebas y verificar su contenido.

Para evitar este tipo de ciberataques y otras posibles amenazas sigue nuestras pautas y recomendaciones.

Se ha detectado una campaña de distribución de malware a través del envío masivo de correos electrónicos fraudulentos (phishing). En estos correos, se suplanta la identidad de FNMT con el objetivo de que el usuario ejecute un código malicioso conocido como ‘GuLoader/VIPKeyLogger’ e infecte su dispositivo. Este tipo de malware se utiliza para tomar el control del dispositivo y recopilar información para cometer fraudes y robos de identidad.

El mensaje del correo informa al usuario que tiene disponible la identificación y certificado de su NIF de manera adjunta en dicho correo para poder descargarla y disponer de ella de inmediato, o si lo desea también puede acceder a la URL que se proporciona y descargarla desde ese sitio web.

El objetivo de los ciberdelincuentes es que la persona que reciba el email descargue el supuesto certificado, y una vez lo haya descargado, lo ejecute y de esa manera active el malware que contiene provocando la infección de su dispositivo.

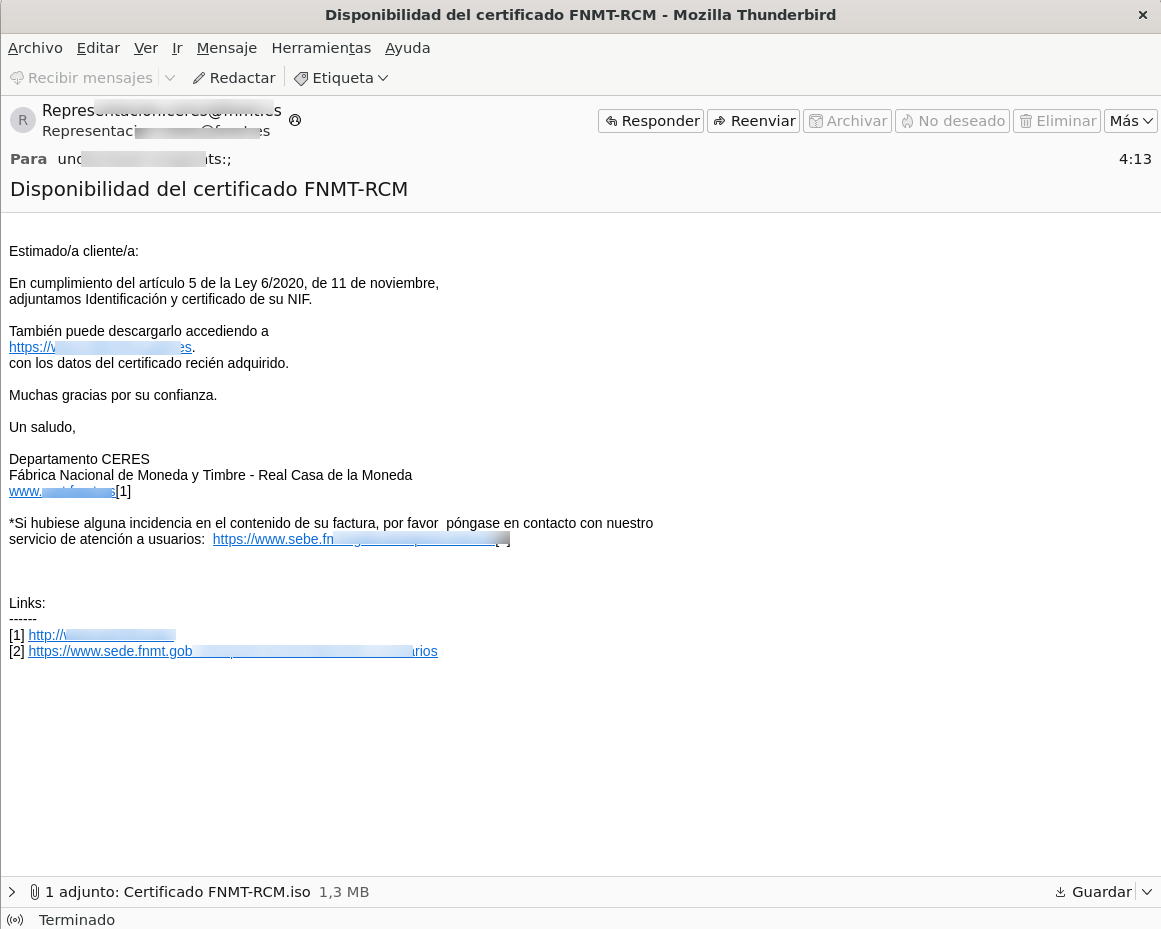

A continuación, se presenta un ejemplo de un correo electrónico fraudulento que se ha recibido en el contexto de esta campaña de phishing mencionada:

El asunto que se ha detectado que utilizan es ‘Disponibilidad del certificado FNMT-RCM’ pero no se descarta que puedan utilizar otros distintos.

El remitente del correo simula ser el legitimo de la Fábrica Nacional de Moneda y Timbre (fnmt.es). Aunque esta técnica de ofuscación se conoce como email spoofing

Al pulsar sobre el archivo adjunto, este se descargará a la carpeta configurada por defecto que normalmente suele ser la carpeta de ‘Descargas’. Una vez descargado, si este se ejecuta, el dispositivo quedaría infectado por el malware ‘GuLoader/VIPKeyLogger’ que tiene el objetivo de tomar el control del dispositivo infectado, robar información personal de la víctima y utilizar esta para cometer otro tipo de fraudes.

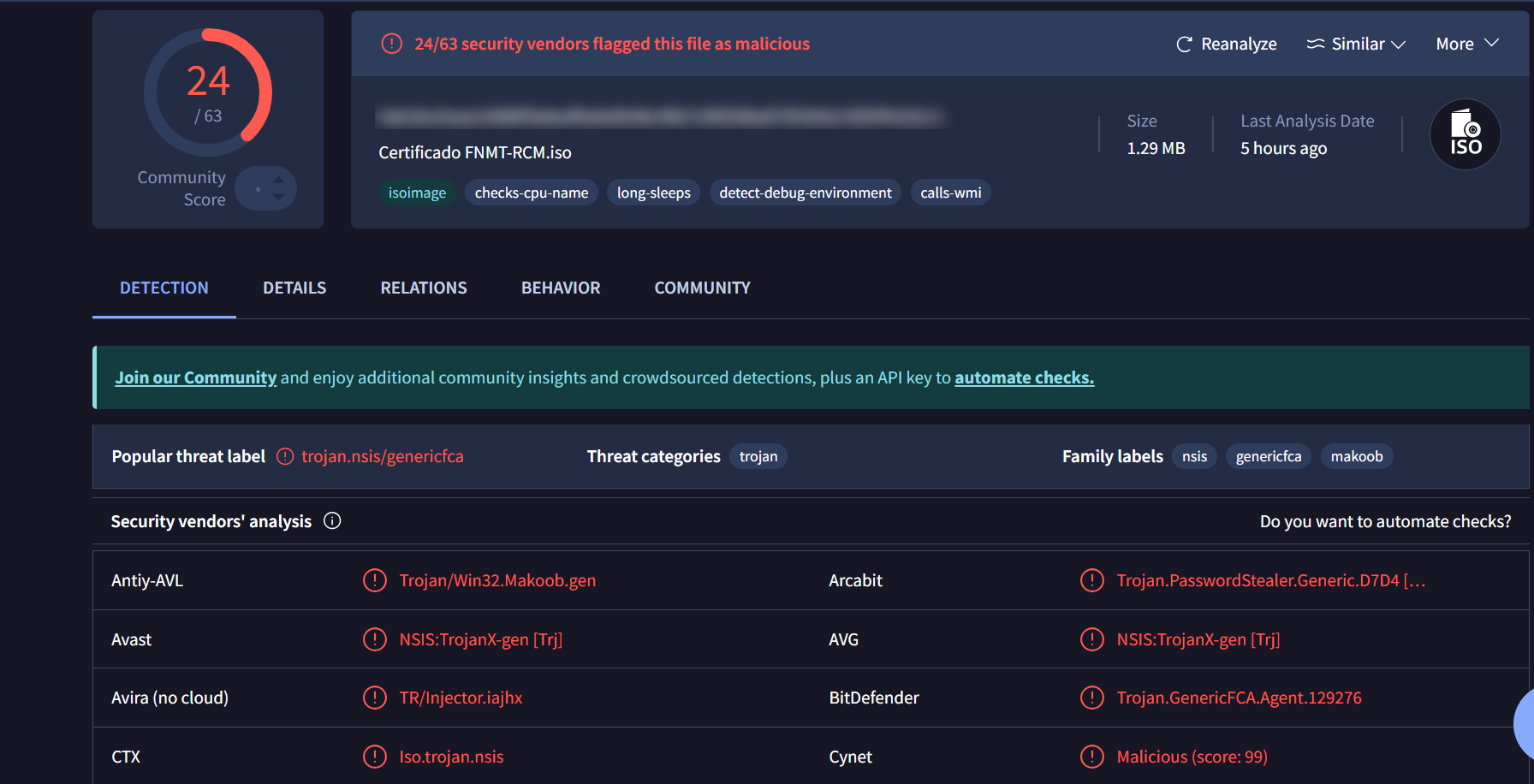

Si comprobamos ese archivo .iso en VirusTotal, podemos observar que se trata de un virus troyano.

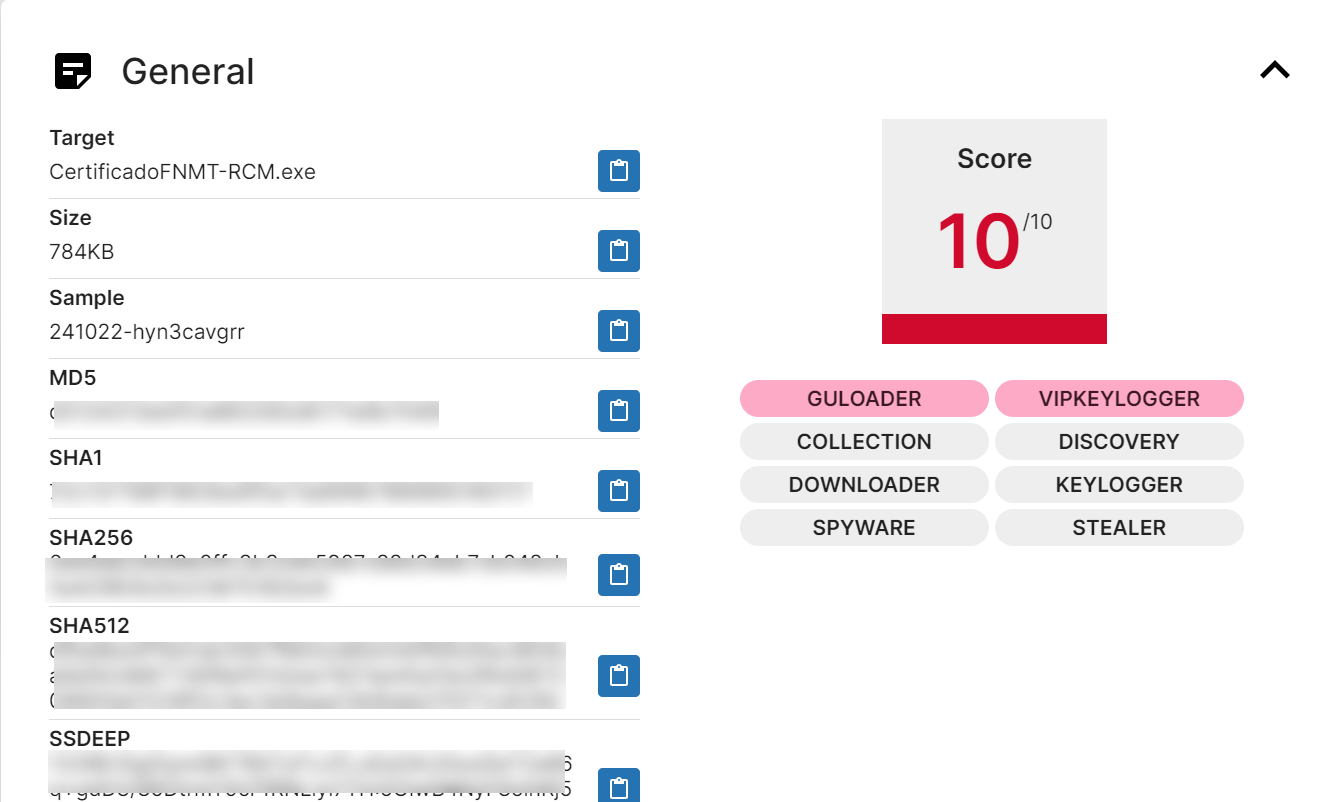

Y en esta imagen de un análisis con Triage podemos observar la peligrosidad de este virus con un 10/10.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).