TemáTICas Ingeniería social

La ingeniería social o manipulación para obtener información confidencial supone un auténtico reto para la seguridad de las organizaciones. Cuando esta información se trata de credenciales de acceso, estamos abriendo la puerta de nuestra red y nuestros equipos o servicios corporativos a los ciberdelincuentes. También ocasionan incidentes de fugas de información confidencial y de datos personales, derivando en importantes daños reputacionales y económicos. En cualquier caso, aun con protecciones instaladas, causan incidentes con consecuencias graves para las empresas.

Estos ciberataques, en ocasiones indetectables y muy eficientes, aprovechan la falta de información e ingenuidad humanas, por lo que la primera línea de defensa está en el usuario final. A menudo se inician con una conversación, una llamada, un SMS o con un regalo tecnológico envenenado. Proteger un sistema con tecnología (cortafuegos, antivirus, EDR, etc.) nunca es suficiente, si como usuarios nos saltamos o abrimos inconscientemente los mecanismos y las barreras de protección implementados.

Por ello, la clave para evitar incidentes que se inicien con ingeniería social está en la concienciación de los empleados. No hay mejor protección para un sistema que un usuario prevenido e informado.

Índice de contenidos

Fases de un ciberataque

Hoy en día no podemos hablar de seguridad informática sin mencionar la ingeniería social, pues suele ser la puerta de entrada de la mayoría de amenazas que acechan a usuarios y empresas. Para los ciberdelincuentes es sencillo y eficiente introducirse en nuestros sistemas a través de las personas.

Ya sean virus, malware, campañas de ransomware o cualquier otra amenaza, todas suelen tener como denominador común el engaño. Nadie instalaría un programa que contiene virus si no fuera porque cree que en realidad es un programa legítimo, y ahí es precisamente donde entra en juego la ingeniería social.

Para comprender cómo elaboran un ataque con ingeniería social podemos decir que pasa por estas cuatro fases:

- Recopilación de información: el ciberdelincuente trata de recabar la máxima información sobre la víctima para así poder trazar un plan que le permita establecer contacto sin levantar sospechas.

- Desarrollo de una relación de confianza con la posible víctima: con los datos obtenidos elabora un ataque (identidad falsa, secuencia de mensajes, contenidos, imágenes, etc.) basado en los intereses de la posible víctima, con la intención de ganarse su confianza de forma que parezcan legítimos.

- Abuso de confianza: aprovechando su identidad falsa y con la confianza establecida solicita una acción (envío de credenciales, instalar un software, keylogger y otro malware espía…) que le dará paso al posterior ataque.

- Ejecución del ciberataque: obtenida su puerta de entrada a un sistema, fruto de la relación de confianza generada con su víctima, lanza el ciberataque; y obtenida la información o realizado el daño, se retirará rápidamente, eliminando cualquier rastro que pudiera vincularle.

Aprende ciberseguridad, ingeniería social

Aprende ciberseguridad

La Ingeniería social es una técnica que emplean los ciberdelincuentes para ganarse la confianza del usuario y conseguir así que haga algo bajo su manipulación y engaño, como puede ser ejecutar un programa malicioso, facilitar sus claves privadas o comprar en sitios web fraudulentos.

¿Sabes cómo funciona un ciberataque que utiliza ingeniería social?

Blog

Los ataques basados en ingeniería social siguen cuatro fases: recolección de información, establecimiento de la relación de confianza, manipulación y salida.

Técnicas más comunes

Basado en la idea de que es más fácil manejar a las personas que a las maquinas, la ingeniería social hace uso de diversas técnicas orientadas al engaño, desde la captación de datos en redes sociales o incluso en lugares públicos (shoulder surfing), hasta técnicas más avanzadas, como el pretexting (suplantación del ciberdelincuente a un tercero para obtener información de la empresa o empleado) o el sexting (extorsión a la víctima a cambio de no filtrar información privada).

En muchas ocasiones la suplantación de identidad es la técnica favorita de los ciberdelincuentes para robar datos confidenciales o infectar los sistemas con malware, permitiéndoles pasar a la acción rápidamente gracias a la imagen de confianza ya creada en nuestra mente de una determinada empresa o marca.

Esta confianza a veces nos lleva a caer en otra técnica denominada vishing, mediante la cual en una llamada telefónica tratarán de sonsacar la máxima información posible, como en el caso de ofertas comerciales falsas, encuestas dudosas, falso soporte de Microsoft, etc.

En algunas ocasiones el ciberatacante buscará extraer información con la mínima exposición y desaparecer lo más rápido posible (hunting, del inglés caza) afectando al mayor número de personas. En otras será justo todo lo contrario, intentará mantener el engaño durante más tiempo, con un riesgo más alto de ser descubierto, pero buscando extraer la mayor cantidad de información posible (farming, del inglés agricultura). Por ejemplo, en el fraude del CEO el ciberatacante suplanta a un directivo como instrumento de engaño para conseguir sus objetivos. Todas ellas tienen como denominador común la suplantación de identidad y un pretexto o señuelo para convencer. Por lo tanto, aplicar el sentido común y la lógica nos ayudará a no dar información a desconocidos o de dudosa reputación y a plantearnos si el canal empleado es seguro o no.

A continuación podemos ver unos ejemplos de suplantación de identidad y consejos para mantenernos alejados del engaño.

Historias reales: el fraude del CEO

Blog

¿Sabes qué es y en qué consiste el conocido como «fraude del CEO»? Se trata de un tipo de phishing que intentará hacerse con información a través del correo electrónico, como le ocurrió al protagonista de esta historia real.

Aprende ciberseguridad

El Concepto El vishing es un tipo de estafa de ingeniería social por teléfono en la que, a través de una llamada, se suplanta la identidad de una empresa, organización o persona de confianza, con el fin de obtener información personal y sensible de la víctima.

Ingeniería social: técnicas utilizadas por los ciberdelincuentes y cómo protegerse

Blog

La ingeniería social es una de las técnicas más utilizadas por los ciberdelincuentes para atacar las organizaciones, te explicamos qué es y cómo proteger tu empresa de esta técnica.

Ingeniería social, ¡Mantente informado y aléjate del engaño! ¡Protege tu empresa!

Blog

Una de las situaciones más peligrosas para la organización que no puede protegerse con antivirus, cortafuegos, ni con medidas de seguridad similares, es el empleo de la ingeniería social.

Historias reales: El timo del falso soporte técnico

Blog

Luis es el dueño de una pequeña tienda online que gestiona desde su oficina de Sevilla junto su gran equipo de media docena de empleados. Desde que acudió a varias charlas, Luis está muy concienciado.

La importancia del firewall humano

«Invertir en conocimientos produce siempre los mejores beneficios» (B. Franklin) Un equipo formado representa una medida de protección eficaz contra las ciberamenazas actuales, cada vez más sofisticadas. Conocer dónde está el peligro nos permitirá anticiparnos, estar alerta, y esto por sí mismo ya supone un freno ante las amenazas de ingeniería social.

Entrenar al personal en las técnicas de engaño más comunes, para que sepan identificarlas o al menos mantenerse cautos, equivale a simular la respuesta a situaciones reales que pueden afectar a la empresa y evitar posibles daños. Si esa persona puede enfrentarse a una amenaza de pérdida de información en la empresa, así como a los perjuicios derivados, habremos ahorrado costes. La formación del firewall humano es rentable y beneficioso para la empresa.

Es fundamental mantenerse informado regularmente acerca de las amenazas vigentes para conocer y saber detectar los tipos de correos más comunes que se emplean en la ingeniería social.

En los siguientes enlaces mostramos algunos ejemplos de amenazas de ingeniería social y pautas para hacer un uso seguro del correo electrónico:

Día Mundial del Correo: cómo detectar correos fraudulentos

Blog

Cada 9 de octubre, la ONU celebra el Día Mundial del Correo. Nos sumamos a esta celebración compartiendo las claves para detectar correos maliciosos.

Luchando contra la ingeniería social: el firewall humano

Blog

A la hora de implementar medidas de ciberseguridad en una empresa, no todas son tecnológicas. Se requiere del compromiso de todo el personal para constituir un firewall humano.

Historias reales: fórmate en ciberseguridad y evita ser víctima de correos fraudulentos

Blog

Hoy queremos compartir la historia real de Irene, autónoma y propietaria de una tienda de ultramarinos en una pequeña localidad del norte de España.

Historias reales: Intento de whaling en mi empresa

Blog

Mediante técnicas de ingeniería social intentaron engañar a Sara, haciéndose pasar por su jefe (whaling), para hacer gestiones económicas indebidas.

Pautas para identificar las técnicas de ingeniería social asociadas al COVID-19

Blog

Pautas para identificar comunicaciones fraudulentas que utilizan como gancho la crisis sanitaria del COVID-19.

Además, en el kit de concienciación tienes el manual de una herramienta gratuita para entrenar a tus empleados en la detección de correos de phishing.

Kit de concienciación

Posters, trípticos, videos, presentaciones, consejos y simulación de ataques dirigidos, todo gratis para formar y concienciar a tus empleados sobre ciberseguridad.

Cómo protegerse

Para evitar ser un blanco fácil y disuadir al ciberdelincuente, además de la concienciación hemos de implementar unas medidas técnicas de seguridad.

Un primer paso ha de consistir en clasificar la información para conocer dónde aplicar las medidas, en particular si se trata de datos personales, y comprobar que tus empleados conocen qué tipo de información manejan, que aplican la seguridad en su puesto de trabajo y que acceden a los servicios críticos con doble factor de autenticación.

Primeros pasos para clasificar la información de tu organización

Blog

Metodología para clasificar la información de la organización para un uso más seguro.

Recomendaciones y pautas para proteger tu puesto de trabajo

Blog

Protege tu puesto de trabajo gracias a los consejos y a las pautas de buenas prácticas que encontrarás en esta infografía.

Asegura tus cuentas de usuario con la autenticación de doble factor

Blog

Es posible que más de una vez nos hayamos preguntado si mientras estamos accediendo a nuestro servicio de banca online, este es seguro o por el contrario estamos siendo espiados de alguna manera.

La ingeniería social suele ir acompañada de un malware que ejecuta el plan del ciberdelincuente, aprovechando alguna vulnerabilidad de los sistemas de la víctima. Es por eso que, instalar, configurar y mantener soluciones de antivirus, antimalware y cortafuegos, así como todo el software actualizado, constituye el kit de defensa básico que ayudará a combatir esta amenaza.

Minimiza los riesgos de un ataque: ¡actualiza el software!

Blog

Presentamos una Política de actualizaciones de software con un checklist para comprobar que los procesos de actualización y parcheado siguen los protocolos de seguridad de tu organización.

Firewall tradicional, UTM o NGFW. Diferencias, similitudes y cuál elegir según tus necesidades

Blog

Diferencias y similitudes entre los firewall UTM y NGFW, y cual elegir según las necesidades de tu empresa.

Protegiendo nuestra empresa con productos anti-malware

Blog

Aunque seguramente en más de una ocasión habrás oído hablar de malware, virus, o soluciones antimalware o antivirus, en este artículo queremos mostrarte las principales características que deberán tener.

Evita los engaños en la red: utiliza soluciones antifraude

Blog

Las soluciones antifraude sirven para proteger a los usuarios sobre todo, frente los ataques la ingeniería social y los timos asociados.

También podemos recurrir al pentesting, una técnica que consiste en simular ataques externos. Puedes consultar el «Catálogo de empresas y soluciones de ciberseguridad» para saber qué organizaciones ofrecen este servicio.

Catálogo de soluciones de ciberseguridad

Catálogo de empresas y soluciones de ciberseguridad

Soluciones en ciberseguridad adaptadas a las necesidades de cualquier empresas.

¿Qué es el pentesting? Auditando la seguridad de tus sistemas

Blog

¿Qué pasaría si nuestra empresa fuera víctima de una fuga de información o un ataque impidiera el acceso a nuestros servicios? Si quieres conocer las debilidades de tus sistemas, utiliza el pentesting.

Por último, para comprobar si tenemos todas las medidas para actuar en caso de incidente, podemos revisar las políticas y guías de copias de seguridad y de continuidad del negocio. Estas nos permitirán, en caso de desastre, volver a la normalidad lo antes posible y minimizar el impacto económico-empresarial. Encuentra más información acerca de estas políticas en Ia sección de Protege tu empresa en la web de INCIBE.

Copias de seguridad: una guía de aproximación para el empresario

Guías

Esta guía proporciona información detallada sobre los aspectos más relevantes de las copias de seguridad, para comprender tanto la importancia de su implantación en las empresas como las distintas soluciones aplicables dependiendo de nuestro modelo de negocio.

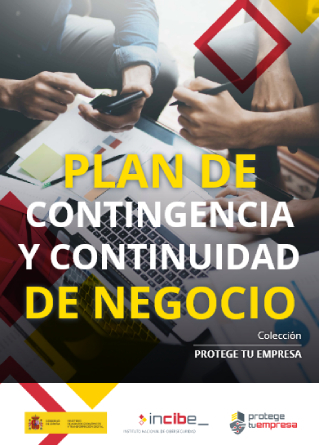

Plan de Contingencia y Continuidad de Negocio

¿Qué te interesa?

La seguridad al 100% no existe. Las empresas deben estar preparadas protegerse y reaccionar ante posibles incidentes de seguridad que pudieran dañar la capacidad operativa o hacer peligrar la continuidad del negocio.