[Actualización 09/05/2023] Distribución malware a través de un phishing que suplanta a Endesa

Toda persona que haya recibido el correo anteriormente descrito y haya descargado y ejecutado el archivo descargado.

Se ha detectado una campaña de distribución de malware a través de un correo electrónico fraudulento (phishing) suplantando a Endesa. En el mensaje se informa que el usuario puede descargar su factura, la cual está adjunta al correo como archivo comprimido .zip, pero en realidad es un archivo .msi, es decir, un archivo ejecutable que en este caso contiene un código malicioso.

En caso de que hayas recibido el correo, pero no hayas pulsado en el enlace, márcalo como correo no deseado o spam y elimínalo de tu bandeja de entrada.

En caso de haber descargado el archivo, pero no haberlo ejecutado, busca en tu carpeta de descargas y elimínalo. Te recomendamos eliminarlo también de la papelera.

En caso de que hayas ejecutado el archivo descargado, es posible que tu dispositivo se haya infectado, por lo que te recomendamos llevar a cabo los siguientes pasos:

- Aísla el dispositivo o equipo de la Red, es decir, desconecta de la Red de tu hogar el dispositivo para que el malware no pueda extenderse a otros dispositivos.

- Realiza un análisis exhaustivo con el antivirus actualizado, y en caso de seguir infectado, plantéate formatear o resetear tu dispositivo para desinfectarlo. Al hacer esto, se perderán todos los datos, por lo que recomendamos hacer copias de seguridad regularmente para conservar los archivos importantes.

- Recaba todas las evidencias posibles haciendo capturas de pantalla y guardando el email recibido por si fuese necesario interponer una denuncia ante las Fuerzas y Cuerpos de Seguridad del Estado. Para ello, puedes ayudarte de testigos online y certificar el contenido de las pruebas.

Aprende a evitar este tipo de ataques y otros similares siguiendo nuestros consejos de prevención.

Se ha detectado una campaña de malware, la cual está siendo distribuida mediante correo electrónico, por una técnica de ingeniería social llamada phishing. En este correo se suplanta la entidad de Endesa con el objetivo de instalar un código malicioso conocido como Grandoreiro en el dispositivo de la víctima.

En el correo se indica al usuario que ya puede descargar su factura correspondiente al período comprendido entre 31 de marzo y 25 de abril a través de un enlace el cual está adjunto en el cuerpo de este. Este correo va dirigido al usuario que aparece en la dirección de correo.

La finalidad de este ataque es que la persona que reciba el correo descargue la supuesta factura que esta comprimida en un archivo .zip, y que esta descomprima el archivo y ejecute el malware en su dispositivo para que así quede infectado.

A continuación, se mostrarán ejemplos de los correos electrónicos recibidos:

Correo

El asunto utilizado para este correo: Ya puede descargar su factura. Ref-[número factura].

[Actualización 09/05/2023]

El asunto utilizado para este correo: Ya puede descargar su factura. Ref AreaCliente-[número factura].

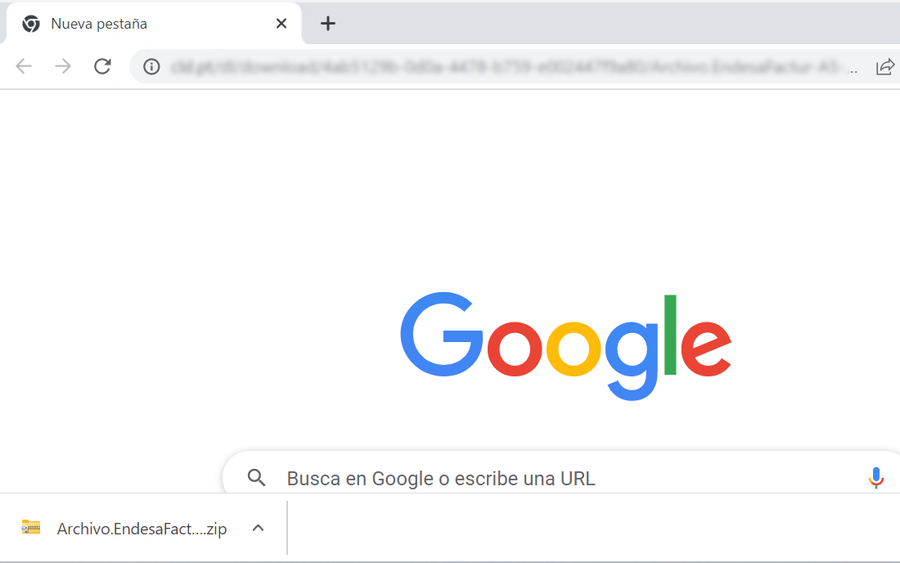

Una vez pulsado en el enlace, automáticamente se abrirá el navegador que el usuario tenga predeterminado en el equipo y empezará la descarga del archivo comprimido.

El archivo se descargará en la carpeta que tenga configurado el usuario, o en su defecto en la carpeta de 'descargas'. Este archivo será un comprimido el cual contiene otro fichero.

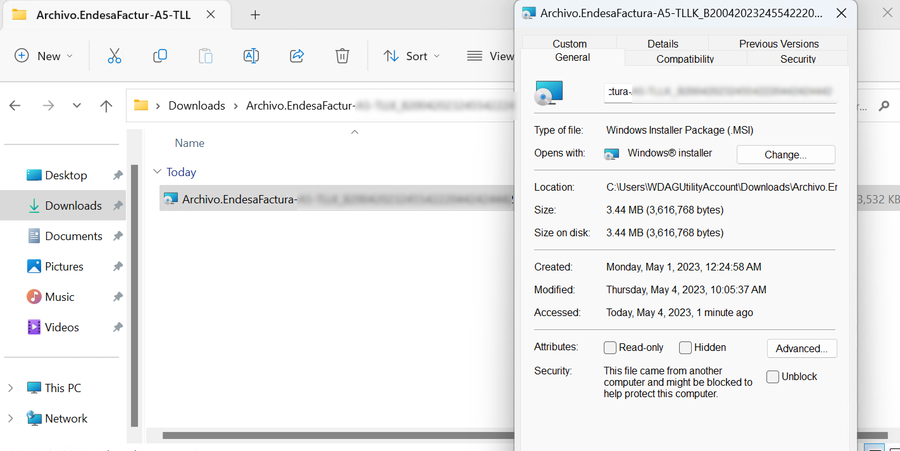

Una vez descomprimido, si nos damos cuenta, no es el tipo de formato que debería de tener un fichero de facturación, normalmente .pdf, sino que se trata de un ejecutable .msi:

Si la víctima ejecutase dicho archivo, el dispositivo de este, quedaría infectado por el malware Grandoreiro, el cual robará la información de la misma tanto personal y como del dispositivo infectado.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).