Nueva campaña de phishing que intenta suplantar a Booking para robar tus credenciales de correo electrónico

Todo empleado, usuario o autónomo que haga uso del correo electrónico y reciba un mensaje como los descritos en este aviso.

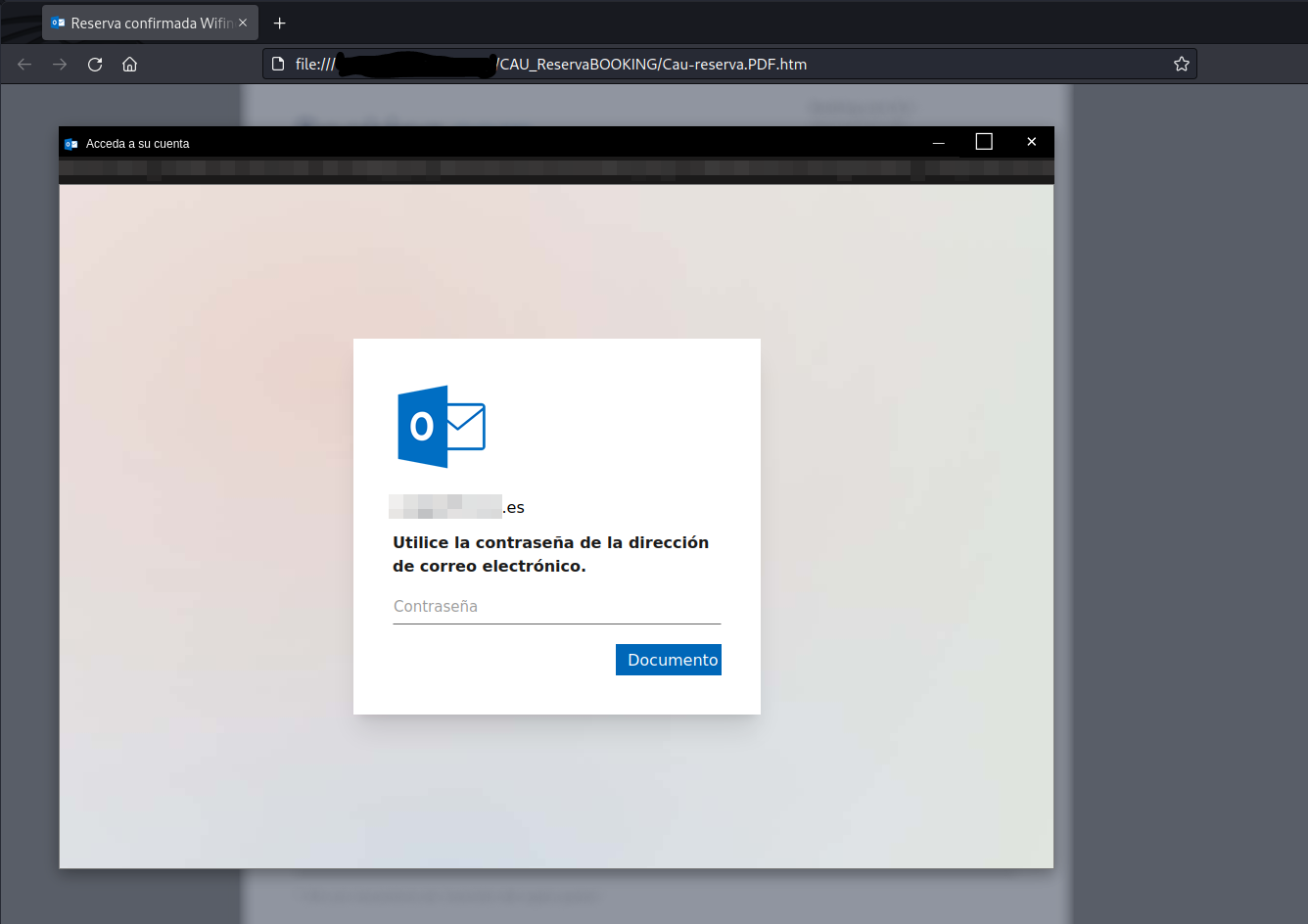

Se ha detectado una campaña de phishing que trata de suplantar a la plataforma de reservas de alojamiento Booking. Para ello, los ciberdelincuentes utilizan una técnica llamada Browser in the Browser (BitB), mediante la cual, a través de ventanas emergentes maliciosas, intentan robar las credenciales del usuario.

En caso de recibir un correo electrónico, como los que se muestran en este aviso, es recomendable eliminarlo directamente y advertir al resto de compañeros para evitar posibles víctimas.

Si se han facilitado las credenciales en la ventana emergente, se deberán cambiar inmediatamente y activar un doble factor de autenticación en el gestor de correo. En caso de utilizar estas mismas credenciales en otro servicio, recomendamos modificarlas también lo antes posible.

Al tratarse de un ataque dirigido podemos contrastar la información contenida en el cuerpo del mensaje, como el nombre del hotel, el precio o la localidad donde se encuentra, para asegurar que no se trata de una reserva real.

Recuerda que siempre puedes reportar este u otros incidentes similares para que desde INCIBE-CERT se puedan gestionar y evitar que el fraude se propague.

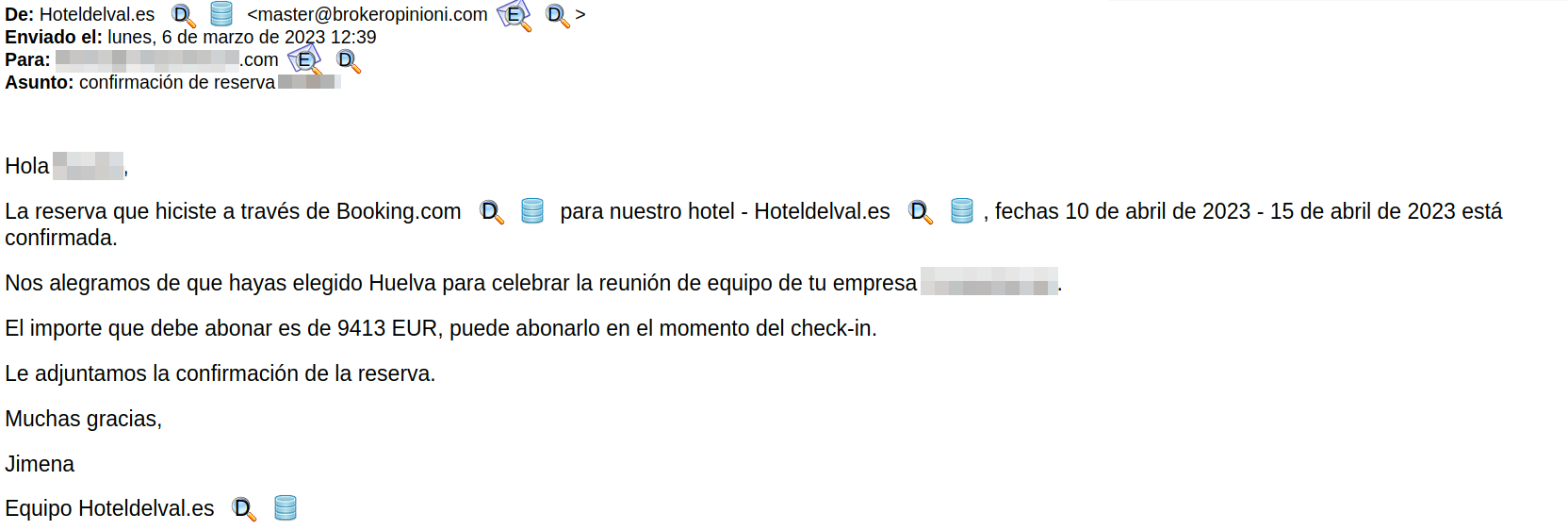

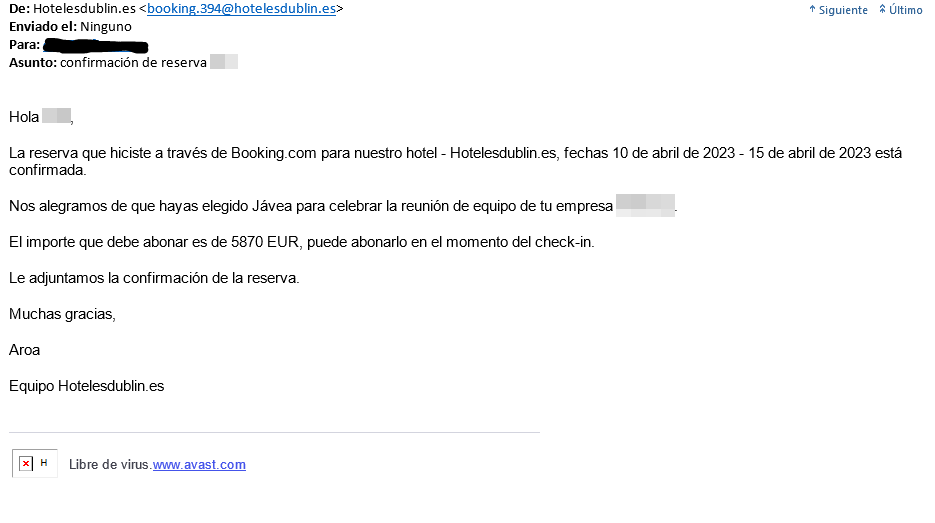

Se ha detectado una campaña de correos electrónicos fraudulentos que intenta suplantar la identidad de Booking. Este fraude se trata de un ataque dirigido a trabajadores de empresas que probablemente hayan sido víctimas de un fraude anterior.

Los correos electrónicos identificados en esta campaña tienen el siguiente asunto: «confirmación de reserva [usuario de la dirección de correo]».

En el cuerpo del correo se indica que se ha confirmado la reserva para un hotel a nombre del usuario que aparece delante de la @ de la dirección de correo. Los ciberdelincuentes mencionan el nombre de un hotel y una ciudad, en la cual no se encuentra dicho hotel. También se mencionan unas fechas concretas, en las que se celebrará la supuesta reunión de empresa del usuario.

Los ciberdelincuentes utilizan el nombre del dominio que aparece en el correo electrónico del remitente, como el nombre de la empresa a la que pertenece la víctima, ya que en muchas ocasiones podría coincidir y, de esta forma, dar más credibilidad al fraude.

Posteriormente, se indica una suma de dinero que se debe abonar un coste demasiado alto para una estancia de cinco días en el hotel que se menciona. Esta información se puede contrastar accediendo a la web del hotel.

Para poder ejecutar el fraude se hace referencia a la confirmación de la reserva y, para ello, se adjunta un archivo al correo.

En caso de abrir el archivo, el cual contiene un código JavaScript malicioso, este lanzará una ventana emergente, muy similar a la del sistema de login de Outlook, donde se solicita la contraseña de la cuenta de correo donde se recibió el mensaje fraudulento. Si se introduce, esta quedara en manos de los ciberdelincuentes.

No se descartan posibles nuevas campañas variando el asunto o cuerpo del correo electrónico.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).