Datos robados: descubre qué hacen los ciberdelincuentes con ellos y cómo protegerte

A menudo, las pequeñas y medianas empresas suelen descuidar la protección de su información confiando en que los ciberataques irán dirigidos a organizaciones más grandes. Es usual llegar a pensar que los datos empresariales no son de interés para los ciberdelincuentes, pero la realidad es muy diferente.

Aunque la información de las grandes empresas puede ser un botín suculento, los sistemas de seguridad que estas poseen son, por lo general, bastante robustos, y atacarlos o acceder a los datos es una tarea difícil para los ciberdelincuentes.

Por eso, muchos de ellos fijan su objetivo en pequeñas y medianas empresas, cuyas fronteras son más fáciles de vulnerar y que, sin saberlo, almacenan información muy valiosa.

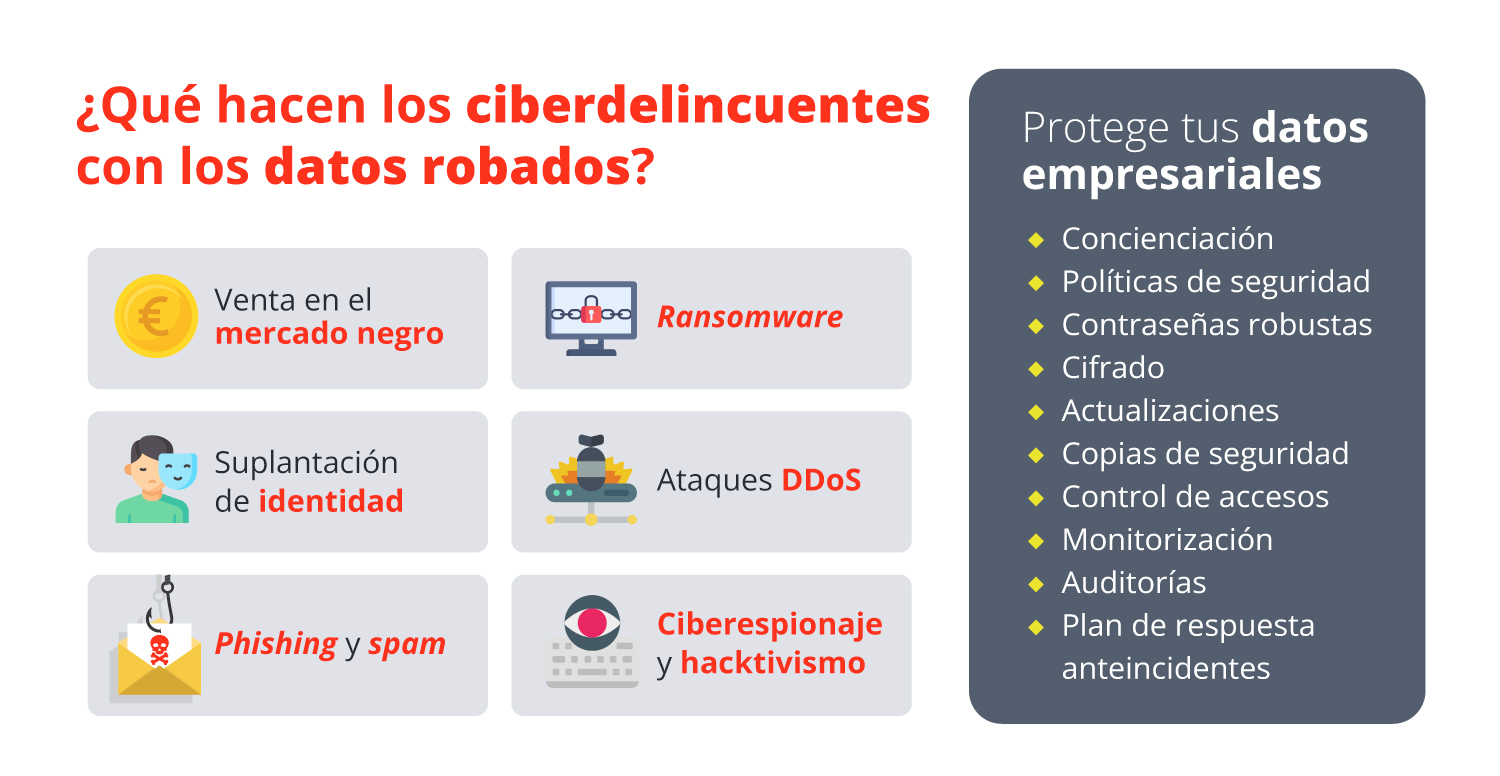

Pero, ¿qué beneficio pueden sacar los ciberdelincuentes de los datos robados de las empresas?

- Beneficio económico

Cuando los ciberdelincuentes utilizan técnicas de ingeniería social, como el phishing, para obtener información sensible, o instalan un malware espía en un dispositivo empresarial, suelen tener un objetivo, en la mayoría de las ocasiones, económico.

La información es poder, y más aún cuando se trata de información confidencial o datos personales: información de los clientes, datos bancarios, propiedad intelectual… Todos estos datos pueden ser vendidos o explotados de diferentes formas.

Una de las principales formas de sacar un beneficio económico de los datos robados es venderlos en el mercado negro. En sitios webs clandestinos se puede comercializar con todo tipo de información, comprar y vender credenciales de acceso, información financiera, etc.

- Suplantación de identidad

Las credenciales y contraseñas son unos de los datos que se roban con más frecuencia a través de ciberataques. El acceso a cuentas, por ejemplo, de redes sociales, puede permitir a un ciberdelincuente hacerse pasar por otra persona o entidad y cometer acciones fraudulentas en su nombre.

Con los datos robados, los ciberdelincuentes pueden llegar a abrir cuentas bancarias, solicitar préstamos o realizar compras en nombre de las víctimas.

Además, a través de las cuentas robadas, pueden obtener otro tipo de información, como números de teléfono, fotografías personales… Y si la contraseña ha sido reutilizada en otros servicios (una mala práctica muy habitual), podría darles acceso a ellos e, incluso, a datos bancarios asociados a las cuentas.

- Spam y/o phishing

Las direcciones de correo electrónico robadas pueden ser vendidas y utilizadas para el envío de correos electrónicos de tipo phishing o spam. A través de ellos, pueden engañar a los destinatarios para que revelen su información personal o para instalar malware en sus dispositivos, consiguiendo así nuevas víctimas.

- Sabotaje, espionaje y otros ciberataques

Al robar credenciales de acceso a sistemas empresariales, los ciberdelincuentes pueden conseguir infiltrarse en redes corporativas y, con ello, tener en su poder los datos empresariales. Esta información puede ser utilizada con diferentes fines, desde el sabotaje de las operaciones empresariales, hasta los ataques de ransomware.

Los recursos de los sistemas comprometidos, como podría ser la potencia de procesamiento o el ancho de banda, pueden ser utilizados para crear redes zombis o botnets. Mediante estas redes, los ciberdelincuentes lanzan ataques distribuidos de denegación de servicio (DDoS), incluso sin que la empresa sea consciente de ello. También pueden utilizar la capacidad de procesamiento de los sistemas comprometidos para minar criptomonedas, permitiéndoles generar ingresos sin el conocimiento ni consentimiento de las empresas.

Pero los ciberdelincuentes no siempre actúan por motivaciones económicas, y es que, en ocasiones, les mueven otras causas. Empleados o exempleados descontentos, hacktivistas, ciberterroristas, espionaje industrial… La información puede ser utilizada para hacer daño a las empresas, manchando su reputación o poniéndola en manos de la competencia.

Además, el robo de información a pequeñas o medianas empresas puede ser, simplemente, un puente hacia otro objetivo. Pequeños proveedores o socios pueden convertirse en una puerta de entrada a redes empresariales más grandes con información más valiosa.

Los posibles usos de los datos robados por parte de los ciberdelincuentes no hacen más que subrayar la importancia de la ciberseguridad en todas las empresas, sin importar su tamaño. Cada dato, por trivial que parezca, puede ser utilizado con fines delictivos por los ciberdelincuentes. Proteger la información empresarial es fundamental para prevenir riesgos, preservar la reputación de la empresa y asegurar la continuidad del negocio.

¿Cómo puedo proteger la información de mi empresa para que no caiga en manos de los ciberdelincuentes?

- Recuerda que los empleados son la primera línea de defensa contra ciberataques. Realiza cursos regularmente para formar y concienciar en ciberseguridad al personal y enséñalos a reconocer y actuar frente a correos electrónicos de tipo phishing u otros ataques de ingeniería social.

- Establece políticas de seguridad claras para proteger los datos sensibles que definan las responsabilidades de seguridad de todos los empleados.

- Implementa una política de contraseñas robustas que incluyan mayúsculas, minúsculas, números y símbolos, con una longitud mínima de 12 dígitos y que se cambien regularmente. Promueve el uso de gestores de contraseñas y activa un doble factor de autenticación, siempre que sea posible, para añadir una capa extra de protección.

- Cifra los datos sensibles, tanto en reposo como en tránsito. Utiliza protocolos seguros, como HTTPS, para la transmisión de datos en la red e implementa el cifrado de extremo a extremo para las comunicaciones críticas.

- Mantén siempre el software actualizado y aplica los parches de seguridad regularmente para evitar vulnerabilidades que permitan a los ciberdelincuentes acceder a la información.

- Realiza copias de seguridad de los datos críticos de forma regular para que puedan recuperarse en caso de ciberataque. Cifra la información de los datos almacenados y realiza pruebas de forma regular para asegurar la efectividad de las copias de seguridad.

- Implementa políticas de control de acceso basadas en roles para limitar el acceso a datos sensibles solo a aquellos empleados que lo necesiten para el desarrollo de su trabajo.

- Monitorea continuamente para detectar actividades sospechosas.

- Realiza auditorías de forma periódica para identificar vulnerabilidades y poder corregirlas antes de que sean explotadas.

- Desarrolla un plan de respuesta ante incidentes para minimizar el impacto en caso de que ocurra un ciberataque.

Recuerda que puedes contactar con nosotros a través de la Línea de Ayuda en Ciberseguridad de INCIBE (017), los canales de mensajería instantánea de WhatsApp (900 116 117) y Telegram (@INCIBE017), o el formulario de contacto (seleccionando la opción de usuario de empresa o profesional) que encontrarás en nuestra web. Expertos en la materia resolverán cualquier conflicto online relacionado con el uso de la tecnología y los dispositivos conectados.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).