El correo electrónico: la primera barrera a proteger para evitar el fraude

Nos hayamos inmersos en un marco de evolución tecnológica constante en el que existen multitud de aplicaciones que permiten la mensajería instantánea como herramienta de comunicación habitual. No obstante a pesar de sus virtudes, cuando hablamos de comunicaciones en el mundo empresarial, el uso del correo electrónico sigue siendo completamente indiscutible.

Si bien hay que tener en cuenta que el e-mail data de los años 70 y que desde entonces poco ha cambiado. En muchas ocasiones hemos hablado y aconsejado sobre el uso del correo electrónico en el ámbito laboral, pero en este caso queremos fijar la atención en las tecnologías que nos ayudan a luchar contra los ciberdelitos asociados a su uso, como el spam o la suplantación de identidad.

En primer lugar, ¿cómo funciona el e-mail?

Hagamos un rápido resumen de su funcionamiento. A pesar de que pueda dar la sensación de que para hacer uso del correo se necesita contar con un complejo funcionamiento, en realidad se basa en protocolos simples como puede el SMTP. Hay que tener en cuenta que cuando se creó, se hizo como un método sencillo de comunicación, sin tener en cuenta aspectos como la seguridad, el correo no deseado, las suplantaciones, etc.

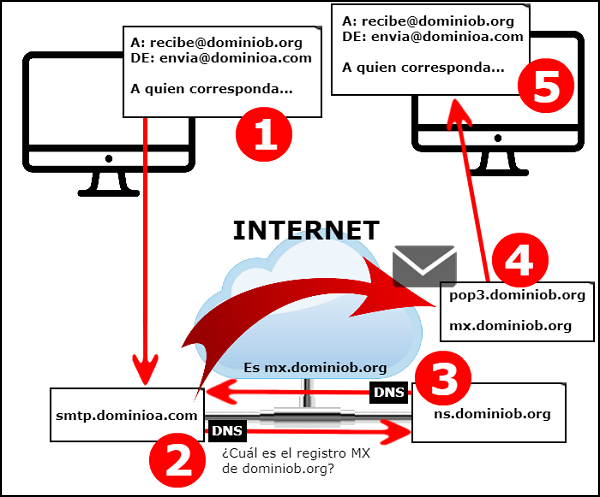

Según el anterior esquema, el usuario que envía un correo a un servidor SMTP cuya finalidad es que realice el envío (1), donde figurará quién lo manda y a quién se lo envía. Este servidor SMTP realiza una consulta DNS al registro de dicho dominio cuya finalidad es conocer dónde se encuentra el servidor del dominio de la dirección de destino (2). El servidor DNS devuelve la consulta (3) y al ya saber dónde enviarlo, lo entrega al servidor destino (4), el cual reconoce dicha dirección y deja el correo en la bandeja de entrada por medio de POP/IMAP (5).

Con este funcionamiento se puede comprobar que cualquiera con una dirección de correo puede enviar un e-mail a cualquier dirección de destino, lo que abre la puerta al spam (correo no deseado), a las suplantaciones de identidad, etc.

A nivel tecnológico, ¿cómo se puede abordar esta situación?

Para paliar esta problemática existen una serie de mecanismos como los que se describen a continuación.

- Listas Negras/Blancas/Grises: cuyo uso se remonta a muchos años atrás y que prácticamente todos los proveedores las usan de un modo u otro. La idea es muy sencilla, se trata de aceptar únicamente conexiones cuyo origen sea una IP conocida. Pero una de las principales características de Internet es su dinamismo, lo que evita poder contar con una lista blanca rigurosa.

- SPF: se trata de un sistema de defensa ante intentos de suplantación de correos. En este caso, se requiere de cierta configuración ya que su finalidad es que a las cuentas de los destinatarios no lleguen correos que suplanten la identidad de otros dominios. Con las listas no se sabía bien si la IP de quien enviaba el correo era legítima, algo que soluciona SPF de raíz.

- DKIM: es un sistema que lejos de intentar sustituir a los SPF, su finalidad es complementarlos, aplicando una capa de seguridad adicional. DKIM realiza un firmado digital del correo que se envía, de tal modo que el destino pueda verificar su autenticidad leyendo la firma incluida en la cabecera del correo.

Como toda firma digital, no solo verificará que el emisor del correo es efectivamente quien dice ser, sino que si existiese cualquier modificación del mensaje, la firma quedaría rota. - DMARC: se trata de un sistema que unifica SPF y DKIM. Hay que tener en cuenta que SPF es muy útil a la hora de filtrar correos ilegítimos, y DKIM es de gran eficacia para validar los correos y asegurar la integridad. DMARC no requiere de ambos modos, sino que podrá usar uno, otro o ambos. Su principal característica es indicar cómo proceder en caso de que la validación del correo a través de cualquier de los métodos anteriores falle. Esto implica que si un correo de un dominio ilegítimo quiere hacerse pasar por uno legítimo, éste no llegaría a su destino. Aun así hay que tener cuidado, ya que los ciberdelincuentes pueden utilizar dominios con similitudes al original esperando que el cliente pique, a través de técnicas como el typosquatting.

Otra característica es que tiene la capacidad de generar reportes diarios indicando de forma automática datos que pueden ser muy valiosos para tener una visión amplia que nos permita comprobar si se están utilizando nuestros dominios con fines ilegítimos.

Quizás para la mayoría de usuarios de cuentas tipo webmail como Gmail, Hotmail y otros, no consideren importantes este tipo de tecnologías ya que además, su configuración está en manos de estos proveedores, pero para usuarios que utilizan cuentas cuyos dominios representan a sus empresas, negocios u organizaciones, son muy importantes ya que serán las encargadas de poner barreras ante ciberdelincuentes que intenten hacer usos fraudulentos de sus dominios o intentar suplantar la identidad de alguien.