Cómo evitar incidentes relacionados con los archivos adjuntos al correo

Dentro de la actividad diaria de cualquier empresa, independientemente de si se trata de grandes corporaciones, pymes o autónomos, el uso del correo electrónico es necesario para el envío y recepción de todo tipo de información: albaranes, facturas, presupuestos, comunicaciones internas, etc. Por este motivo, son muchos los ataques que se llevan a cabo utilizando este medio como elemento de entrada de posibles infecciones.

Haciendo uso de la ingeniería social, que en muchas ocasiones recurre a engaños personalizados, el objetivo del ciberdelincuente es claro: hacer que la persona que reciba el mensaje lo abra y realice alguna acción como desvelar información, descargar un fichero adjunto o hacer clic a una página web fraudulenta.

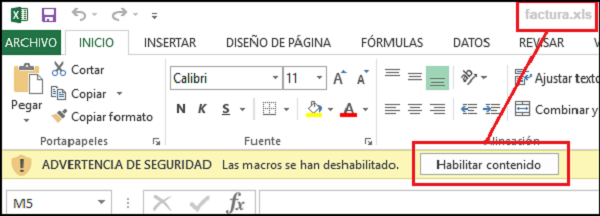

Estos archivos adjuntos maliciosos pueden ser múltiples y variados, desde ejecutables que instalen malware en tu equipo hasta hojas de cálculo que requieran de la ejecución de macros para liberar el código malicioso. Cuando se utiliza este tipo de engaño el asunto del correo suele tener que ver con facturas o asuntos similares. De esta forma, el mero hecho de añadir un documento tipo hoja de cálculo le intenta conferir credibilidad, tal y como le ocurrió a Pablo, el protagonista de una historia real que os contamos hace algún tiempo, ¿lo recuerdas?

Pablo, tras la descarga de la factura, una vez habilitado el contenido, infectó su equipo dejándolo completamente inhabilitado. En el seno de cualquier empresa, este hecho podría suponer un grave incidente de seguridad con consecuencias muy negativas, comprometiendo la propia información, red, equipos, etc. y poniendo en entredicho la credibilidad y reputación de la empresa.

¿Cómo podríamos evitar este tipo de incidentes de seguridad?

Para que no suceda una situación como la mencionada anteriormente es necesario seguir una serie de recomendaciones como las que se describen a continuación:

Preguntas clave sobre el remitente

Una vez que has recibido un correo electrónico, hazte las siguientes preguntas:

- ¿Conoces al remitente?, es decir, ¿realmente sabes el nombre de quién te envía el correo?

- En caso de ser así, ¿su dirección de correo es la que utiliza normalmente?

- Y por último, ¿está correctamente escrito su nombre (antes de la @)?, ¿es correcto el dominio de la dirección de correo (después de la @)?

La respuesta a estas preguntas llevará a realizar una revisión de la dirección del remitente, asegurando que este sea quien dice ser.

Fíjate en el cuerpo del correo:

- Si esperas un correo de algún remitente que utilice pie de firma, asegúrate de que esté y no contenga cambios de aspecto a lo que recibes habitualmente. Si albergas la más mínima duda, contrástalo con otro mensaje o llámale por teléfono.

- Lo más sospechoso en este tipo de correos fraudulentos es que el cuerpo contenga faltas de ortografía. Sospecha si se utiliza un vocabulario poco corriente, faltas gramaticales o giros más propios de otros países.

- Por último, las llamadas a la urgencia o a la ejecución de algún tipo de acciones inmediatas deberán ponerte en alerta.

Los archivos adjuntos:

- ¿Reconoces el nombre del fichero adjunto? Desconfía de nombres genéricos tipo “factura”, “recibo” o similares.

- Revisa tanto el aspecto como la extensión del fichero. Por ejemplo, si esperas un archivo de hoja de cálculo o PDF, asegúrate de que el icono del adjunto pertenece al programa que los trata y que la extensión es la correspondiente a este tipo de ficheros.

- Si te pide que habilites las macros, sospecha, ya que una macro está formada por una serie de comandos cuyo fin es automatizar una tarea repetitiva. Pero algunas podrían contener instrucciones destructivas capaces de propagar virus o malware en tu equipo o red.

- ¿Se trata de un archivo ejecutable? Mucho cuidado. Este tipo de archivos también pueden ocultar scripts o instalaciones de código malicioso. Además, ten presente que existen muchas extensiones de este tipo de archivos, no solo “.exe”.

- También son muy peligrosos los archivos javascript, aquellos con extensión “.js”, puesto que se pueden saltar las protecciones del antivirus ocultándose en ficheros comprimidos.

Los enlaces

Desde Protege tu Empresa siempre hemos recomendado que si quieres acceder a un servicio en concreto nunca utilices una dirección que te hayan facilitado o remitido en un correo, escribe directamente la dirección legítima en tu navegador.

De esta forma, evitarás direcciones maliciosas cuyo objetivo es hacerse con información confidencial o credenciales de acceso a dicho servicio, mediante la técnica conocida como phishing. Asimismo, los ciberdelincuentes podrían incluir en las direcciones caracteres o símbolos que pueden pasar desapercibidos a simple vista, mediante una técnica llamada typosquatting.

Medidas adicionales a tomar

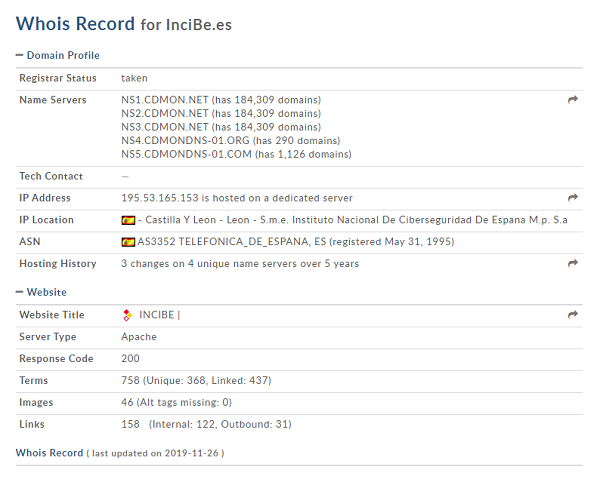

- En primer lugar, además de comprobar quién es el remitente, tal y como hemos indicado anteriormente, también puedes hacer uso de la herramienta «Whois», donde se puede obtener información que puede ser valiosa. Por ejemplo, si hacemos un Whois sobre «incibe.es» podremos ver información que nos puede llevar a determinar que es una entidad legítima.

- Si el correo recibido contiene una URL puedes comprobar que no contenga ningún tipo de malware. Para ello, puedes utilizar la herramienta gratuita Virustotal, que también te permitirá analizar los archivos que descargues en tu sistema, eso sí, siempre antes de ejecutarlos.

- Habilita la opción de tu sistema operativo que te permita ver las extensiones de los archivos. De este modo, podrás comprobar si se trata de un ejecutable, un documento de texto, javascript, etc.

- Deshabilita las macros de Microsoft Office y ten mucho cuidado con aquellos archivos que te piden que las habilites.

- Si sospechas de algún enlace que venga incluido en el correo, analiza el link minuciosamente. Duda de los mensajes acortados, y si lo deseas, puedes ver la versión extendida en unshorten.me, aunque la mejor de las opciones es escribir la dirección legítima directamente en el navegador.

- Por último, recuerda mantener tu sistema operativo con antivirus y aplicaciones siempre actualizadas a su última versión. Instala y configura algún tipo de filtro antispam y desactiva la vista de correos en HTML de las cuentas que consideres críticas.

El correo electrónico sigue siendo uno de los principales medios de infección tanto en el entorno empresarial como en el particular. Además, las técnicas son cada vez más creíbles y basadas en el error humano, sobre todo aquellas que hacen uso de la ingeniería social. Por lo tanto, para combatirlas, además de contar con las herramientas técnicas necesarias será necesario ser consciente de su existencia y utilizar el sentido común para no caer en la trampa.