Historias reales: Intento de whaling en mi empresa

Sara acababa de renovar su contrato de trabajo como administrativa en una pequeña empresa familiar dedicada al almacenamiento. Llevaba seis meses en la empresa. La adaptación al trabajo había sido muy rápida. Sus jefes y compañeros reconocían su esfuerzo y apreciaban su trabajo. Desde hace un tiempo, le estaban asignando tareas de cierta responsabilidad como la realización de los pagos de la empresa a proveedores.

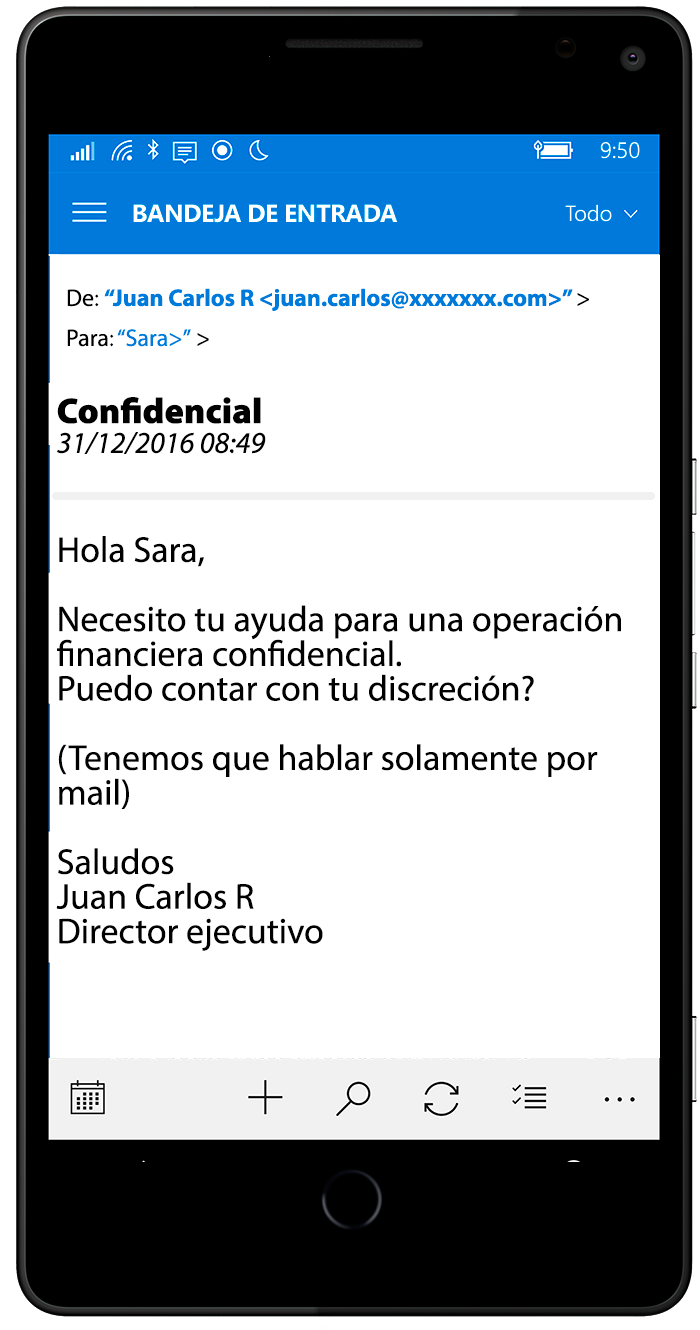

Todo iba de maravilla hasta que recibió en su dispositivo móvil de empresa un correo electrónico de su jefe, pidiéndole su colaboración para la realización de una importante operación financiera confidencial.

Este fue el correo que recibió:

Se trataba de un correo de gran importancia y responsabilidad para alguien que llevaba poco tiempo en la empresa y que demandaba un tipo de discreción que, según su experiencia, no era común en la empresa. Este hecho y el que casualmente se encontraba reunida con el remitente del mensaje a la misma hora que recibió el mensaje, le hizo sospechar.

Así que decidió contactar directamente con su jefe para decirle que había recibido el mensaje y que estaba dispuesta a ayudarle. Ante la sorpresa de este por la existencia de dicho mensaje, decidieron investigarlo. El mensaje parecía auténtico, pero el jefe estaba seguro que no lo había enviado. ¿Qué podía estar sucediendo?

¿Qué fue realmente lo que pasó?

Se pusieron en contacto con la persona encargada del servicio técnico informático de la empresa y, juntos, estuvieron estudiando con detenimiento el mensaje que había recibido Sara en su dispositivo móvil.

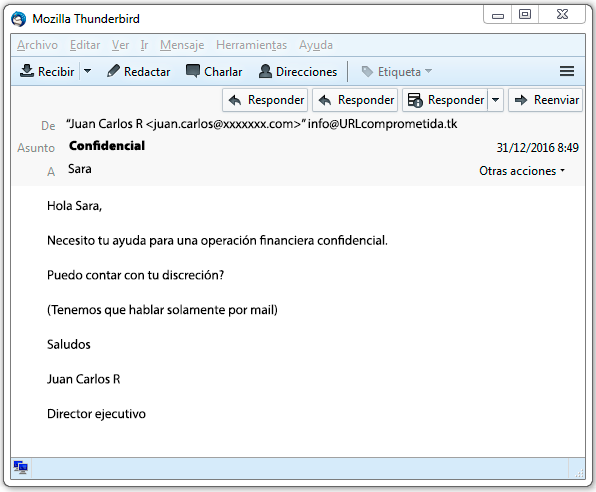

En un principio, observaron que los datos del remitente parecían coincidir con el nombre y dirección de correo del jefe. Decidieron profundizar en la investigación desde el ordenador corporativo de Sara para poder revisar características del mensaje que son difíciles de inspeccionar desde el dispositivo móvil. Al analizar estos datos, pudieron comprobar que la cabecera del mensaje había sido modificada, suplantando la dirección de correo real por otra de origen desconocido.

Este es el aspecto que tenía el mensaje desde el equipo de Sara. En él se puede observar que, efectivamente, la dirección del remitente no es la del jefe, sino la del usurpador.

El hecho de «provenir» el mensaje de un jefe, junto a un tono que indique urgencia y confidencialidad de la acción, hace que la víctima pueda «picar» con cierta facilidad.

¿Cómo llevaron a cabo el engaño?

La obtención de los datos personales de la empresa, del jefe suplantado y de la víctima, son muy fáciles de obtener. Realizando una simple búsqueda por internet, se pueden obtener datos públicos, que a priori pudieran parecer inofensivos, como un listado de personal o contactos de la empresa con sus correos electrónicos, que puedan servir para organizar el engaño. También se pueden utilizar otras técnicas de ingeniería social para la obtención de la información que necesitan.

Las direcciones de correo falsas, suelen corresponder a dominios o servidores previamente comprometidos en países cuya legislación al respecto sea más laxa o inexistente. Esto hace que sea muy difícil identificar al responsable de estas acciones.

El aumento de dispositivos móviles de empresa para consultar el correo electrónico y realizar transacciones corporativas también ayudó a dificultar la identificación del engaño.

¿Qué hacer si nos sucede esto?

En el caso que recibamos un mensaje como el que recibió Sara, debemos «pecar» de precavidos y buscar una forma de confirmación directa por parte del jefe, como una llamada de teléfono.

En caso de no habernos dado cuenta del engaño y haber caído en é, deberemos ponernos en contacto con las Fuerzas y Cuerpos de Seguridad del Estado para que tengan conocimiento de lo sucedido y pueda realizar la correspondiente denuncia y tomaremos evidencias de la suplantación:

- guardando los mensajes recibidos,

- realizando capturas de pantalla de los mensajes.

También avisaremos a los contactos y personas que se hayan podido ver afectadas por esta acción, y daremos la orden de cancelación de las transferencias realizadas.

¿Qué hacer para que no nos suceda?

La mejor arma en estos casos es la concienciación y la formación de los empleados en las técnicas de ingeniería social que utilizan los ciberdelincuentes para engañar a sus víctimas. También podemos crear un plan de gestión de incidentes que contemple las pautas de actuación ante este tipo de eventos.

Existen algunas medidas para este tipo de ataques de ingeniería social que pueden ayudarnos a identificar y evitarlos:

- Sospechar de los mensajes inesperados que dicen ser urgentes y confidenciales.

- Fijarse en la redacción de los mensajes sospechosos recibidos. Suelen estar mal escritos o con faltas ortográficas.

- No abrir correos de usuarios desconocidos o que no hayas solicitado. Elimínalos directamente.

- No contestar en ningún caso a los mensajes sospechosos.

- Tener precaución al seguir enlaces en correos electrónicos, aunque sean de contactos conocidos.

- Tener precaución al descargar ficheros adjuntos de correos, aunque sean de contactos conocidos.

- Tener siempre actualizado el sistema operativo y el antivirus. En el caso del antivirus comprobar que está activo.

- Es muy recomendable firmar los mensajes de correo, por ejemplo añadiendo una firma PGP a las cuentas de la empresa.

En este caso, Sara tuvo suerte y no ocurrió ningún incidente desagradable que hubiera podido causar graves perjuicios a su empresa, porque estuvo alerta y se dio cuenta que el mensaje era muy sospechoso. Aprendió que estos ataques pueden pasarles a cualquiera en cualquier momento, y que nunca se debe bajar la guardia.

¡La principal forma de protegerse de las técnicas de la ingeniería social, pasa por la concienciación y formación! ¡Protege tu empresa!