Historias reales: SMBGhost, el fantasma de los archivos compartidos

Tomás es el propietario de una empresa de mecanizados industriales con un alto volumen de trabajo. Cada vez que termina un proyecto, vuelve a su oficina y vuelca las fotos de sus instalaciones en una carpeta compartida de Windows, a la que también accede Julio, quien diseña y mantiene su página web. Siguiendo esta mecánica de trabajo, su página web siempre está actualizada, mostrando los últimos trabajos y su excelente acabado.

Tomás tiene tantos temas en la cabeza que no puede perder tiempo prestando atención a algunos mensajes que recibe en su ordenador para escanear su sistema, verificar los errores, actualizar esto o lo otro, etc., así que decide ignorarlos, enviarlos a la papelera o suprimir las notificaciones para centrarse en lo realmente importante: sus presupuestos y sus trabajos en curso.

Sin embargo, una mañana Julio no puede abrir las fotos de ninguno de los trabajos realizados y, por tanto, no puede actualizar la web. Tomás comprueba que efectivamente algo extraño ocurre en la carpeta compartida. Además, los archivos tienen un nombre raro y cuando intenta abrirlos le aparece un mensaje que indica que debe realizar un pago para recuperar su información.

Tras contactar con la Línea de Ayuda en Ciberseguridad de INCIBE, 017, y enviar a INCIBE-CERT una muestra de uno de sus archivos, Tomás descubre que ha sido víctima de una conocida variedad de ransomware; pero, ¿cómo ha sucedido? Si solo él tiene acceso a su equipo y no navega por ninguna página extraña ni descarga ningún programa. ¡Qué extraño!

¿Qué ha ocurrido?

Estamos acostumbrados a oír: “¡No descargues eso!”, “¡No navegues por ahí!”, “¡Instala un antivirus!”, “¡Cuidado con el malware!”, “¡Actualiza tu sistema!”, etc. Tanto que se ha convertido en una cantinela constante a la que ya no prestamos atención, pero estos mensajes no son baladíes. Algunos dolores de cabeza se habría ahorrado Tomás si no los hubiera ignorado. Al final, por no prestarles atención, abrió la puerta a un hábil ciberdelincuente.

Tomás había suprimido las notificaciones al considerarlas molestas por la frecuencia con que aparecían. Había desactivado, entre otras, las de su sistema operativo y las de su antivirus. Estas notificaciones le advertían que debía actualizar dichos programas. Al no recibir notificaciones no se percató del riesgo y no aplicó las actualizaciones de seguridad oportunas. Su equipo desactualizado era muy vulnerable, pues los parches que no había aplicado corregían los agujeros de seguridad descubiertos.

Así, un ciberdelincuente en su búsqueda diaria de objetivos, detectó en su equipo una posible puerta de entrada y aprovechó la ocasión para hacer caja. Cuando Tomás se dio cuenta de lo que ocurría con sus archivos, ya era tarde. Su negligencia le costó cara, había sido víctima de un ataque gracias a un agujero de seguridad, conocido como SMBGhost o CoronaBlue, que permitió la ejecución remota de código malicioso en el equipo afectado.

El autor del ciberataque tenía varias opciones, desde espiar su equipo para robar información personal o financiera y venderla a terceros, hasta instalarle un malware que cifrase sus archivos para dejarlos inservibles y pedirle así un rescate. Esta última fue la que eligió, más rápida y efectiva a los ojos del osado ciberdelincuente. Este ataque recuerda al famoso de 2017: WannaCry, que también aprovechaba una vulnerabilidad similar.

Tras llamar a la Línea de Ayuda en Ciberseguridad de INCIBE, 017, Tomas decidió no pagar el rescate como le recomendaron. Por suerte, desde hace unos meses seguía los artículos del blog y otros contenidos de Protege tu empresa, de INCIBE. Justo la semana pasada, siguiendo los consejos de una guía, había hecho copias de seguridad de todos sus archivos. Esta vez, gracias a ello, todo quedó en un buen susto.

¿En qué consiste?

El agujero de seguridad que había perjudicado a nuestro protagonista, y que solo afecta a algunas versiones de Windows 10 y Windows Server Core, es conocido como SMBGHost o CoronaBlue. Al suprimir las notificaciones Tomás no se había enterado de que tenía que parchear su sistema operativo con la actualización de seguridad que el fabricante, hacía unos meses, había dispuesto para todos los afectados.

Esta vulnerabilidad, SMBGhost, afecta al protocolo SMBv3 (Server Message Block), que permite compartir archivos e impresoras entre otros servicios en una red. Su nombre está formado por el del protocolo SMB, al que se añade la palabra Ghost (del inglés, fantasma), para indicar que el atacante necesita configurar un servidor SMB y convencer al usuario para que se conecte a él sin que se percate de lo que pasa, como hacen los fantasmas. Además, la vulnerabilidad solo ha sido visible durante un tiempo o por tiempos intermitentes. Puedes consultar los detalles de esta vulnerabilidad en el aviso de Protege tu empresa.

Versiones anteriores de este protocolo ya habían sufrido otra vulnerabilidad, cuyo exploit, llamado EternalBlue, también permitió a los ciberdelincuentes propagar ransomware, conocido como WannaCry, entre los equipos afectados, provocando importantes consecuencias.

Conclusión

En el caso de esta vulnerabilidad en concreto, primero debemos averiguar qué versión de Windows 10 o Windows Server Core tenemos instalada. Para ello, no basta con saber si es Pro o Home, sino el número de versión. Esto se puede realizar en Windows 10 de al menos tres maneras diferentes. La primera, y la más fácil, es presionar la tecla con el logotipo de Windows y la tecla pausa situada en la parte superior del teclado, tras lo cual nos aparecerá una ventana mostrando la información de nuestro sistema. Las otras dos maneras son similares en la forma y se hacen siguiendo estos sencillos pasos:

- Vamos al símbolo de inicio de Windows (en la esquina inferior izquierda de la pantalla), damos al botón derecho del ratón y hacemos clic sobre ‘Ejecutar’.

- En la ventana que se abre podemos teclear uno de estos comandos: «winver» o «msinfo32.exe», y pulsar el botón ‘Aceptar’.

- a. Si hemos tecleado «winver», a continuación se nos abrirá una ventana con la información de nuestro sistema similar a la mostrada debajo.

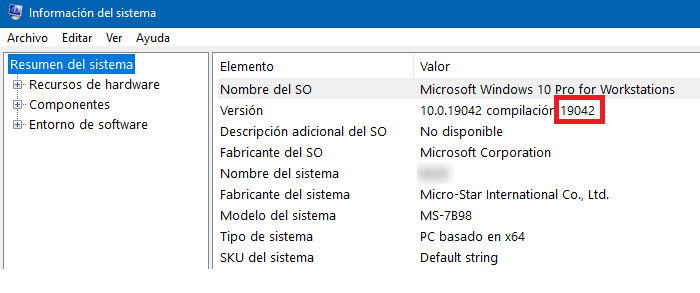

- b. Si por el contrario hemos optado por «msinfo32», en ‘Resumen del sistema’, a la derecha, veremos ‘Nombre del SO’ (sistema operativo), e inmediatamente debajo, la versión del sistema instalada, como en la imagen mostrada a continuación.

- a. Si hemos tecleado «winver», a continuación se nos abrirá una ventana con la información de nuestro sistema similar a la mostrada debajo.

Si nuestro sistema tiene la versión 1903 o 1909, debemos actualizar cuanto antes para aplicar la protección contra esta vulnerabilidad.

Si nuestra versión es diferente, podemos estar tranquilos, ya que esta vulnerabilidad solo afecta a las versiones mencionadas.

Por otro lado, si aún no tenemos activadas las actualizaciones automáticas en nuestros dispositivos o ni siquiera lo sabemos, ahora es el momento de ponerle solución y verificar este punto. Nos llevará un minuto y podremos estar tranquilos. Así, nuestro equipo estará protegido contra posibles incidentes de este tipo. Además, los ciberdelincuentes prefieren atacar equipos desprotegidos, más fáciles y rápidos de comprometer.

Además, puedes suscribirte a nuestro boletín de avisos para estar al día de las últimas amenazas conocidas y sus posibles soluciones. Si no deseas suscribirte, puedes consultar nuestra sección de avisos para estar informado.

¡Protege tu información! ¡Protege tu empresa! ¡Actualiza!

Si tienes dudas, llama al 017, la Línea de Ayuda en Ciberseguridad de INCIBE. Expertos en la materia resolverán cualquier conflicto online relacionado con el uso de la tecnología y los dispositivos conectados.