Zero Day: por qué son tan peligrosas estas vulnerabilidades ocultas

Las denominadas vulnerabilidades día cero o Zero Day reciben este nombre por haber sido descubiertas sin que nadie tenga conocimiento de ello. Esto supone un especial factor de riesgo en la medida en que esta vulnerabilidad puede ser explotada por ciberdelincuentes durante todo el periodo de tiempo que tarde en ser desarrollado y publicado un parche que corrija el fallo.

Una vulnerabilidad de día cero es un fallo en la seguridad de un sistema que aún no ha sido identificado no está corregido en el software. Cuando los atacantes encuentran y explotan estos fallos realizan un ataque de día cero o Zero Day, aprovechando la ausencia de defensas específicas contra esa vulnerabilidad.

Prestando atención al pasado, podemos observar cómo en numerosas ocasiones se han explotado vulnerabilidades de día cero con el fin de comprometer equipos por todo el mundo. Casos como Stuxnet o, más recientemente, la vulneración del protocolo HTTP/2 Rapid Reset denotan la gravedad de este tipo de ataques.

¿Cómo descubren los atacantes estas vulnerabilidades?

Existen múltiples formas mediante las cuales los atacantes descubren vulnerabilidades Zero Day. Algunas de las más comunes son las siguientes:

- Investigación y análisis de software. Los atacantes escogen una aplicación (preferentemente alguna que tenga muchos usuarios) y se dedican a analizar profundamente el código realizando pruebas de penetración y revisando la documentación y los cambios de configuración en las actualizaciones del software.

- Adquisición en el mercado negro. A menudo, los atacantes buscan estas vulnerabilidades con el fin de hacer negocio con ellas, es decir, venderlas al mejor postor. En este caso, son otros delincuentes los que pagan por conocer estas vulnerabilidades para realizar ellos mismos los ataques a empresas.

- Fuzzing. Se llama así a la técnica mediante la cual los atacantes emplean herramientas automatizadas que envían datos aleatorios o no previstos a las aplicaciones y observan cómo responden para detectar vulnerabilidades.

Incluso, en ocasiones, los ciberdelincuentes se guardan bajo la manga el conocimiento de la existencia de dichas vulnerabilidades, con el fin de explotarlas posteriormente en un momento estratégico en el que puedan sacar más rédito financiero, como en una situación de crisis.

¿De qué manera afecta a las empresas?

Desde que el atacante descubre la vulnerabilidad hasta que el fabricante la detecta y lanza una actualización con la que resolverla, el ciberdelincuente ha tenido tiempo para comprometer la seguridad del sistema e instalar malware, robar datos o modificar el comportamiento de la aplicación o servicio.

Por tanto, este tipo de vulnerabilidades suponen para las empresas, en primer lugar, una enorme brecha de seguridad que podría permitir a un atacante acceder a datos confidenciales. Además, podría suponer enormes costes financieros para la mitigación del ataque, teniendo que hacer frente a la recuperación de los datos perdidos o asumiendo los posibles costos legales de la pérdida de datos de clientes.

Todas las empresas trabajan con software, dispositivos o sistemas operativos que en algún momento pueden ser afectados por una vulnerabilidad de día cero o Zero Day. Recientemente, se están logrando prometedores avances en la lucha proactiva contra este tipo de vulnerabilidades.

Sin embargo, imaginemos un escenario en el cual una empresa trabaja con un determinado software de gestión de proyectos para coordinar equipos y tareas. Un día, un grupo de ciberdelincuentes descubre una vulnerabilidad de día cero en dicho programa. Esta vulnerabilidad podría permitir ejecutar código malicioso en los servidores de la empresa donde está instalado el software.

En estos casos, los ciberdelincuentes desarrollan un exploit (software o secuencia de comandos) que les permite aprovechar dicha vulnerabilidad y deciden distribuirlo, por ejemplo, mediante un ataque de phishing. Para ello, elaboran una serie de emails que parecen proceder del departamento TI, indicando que se ha lanzado una actualización y todos deben descargarla e instalarla en sus equipos.

Los trabajadores de la empresa que recibieran dichos correos podrían pensar que son legítimos y, por tanto, podrían proceder a descargar e instalar la actualización adjunta en el correo, que en realidad es un exploit fabricado por los ciberdelincuentes para explotar la vulnerabilidad día cero descubierta previamente.

Las consecuencias del escenario descrito podrían ser devastadoras, ya que se puede dar el caso de que no se detectara la intrusión en los sistemas hasta pasado un tiempo. Por otro lado, no podría corregirse el fallo hasta que la empresa percibiera la situación inusual y reportara la vulnerabilidad al fabricante, el cual desarrollaría un parche para corregirla en el menor tiempo posible.

¿Cómo podemos proteger nuestra empresa?

Al igual que con el resto de amenazas, la concienciación de los empleados y de la propia empresa en ciberseguridad es crucial para hacer frente a este tipo concreto de amenaza.

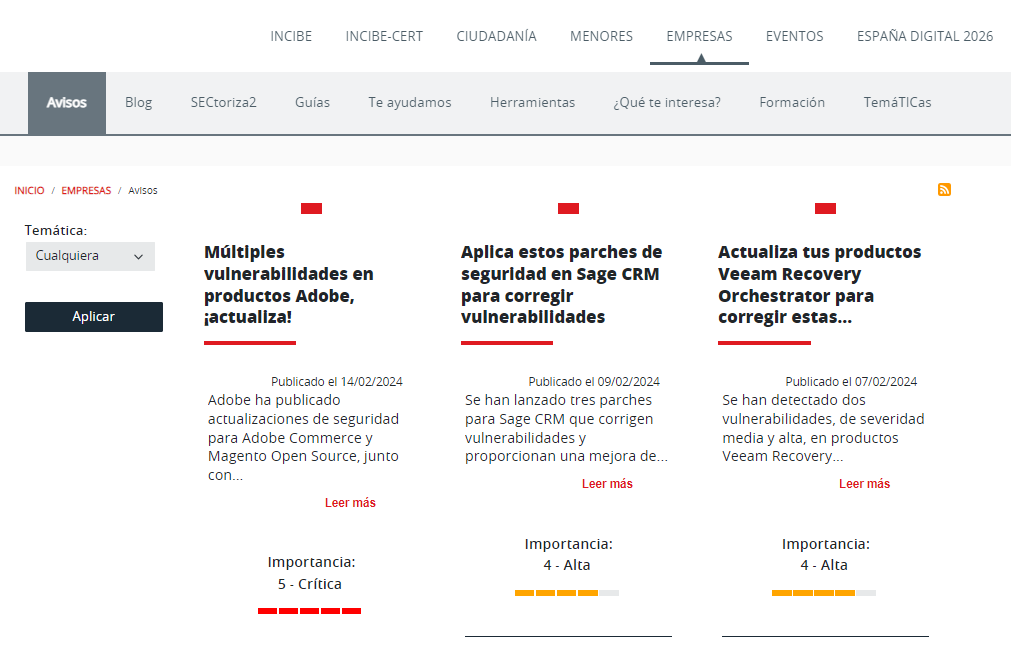

Por otro lado, es fundamental que los responsables de TI de la empresa revisen con asiduidad la sección de avisos para empresas de INCIBE. En dicha sección se reporta la detección de vulnerabilidades tal y como se tiene conocimiento de las mismas. Esos minutos u horas de ventaja pueden ser cruciales para que una empresa logre actuar para mitigar el impacto de la vulnerabilidad.

Las siguientes estrategias también pueden ayudar a protegerse mejor contra este tipo de ataques:

- Mantener actualizado todo el software con el que se opera en la empresa. Si bien las vulnerabilidades de día cero se caracterizan por no haber sido descubiertas previamente ni por los desarrolladores ni por el público general, siempre será más seguro operar con versiones recientes de cualquier software, ya que es común que se vulneren versiones más antiguas.

- Aplicar principios de mínimos privilegios a los usuarios de la empresa para minimizar los daños en un potencial acceso por parte de un ciberdelincuente.

- Establecer un plan de respuesta a incidentes que defina claramente los pasos a seguir en caso de un ataque de día cero. Dicho plan debe describir todos los procesos y consideraciones a tener en cuenta en caso de un incidente, de forma que cada empleado de la empresa conozca perfectamente cuál es su papel.

- Segmentar las redes de la empresa para añadir evitar que se propaguen los efectos del ataque de día cero por toda la red de la empresa. Segmentando las redes corporativas se puede aislar el incidente, mitigando así el riesgo.

- Tener una sólida política de copias de seguridad. En caso de que se produzcan pérdidas o sustracciones de información a raíz del ataque, estos datos podrán recuperarse o restablecerse rápidamente si se cuenta con un sólido plan de recuperación de datos establecido en las políticas de copias de seguridad.

Recuerda que puedes contactar con nosotros a través de la Línea de Ayuda en Ciberseguridad de INCIBE (017), los canales de mensajería instantánea de WhatsApp (900 116 117) y Telegram (@INCIBE017), o el formulario de contacto (seleccionando la opción de usuario de empresa o profesional) que encontrarás en nuestra web. Expertos en la materia resolverán cualquier conflicto online relacionado con el uso de la tecnología y los dispositivos conectados.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation).