Campaña de phishing que trata de infectar con malware a través de supuestas facturas

Campaña de phishing que trata de infectar con malware a través de supuestas facturas

Cualquier empresario, autónomo o empleado que use el correo electrónico corporativo y reciba un mensaje con alguna de las características que se describen en el aviso.

Se ha detectado una nueva campaña de correos electrónicos fraudulentos que distribuyen malware. El modus operandi es un phishing que trata de suplantar la identidad de proveedores genéricos, falsificando el envío de supuestas facturas con la finalidad de que el receptor ejecute malware.

En caso de recibir un correo electrónico como el que se describe, es recomendable eliminarlo de inmediato. Además, se debe poner el caso en conocimiento del resto de los empleados y notificarlo a las autoridades con la finalidad de evitar posibles víctimas del mismo.

Si se han ejecutado los archivos a los que se remite en el correo fraudulento (o que pueden estar adjuntos en el mismo), se recomienda aislar el equipo de la red lo antes posible. Este equipo debe aislarse y apagarse hasta que se ocupe un técnico, en caso contrario el malware tendría mayor tiempo para hacer efecto.

Las consecuencias de una infección por malware pueden ser devastadoras. Los ciberdelincuentes cada vez diseñan malware más sofisticados que permiten realizar acciones más diversas. Para aprender más acerca de este tipo de amenazas visita el siguiente blog.

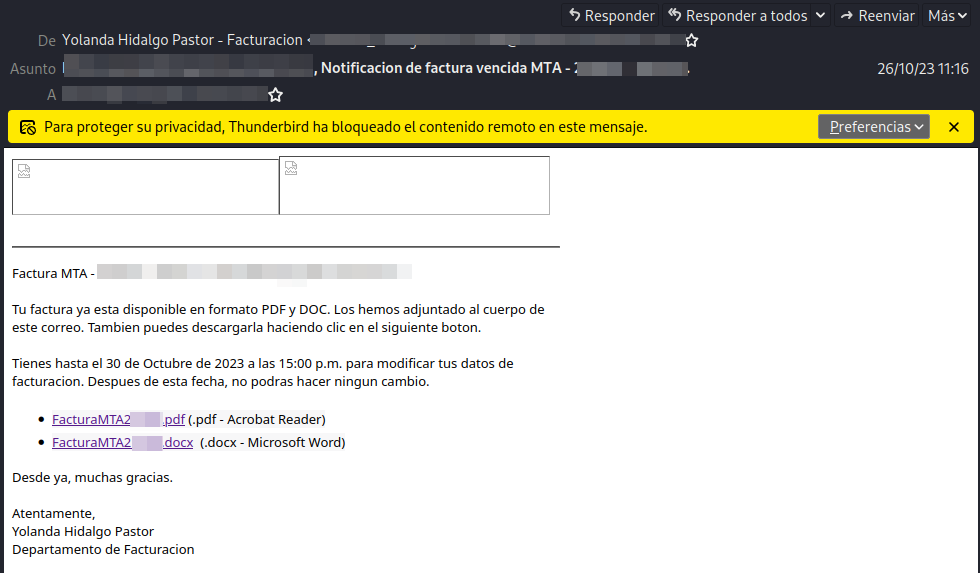

Se ha detectado una campaña de correos electrónicos fraudulentos en la que, supuestamente, se envía una factura vencida. Este correo, aparentemente legítimo, suplanta la identidad de proveedor genérico de facturación.

Como podemos apreciar en la evidencia, la dirección desde la que se envía el email fraudulento usa el nombre personal “Nombre Apellidos– Facturación”. De esta forma, el remitente parece ser legítimo. Aun así, los enlaces remiten a una descarga de malware.

Un indicio de que el correo puede ser fraudulento se encuentra en la ausencia de signos de puntuación. Además, se dirige al destinatario de una manera inapropiada (tutea en lugar de referirse a usted). Por otro lado, existe en el cuerpo del mensaje una llamada a la acción con urgencia, ya que indica una fecha límite para descargar el documento y modificar los datos. Estos indicios invitan a pensar que puede tratarse de un caso de phishing.

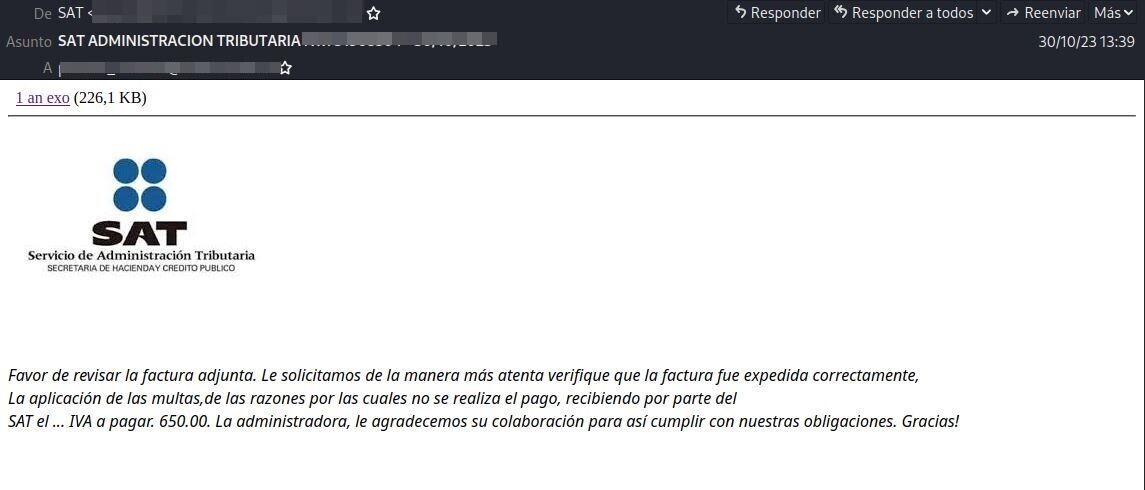

En esta otra variante vemos que el emisor suplanta la identidad del SAT. Consigue que aparezca el nombre del organismo tanto en la dirección como en el asunto. Pese a ello, podemos apreciar que el texto no es propio de un organismo de tal nivel. Existen faltas de ortografía y puntuación, además de no tener muy bien estructurado el mensaje. También, el hecho de que la cantidad a pagar salga en el propio cuerpo del mensaje es sospechoso. En este caso, encontramos el malware adjunto.

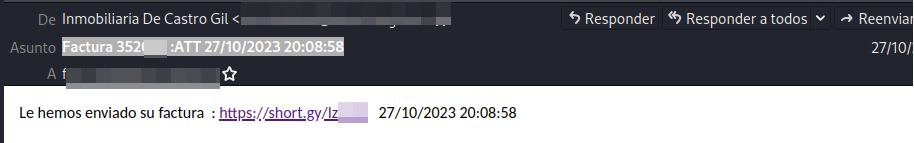

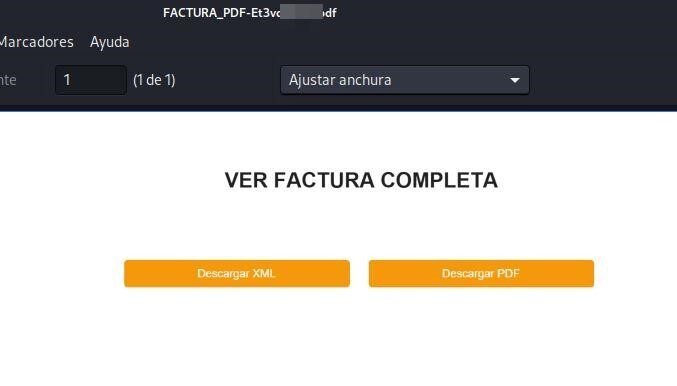

En estas otras variantes se puede sospechar fácilmente, ya que el cuerpo del texto es poco elaborado como para corresponder a un asunto serio. Además, si se descarga el pdf o se accede al enlace en cuestión, se remitirá a una página como la que se muestra a continuación:

Cualquiera de los dos enlaces conducirá a la descarga de un malware que, en caso de ser instalado en el dispositivo, este quedará infectado y pondrá en riesgo la información del mismo.