¿Cómo nos engañan por correo electrónico?

Las pymes y autónomos están incorporando nuevas formas de trabajo, de gestión de clientes y de comunicación. Según una encuesta de Vodafone confiesan que los dispositivos que más utilizan son el PC/Mac y los smartphones. Y, aunque es cierto que la mensajería instantánea y la videoconferencia están cobrando más presencia como medios de intercambio de información, la herramienta digital por excelencia sigue siendo el correo electrónico, utilizada por un 85,6% de las pymes encuestadas en ese informe.

El email se usa en las empresas pequeñas, y en las no tan pequeñas, de cualquier sector para comunicarse con clientes, empleados y colaboradores. Tanto si tenemos servidores y un dominio propio como si contratamos el servicio a terceros, el correo electrónico es esencial para cualquier negocio.

Los datos del CERTSI indican que las pymes sufren ataques informáticos a diario. Fuga de datos, phishing y spear-phishing e infecciones por troyanos, spyware y ransomware son algunos de los incidentes más frecuentes. Se estima que un 70% de estos ataques tiene por objetivo pymes y autónomos.

Muchos de los incidentes que sufren las pymes y autónomos tienen su origen en prácticas como el acceso a webs inseguras, la descarga de programas de sitios no oficiales y los engaños que utilizan técnicas de ingeniería social a través del correo electrónico. En este último caso, los ataques vía email, representan cerca de un 76% del total según un reciente informe de Sophos. Además se constata que los ataques por este medio están cada vez más dirigidos, utilizando cuentas y detalles personales para parecer más convincentes.

Estos ataques que utilizan el factor humano traspasan las barreras perimetrales de seguridad por lo que la concienciación y las buenas prácticas son la forma más efectiva para contrarrestarlos. En este artículo analizaremos los métodos utilizados por los delincuentes para conseguir engañarnos. En otro artículo explicaremos las recomendaciones y buenas prácticas para utilizar el email de forma segura.

¿Cómo nos engañan vía email?

Los mensajes maliciosos utilizan técnicas de ingeniería social, es decir sutiles y elaborados engaños en ocasiones personalizados, para que la persona que los recibe abra el mensaje y realice una acción como desvelar información confidencial, descargar un fichero con malware o visitar una página web.

En primer lugar intentan confundirnos para que creamos que el correo procede de alguien de confianza. Para ello crean un usuario de correo con un nombre que nos resulte familiar, por ejemplo «comercial» o «soporte» en un dominio de correo que se parece al que quieren suplantar, —si no han podido suplantarlo—, quitando o poniendo algún carácter así «incibe.es» podría ser «icibe.es». El correo «anonym@incibe.es4409» podría parecernos legítimo.

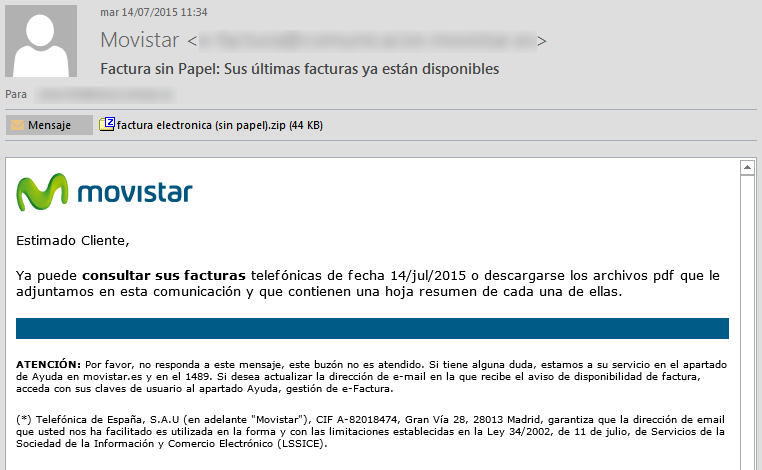

A esta falsa, pero parecida, dirección de confianza, la del jefe o el soporte de un proveedor por ejemplo, le añaden un asunto y un texto convincentes. El mensaje puede incluso incluir detalles personales que habrían recabado previamente, o dirigirse a nosotros por nuestro nombre. En muchas ocasiones crean situaciones de urgencia o apelan a nuestra voluntad de colaborar. También pueden incluir logotipos de la entidad suplantada. ¡Todo un montaje!

¿Y si hacemos clic en los enlaces?

Si con lo anterior consiguen que hagamos clic en los enlaces que incorporan, esto es lo que puede pasar:

- Estos enlaces pueden ser en realidad una web de phishing, que suplantando la de una entidad legítima, por ejemplo la Agencia Tributaria, pretenden apoderarse de nuestras credenciales de acceso. Los más comunes son los phishing bancarios.

- También pueden llevarnos a páginas web ilegítimas, con apariencia legal, dónde descargar un software, por ejemplo con el pretexto de una actualización, que en realidad es un malware.

- Otra modalidad consiste en incluir enlaces, en ocasiones acortados, que apuntan a un fichero malicioso, alojado en algún lugar, que se descarga al hacer clic sobre él.

- Otro método conocido como drive-by download, consiste en dirigir a las víctimas a sitios web infectados, descargando el malware sin que ellas se aperciban aprovechando las vulnerabilidades de su navegador.

¿Descargo este adjunto?

Si el mensaje lleva un adjunto, con un aspecto legal pero que en realidad malware, estas son algunas técnicas utilizadas para engañarnos e infectarnos:

- Utilizan ficheros de Microsoft Office, aparentemente inofensivos y con un título sugerente (factura, campaña, clientes,…), pero que contienen macros (utilizadas para automatizar tareas) que podrían descargar y ejecutar ficheros. Aunque las macros estén deshabilitadas, despliegan una ventana con convincentes instrucciones para activarlas.

- En otros casos son ficheros ejecutables a los que han asociado iconos o extensiones de aplicaciones conocidas.

No te infectes ni des información confidencial

Si cada uno de los que utilizamos email podemos identificar cómo son estos correos y qué puede pasar si caemos en sus engaños, estaremos mejor prevenidos antes de dar información confidencial o para evitar ser infectarnos con algún tipo de malware.

Permanece atento a este blog o suscríbete pues en un próximo artículo comentaremos todas las buenas prácticas para un correo electrónico seguro.

¿Sabrías actuar ante un incidente de este tipo?

Imagina que un día descubres que has sido objeto de un ataque de ingeniería social. ¿Sabrías cómo actuar? Te retamos a hacer un simulacro en tu empresa con este juego de rol. A partir de hoy estará disponible el ejercicio para responder a un supuesto incidente de este tipo. ¿Queréis comprobar si estáis preparados?