Ayuda ransomware

El ransomware es una extorsión que se realiza a través de un malware que se introduce en los equipos de las empresas: ordenadores, portátiles y dispositivos móviles. Si quieres conocer más sobre este fenómeno consulta Ransomware: una guía de aproximación para el empresario.

Este software malicioso «secuestra» la información de la empresa, impidiendo el acceso a la misma generalmente cifrándola, y solicitando un rescate (en inglés ransom) a cambio de su liberación.

En las empresas causa pérdidas temporales o permanentes de información, interrumpe la actividad normal, ocasiona pérdidas económicas y daños de reputación.aaA

Este tipo de ataque está creciendo de forma exponencial debido a que es muy rentable para los delincuentes:

- cada vez hay más dispositivos «secuestrables»

- es más fácil «secuestrar» la información debido a los avances de la criptografía

- los ciberdelincuentes pueden ocultar su actividad para lanzar ataques masivos

- al utilizar sistemas de pago anónimo internacionales es más difícil el seguimiento del delito

A veces no somos conscientes de cómo nuestro dispositivo ha resultado infectado. Lo más habitual es que las infecciones se produzcan por alguna de las siguientes vías:

- correo electrónico con adjuntos maliciosos;

- escritorio remoto expuesto a Internet, con credenciales poco robustas y sin mecanismos de protección;

- vulnerabilidades en el navegador web que facilitan la infección al navegar por sitios maliciosos;

- vulnerabilidades de los servicios expuestos a internet (FTP, SSH, RDP, etc...);

- dispositivos externos infectados que se conectan a los equipos corporativos.

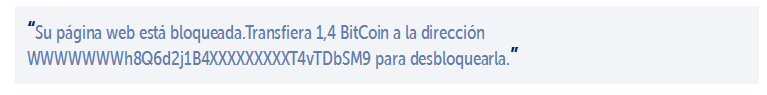

Así se manifiesta:

El ransomware se manifiesta cuando el daño ya está hecho, es decir, cuando la información ha sido bloqueada. Se muestra un mensaje en la pantalla advirtiéndonos de este hecho y pidiéndonos el rescate para su liberación. El mensaje puede incluir amenazas de destrucción total de la información si no pagamos, y apremiarnos a realizar el pago de manera urgente.

Estos son algunos mensajes de los últimos ransomware detectados:

<

Ante cualquier duda, llama a la Línea de Ayuda en Ciberseguridad de INCIBE o contacta a través del formulario de contacto.

¿Tienes un ransomware?

Si tu empresa se ha visto afectada por un ransomware, lo más importante es:

¿Por qué no has de pagar el rescate?

- Pagar no te garantiza que volverás a tener acceso a los datos, recuerda que se trata de delincuentes.

- Si pagas es posible que seas objeto de ataques posteriores pues, ya saben que estás dispuesto a pagar.

- Puede que te soliciten una cifra mayor una vez hayas pagado.

- Pagar fomenta el negocio de los ciberdelincuentes.

¿Qué tengo que hacer?

Si te has visto afectado por un ataque de tipo ransomware, puedes reportarlo a través de la dirección de correo  , aportando una descripción detallada del incidente y tus datos de contacto. Es recomendable adjuntar una captura de la pantalla con la nota de rescate (ransom note) y dos archivos cifrados por el ransomware (que no contengan datos de carácter personal, cuyos originales fueran formato Word o Excel y ocupen menos de un MB). El Cert de INCIBE te informará de los avances con respecto a la incidencia.

, aportando una descripción detallada del incidente y tus datos de contacto. Es recomendable adjuntar una captura de la pantalla con la nota de rescate (ransom note) y dos archivos cifrados por el ransomware (que no contengan datos de carácter personal, cuyos originales fueran formato Word o Excel y ocupen menos de un MB). El Cert de INCIBE te informará de los avances con respecto a la incidencia.

Si tienes dudas acerca de este tipo de amenazas puedes ponerte en contacto con nosotros a través del correo  .

.

NOTA: en la pestaña ¿Cómo me recupero? te indicamos cómo identificar el nombre del ransomware a partir de unos ficheros cifrados o de la nota de rescate.

Si la incidencia afecta a datos de carácter personal, el incidente tiene que ser notificado antes de 72 horas por parte del «Responsable del tratamiento» a la «Autoridad de control competente». La autoridad competente para resolver cuestiones legales relacionadas con el RGPD es la AEPD (Agencia Española de Protección de Datos) o las análogas Autoritat Catalana de Protecció de Dades, del País Vasco Datuak Babesteko Euskal Bulegoa, o el Consejo de Transparencia y Protección de Datos de Andalucía.

También es recomendable que denuncies el incidente para que se investigue el origen del delito. Así colaboras en las labores de prevención a otras empresas y en las acciones para capturar al ciberdelincuente:

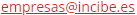

Sigue estos pasos:

- Aísla el equipo de la red: esto evitará que el ataque se propague a otros dispositivos. Sospecha de discos duros, unidades de red o servicios en la nube que tuvieras conectados por si el ransomware se hubiera propagado y también estuvieran afectados.

- Clona el disco duro: se recomienda realizar una clonación completa del disco. De esta manera, podrás mantener el dispositivo original y así intentar recuperar los datos sobre el clon. Si no existiera solución a día de hoy, es posible que en el futuro sí la haya, por lo que podrías llegar a recuperar tus ficheros.

- Desinfectar el disco clonado: el siguiente paso sería desinfectar el disco clonado para intentar después recuperarlo. Para ello se debe utilizar una herramienta antivirus o antimalware actualizada. Es muy importante eliminar el software malicioso y sus posibles persistencias antes de recuperar los datos, ya que si no se hace, podrían volver a ser cifrados.

- A) Intenta recuperar los datos: con el disco desinfectado, podremos iniciar el proceso para intentar recuperar los datos.

Se recomienda utilizar la página web www.nomoreransom.org, que es un proyecto colaborativo avalado por la EUROPOL y que cuenta con una base de datos de ataques de este tipo así como las soluciones (si existieran). Accede a la sección de Crypto-sheriff para identificar correctamente la variante que te ha infectado. Te harán falta dos ficheros cifrados o la nota de rescate. Recuerda leer antes las normas para el envío de datos.

- Si existe una solución, la página te ofrecerá la herramienta para descifrar los ficheros y un manual explicativo que contiene la información detallada de cómo utilizarla. Léela con detalle antes de ponerla en práctica y contacta con tu soporte informático.

- Si no existe solución, conserva el disco cifrado por si apareciera una solución en el futuro.

Con el nombre del ransomware, puedes contactar con la Línea de Ayuda en Ciberseguridad de INCIBE para ampliar información con otras fuentes de desinfección posibles así como herramientas de descifrado que vayan apareciendo.

Si cuentas con un antivirus en tu empresa, contacta con su proveedor de software por si hubieran desarrollado una herramienta específica. En caso contrario, puedes consultar el Catálogo de Empresas y Soluciones de Ciberseguridad.

- B) Restaura la copia de seguridad

- Revisa si el sistema de ficheros del sistema operativo cuenta con shadow copy o snapshot, que mantiene copias de versiones anteriores de ficheros. Localiza una copia previa a la infección y restáurala. Habrás perdido datos, pero podrás continuar con tu actividad.

- Finalmente, utiliza un disco nuevo o formateado, así como una instalación en limpio del sistema operativo y restaura la copia de seguridad más reciente anterior a la infección. En caso de haber descifrado la información, puedes transferirla a tu instalación en el nuevo soporte.

Sigue estas buenas prácticas para:

- Entrenarte para no caer víctima de las técnicas de ingeniería social con el kit de concienciación.

- Configurar y mantener los sistemas para que no tengan agujeros de seguridad así como el antivirus o antimalware siempre actualizados.

- Adoptar un buen diseño de nuestra red para no exponer servicios internos al exterior, de manera que sea más difícil para el ciberdelincuente infectarnos o que se propague la infección.

- Contar con un firewall actualizado y bien configurado para que nos proteja ante acciones maliciosas. Los delincuentes, una vez consiguen entrar en tu red, intentarán conectarse con su C&C (su servidor de Mando y Control) para ejecutar sus acciones maliciosas y descargar el malware. Esta comunicación puede impedirse mediante la configuración del cortafuegos.

- Contar con políticas y procedimientos para: tener actualizado todo el software, hacer copias de seguridad periódicas, controlar los accesos, restringir el uso de aplicaciones o equipos no permitidos, actuar en caso de incidente, etc.

- Vigilar y auditar para mantenernos alerta ante cualquier sospecha.

- Cuando necesitemos acceder a un equipo en remoto, priorizar el uso de las VPN en lugar de los programas de escritorio remoto.

Adopta estas medidas:

- Haz copias de seguridad periódicas y comprueba que es posible restaurarlas.

- Proporciona a tus empleados medios para navegar seguros, cifrando las comunicaciones y actualizando los navegadores.

- Actualiza tus sistemas de manera automatizada y centralizada.

- Utiliza el criterio de «mínimos privilegios» en los mecanismos de control de acceso.

- Diseña tu red y los servicios que ofrezcas para seguir los principios de «mínima exposición» con herramientas de control perimetral, como cortafuegos y detectores de intrusiones.

- Desactiva las opciones Autorun y Autoplay en las unidades externas (CD, USB,..)

- Configura el correo electrónico con filtros antispam y autenticación de correos entrantes.

- Pon en marcha un «plan de contingencia y de respuesta ante incidentes» para estar preparado en caso de que ocurra.

- Audita, revisa los logs de los sistemas y escanea con frecuencia.

- Protege la seguridad wifi.

Infografías y videos:

- ¡Qué no te secuestren el ordenador!: medidas para evitarlo (infografía)

- Evita los engaños en la red. Utiliza soluciones antifraude

- Aprende Ciberseguridad: ransomware