El mundo de la automoción siempre ha sido uno de los sectores más punteros en cuanto a la tecnología utilizada, por esta razón los coches actuales cuentan con tecnologías como Bluetooth, NFC, GPS, etc., que permiten mejorar diferentes aspectos, como la comodidad, la eficiencia en el consumo o el aumento de la seguridad.

Pero estas tecnologías implementadas también pueden acarrear serios problemas, como, por ejemplo, el riesgo frente a ciberataques que puedan afectar a los pasajeros del vehículo, tanto a nivel de datos personales, como a la seguridad física.

Por eso, en este artículo se quiere dar a conocer algunos ciberataques que han sufrido los automóviles inteligentes y cómo la ciberseguridad está evolucionando y adaptándose para que, cada vez más, los vehículos sean más ciberseguros.

El tratamiento de datos biométricos ha experimentado un notable crecimiento en los últimos años. Como consecuencia de ello, la probabilidad de que estos sistemas sean objeto de ataque ha aumentado, ya que los datos biométricos son de gran valor para los ciberdelincuentes.

El sector turístico es uno de los más importantes en la economía global, generando miles de millones en ingresos anuales. En el caso de España, el sector turístico supone entre un 12 y 14% del PIB nacional, siendo, de este modo, uno de los motores económicos del país. En contrapartida, tenemos que decir que este sector es uno de los más vulnerables a las amenazas cibernéticas, debido, por un lado, a la gran cantidad de datos personales y financieros que maneja y, por otro, a la falta de concienciación de los usuarios que trabajan en el sector del turismo.

Descubre como el Glosario de términos de ciberseguridad puede ayudarte a mejorar tu conocimiento en esta materia.

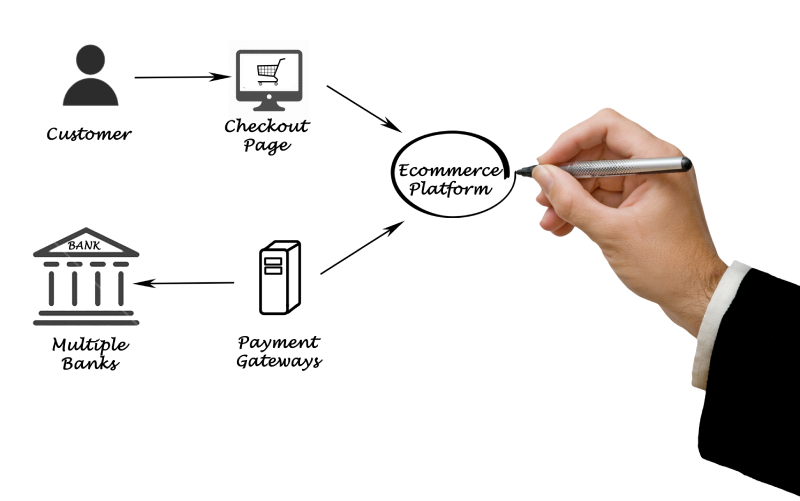

Las pasarelas de pago son indispensables para nuestro negocio online. Las elegimos en función de las comisiones que cobran o la confianza que poseen.

Tras la pandemia se ha constatado que el sector sanitario ha sido uno de los más atacados por los ciberdelincuentes y organizaciones de cibercriminales. Esto ha generado un gran impacto sobre las organizaciones afectadas por lo que es fundamental proteger este sector por el carácter estratégico del mismo y para ello es necesario conocer sus características y las amenazas que le afectan.

Pese a los esfuerzos, las pymes españolas siguen contando con bajos niveles de preparación en ciberseguridad.