Actualiza tu gestor de contenidos Joomla!

- desde 2.5.0 hasta 3.10.6;

- desde 4.0.0 hasta 4.1.0.

[Actualización 31/03/2022]: Las versiones 3.10.7 y 4.1.1 también se encuentran afectadas.

Joomla! ha publicado actualizaciones de seguridad de su gestor de contenidos que soluciona varias vulnerabilidades que afectan a su núcleo (core) en las versiones anteriores a la 3.10.7 y 4.1.1.

Si tienes instalada una versión de las indicadas en el apartado de recursos afectados, actualiza a Joomla! 4.1.1 o a Joomla! 3.10.7 que podrás obtener en la web oficial de Joomla! o desde el panel de administración de tu gestor de contenidos. Si tu web la mantiene un proveedor externo, asegúrate de que aplica estas actualizaciones de seguridad.

[Actualización 31/03/2022]: Joomla ha publicado dos nuevas versiones a las cuales recomienda actualizar Joomla! 4.1.2 y Joomla! 3.10.8. Al parecer, las versiones publicadas ayer no mitigaban de forma correcta todas las vulnerabilidades.

Sigue estos pasos:

En primer lugar, accede a la consola de administración. Por lo general, la ruta es http://MIDOMINIO/”alias_backend” (generalmente «administrator»).

Una vez hayas accedido, el propio gestor te mostrará un aviso, en un mensaje situado en la parte superior de la pantalla, con la existencia de una nueva versión de Joomla!, en este caso, la 4.1.1 o la 3.10.7.

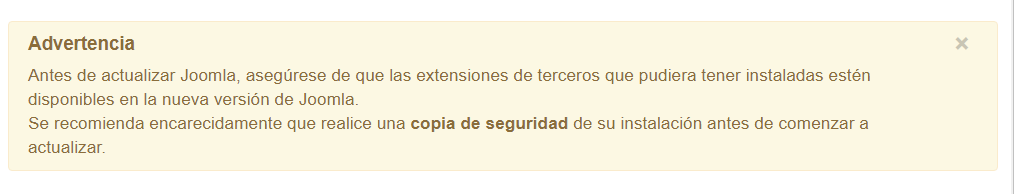

Al hacer clic sobre el botón «Actualizar ahora», pasarás a otra pantalla donde has de pulsar el botón «Instalar la actualización».

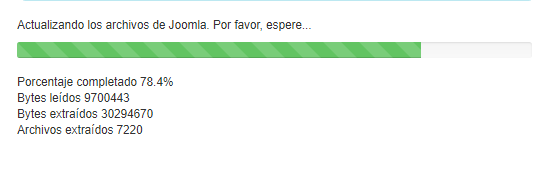

Esto iniciará el proceso de instalación:

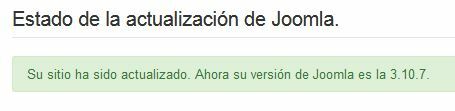

Una vez haya concluido dicho proceso, se mostrará el siguiente mensaje: «Su sitio ha sido actualizado. Ahora su versión de Joomla! es la 4.1.1» (o la 3.10.7). En este momento, el gestor de contenidos ya está actualizado a la última versión disponible.

Es importante proteger el gestor de contenidos para evitar que sea vulnerable. Sigue esta checklist para evitar posibles ataques de ciberdelincuentes, algunos de ellos explicados en casos reales:

- ¿Humano o bot? Protege tu web con sistemas captcha

- Celebra el Día Mundial de las Contraseñas, la puerta de entrada a todos tus servicios

- Qué es una DMZ y cómo te puede ayudar a proteger tu empresa

- Historias reales: web segura cumpliendo la ley

- 5 razones para hacer copias de seguridad de tu web

¿Te gustaría estar a la última con la información de nuestros avisos? Anímate y suscríbete a nuestros boletines, al canal de Telegram @ProtegeTuEmpresa, al perfil de twitter @ProtegeEmpresa o síguenos en Facebook. Serás el primero en enterarte de los últimos avisos de seguridad para empresas. También ponemos a tu disposición la Línea gratuita de Ayuda en Ciberseguridad de INCIBE, 017; y nuestros canales de chat de WhatsApp (900 116 117) y Telegram (@INCIBE017), o mediante el formulario web.

Joomla! ha publicado una actualización del gestor de contenidos que corrige varias vulnerabilidades:

- La extracción de un paquete tar específicamente diseñado, podría permitir realizar una escritura de archivos fuera de la ruta prevista.

- La carga de un archivo con una longitud excesiva, provoca un error que hace que aparezca en la pantalla la ruta del código fuente de la aplicación web.

- Una fila de usuario que no estaba vinculada a un mecanismo de autenticación específico podría, en circunstancias muy especiales, permitir la apropiación de una cuenta.

- Una falta de validación de entrada, podría permitir un ataque XSS (Cross-site scripting) usando com_fields.

- El filtrado inadecuado de los ID seleccionados en una solicitud, podría dar lugar a una inyección SQL.

- Una sanitización inadecuada de los datos proporcionados por el usuario, podría permitir a un atacante remoto crear un enlace que lleve a un sitio web de confianza, sin embargo, cuando se hace clic, redirige a la víctima a un dominio arbitrario.

- En determinadas circunstancias, JInput contamina las entradas específicas del método con datos $_REQUEST, por lo que un atacante podría eludir las restricciones de seguridad.

- Un filtrado inadecuado, podría permitir realizar un ataque XSS debido a las vulnerabilidades existentes en varios componentes.

- Una sanitización insuficiente de los datos proporcionados por el usuario al procesar imágenes SVG en com_media, podría permitir a un atacante remoto cargar una imagen SVG maliciosa y ejecutar código HTML y un script arbitrario en el navegador del usuario.

Tu soporte tecnológico puede consultar una solución más técnica en el área de avisos de INCIBE CERT.