Campaña de distribución del malware Pantera suplantando a Google y otros servicios

Todo aquel empresario, empleado o autónomo que haga uso de los servicios de Google o esté a la espera de recibir documentación.

Se ha detectado una campaña de distribución de malware vía correo electrónico que trata de suplantar un supuesto acceso no autorizado a un dispositivo vinculado con una cuenta de Google. También se ha identificado otra campaña en la que se trata de suplantar una notificación legítima de un envío de documentos.

En ambos casos, se trata de suplantaciones de identidad que instan al usuario a descargar el un archivo fraudulento con un troyano conocido como Pantera, el cual tiene dos variantes, una versión troyano, que es un tipo de malware diseñado para realizar actividades maliciosas sin el conocimiento del usuario, y otra de ransomware, con capacidad cifrar y renombrar archivos sin consentimiento. Ambas variantes presentan una seria amenaza para la seguridad.

Si has recibido algún correo electrónico como los descritos y has descargado algún archivo, sigue estos pasos generales:

- Lo primero que debes hacer es desconectar tu dispositivo de cualquier red a la que esté conectado. Esto evitará que el malware se comunique con servidores externos o se propague a otros dispositivos en la misma red.

- Es recomendable eliminarlo de inmediato. Además, se debe poner el caso en conocimiento del resto de los empleados y notificarlo a las autoridades con la finalidad de evitar posibles víctimas del mismo.

- Ponlo en conocimiento del administrador técnico de la empresa para que pueda realizar las acciones oportunas.

- En caso de no disponer de un administrador técnico, realiza un escaneo de seguridad. Utiliza un software antivirus confiable para realizar un escaneo completo de tu sistema. Es importante que el software esté actualizado para que pueda detectar y eliminar el malware más reciente.

- Si el malware ha causado daños significativos o si no estás seguro de haberlo eliminado completamente, considera restaurar tu sistema a un estado anterior. Ten en cuenta que esto puede llevar a la pérdida de datos recientes, por lo que se recomienda hacerlo solo después de haber respaldado tus archivos importantes.

También puedes visitar las secciones dedicadas a las TemáTICas malware y ransomware, las cuales contienen información y recursos detallados sobre lo descrito anteriormente. Para aprender más sobre este tipo de ataque consulta este artículo de blog y no dejes que secuestren tu información.

INCIBE ha identificado varias campañas en las que se propaga este malware. A continuación, te explicamos algunos casos:

CASO 1

Esta campaña de distribución de malware se presenta a través de correos electrónicos engañosos, donde los atacantes fingen ser Google e informan sobre un supuesto acceso no autorizado a un dispositivo vinculado con la dirección de correo electrónico a la que se le envía la notificación. El objetivo es generar una sensación de alerta y urgencia para que el destinatario pulse en el botón cuanto antes y descargue el malware.

- Algunas características para identificar que este correo es fraudulento son:

La dirección del remitente es inusual y no coincide con las direcciones estándar de Google. - A pesar de que el diseño puede parecer legítimo, los mensajes de Google reales sobre accesos no autorizados incluyen más información específica, como la ubicación y la hora del acceso.

El correo podría parecer auténtico a primera vista, ya que utiliza formatos que se asemejan a los de Google, pero si se pulsa en el botón que acompaña al mensaje ‘Ver actividad’, este descargará un archivo (actividad88841.PDF) que simula ser un PDF con la información sobre la actividad en la cuenta, pero que en realidad es un ejecutable que al pulsar sobre él instalará el malware.

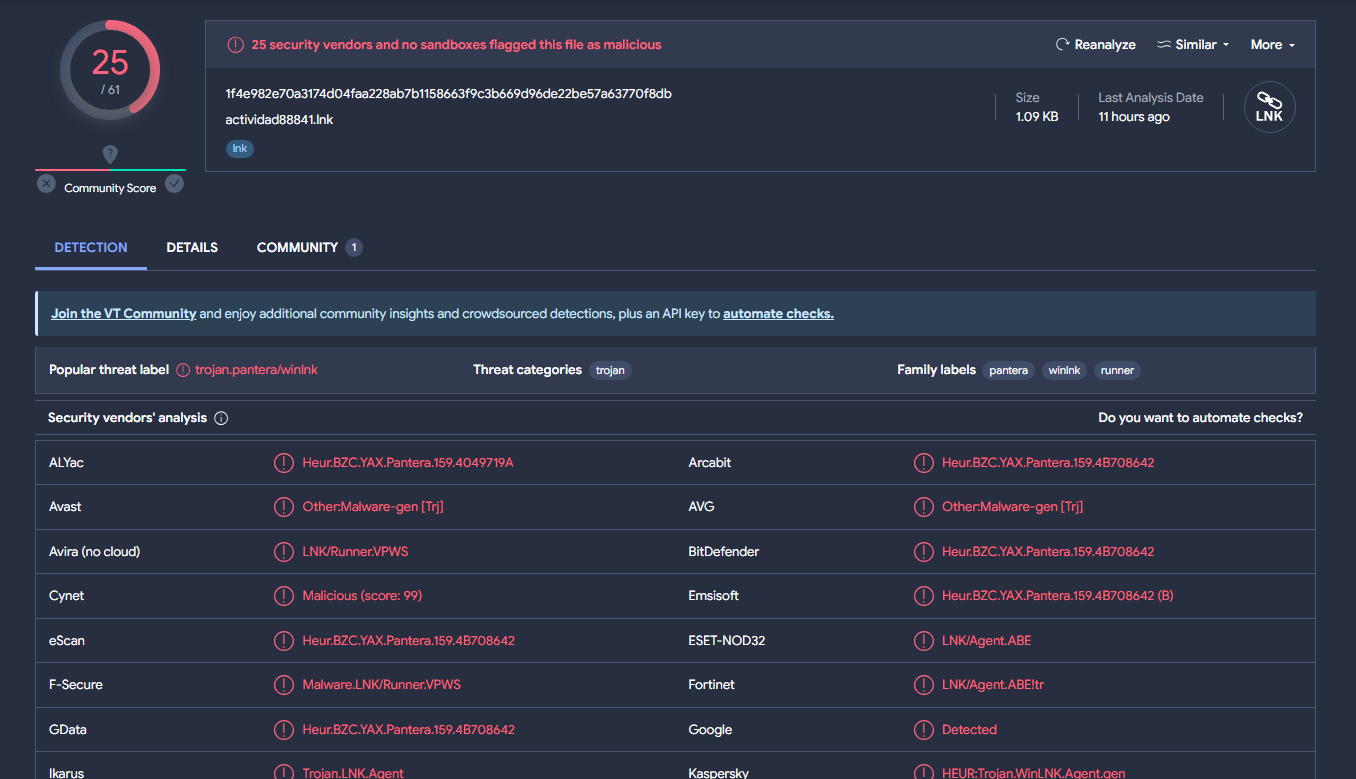

Al analizar este archivo en VirusTotal, identifica que es un troyano.

CASO 2

En esta campaña los atacantes fingen el envío de un documento legítimo. A simple vista, el correo parece legítimo, ya que se asemeja al estilo de servicios de intercambio de archivos pesado en la nube, pero si se pulsa en el botón ‘Recibe los archivos’ que acompaña al mensaje, este descargará un archivo (dcs6255728.zip) que simula contener una serie de documentos comprimidos, pero que, al ejecutarlo con la intención de descomprimirlos, se instalará código malicioso en el dispositivo.

Algunas características destacables de esta variante son:

- El remitente utiliza una dirección de correo electrónico que no parece estar asociada con una entidad oficial o reconocible.

- La fecha de expiración para que el destinatario descargue la documentación y la fecha de envío son iguales. Esto provoca sensación de urgencia a la víctima para que actúe sin pensar en las consecuencias de la acción.

El nombre genérico del archivo otorga múltiples posibilidades de que la víctima realmente esté esperando recibir algún tipo de documentación y no encuentre motivos para discriminar la descarga del archivo.

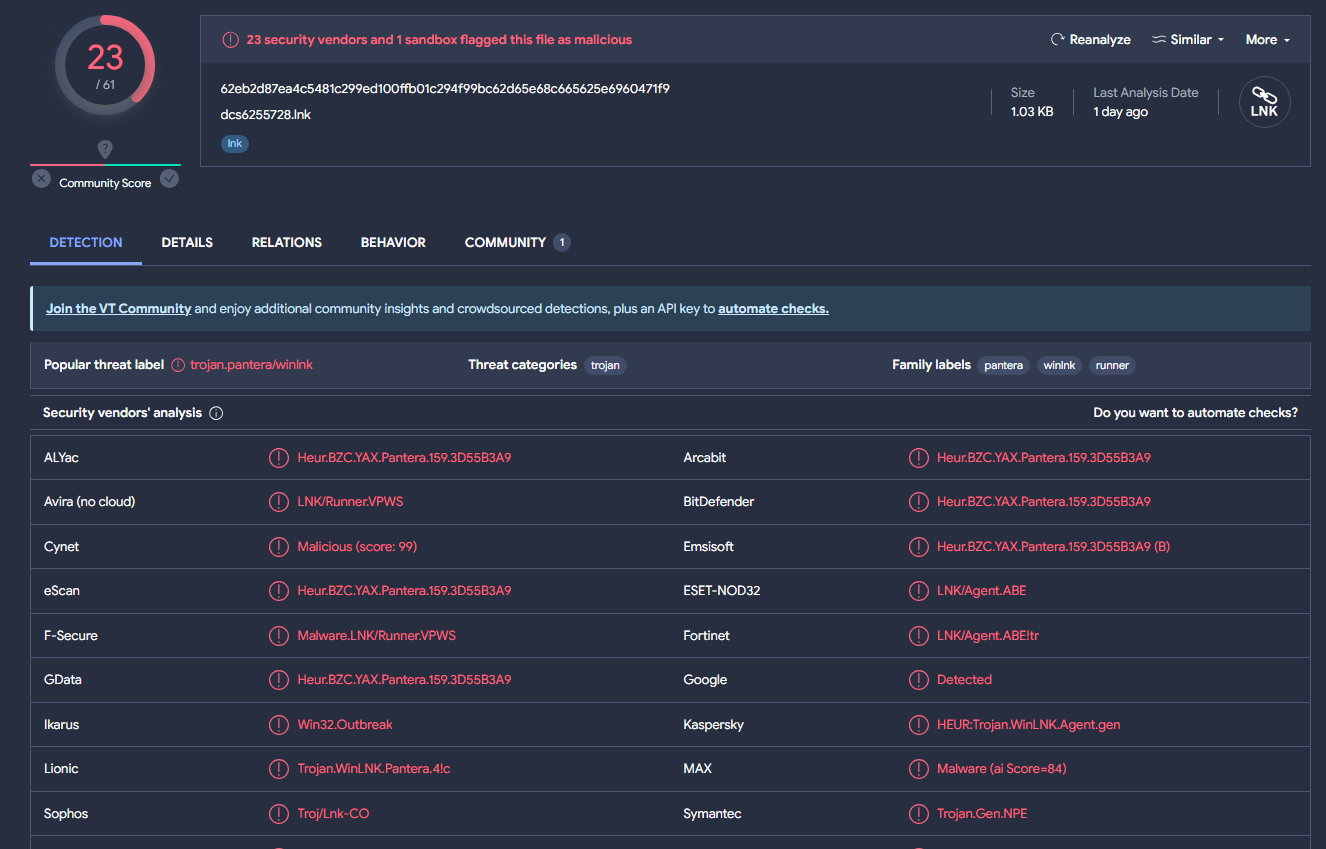

Al analizar este archivo en VirusTotal, identifica que es un troyano.

El malware puede tener varios propósitos, como robar información personal o credenciales de acceso, o incluso instalar software adicional sin consentimiento del usuario.

Contenido realizado en el marco de los fondos del Plan de Recuperación, Transformación y Resiliencia del Gobierno de España, financiado por la Unión Europea (Next Generation)