Trade Show

Como novedad en 12ENISE, el Encuentro cuenta con una zona expositiva con 50 empresas con negocio en ciberseguridad que expondrán sus stands y realizarán presentaciones y demos de productos y servicios de ciberseguridad.

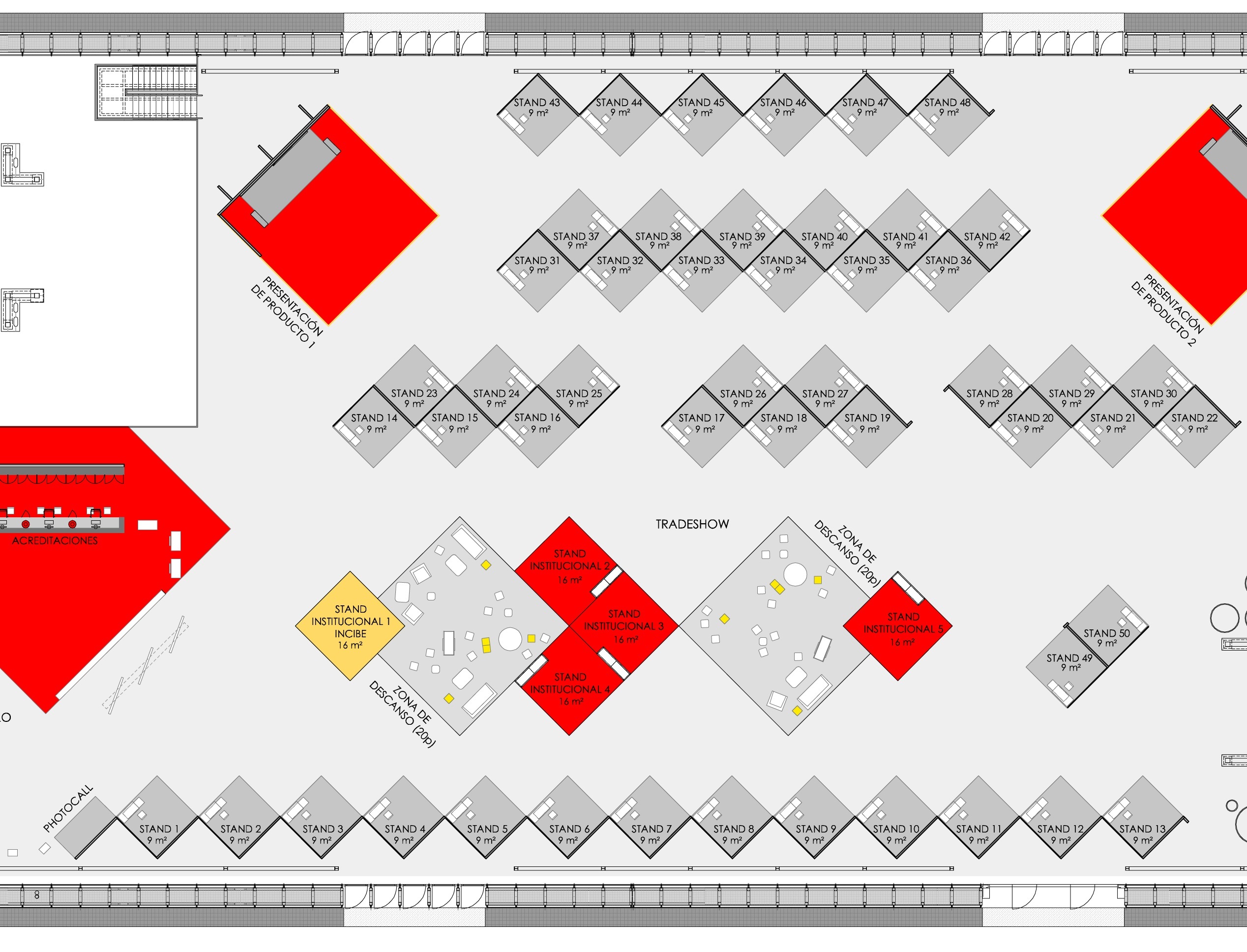

MAPA DE EXPOSITORES DEL TRADE SHOW EN EL PALACIO DE CONGRESOS

EXPOSITORES DEL TRADE SHOW EN EL PALACIO DE CONGRESOS

| Empresa | Número de stand | PRESENTACIÓN | |||

|---|---|---|---|---|---|

| Día | Hora | Sala | Título | ||

| 11 PATHS | 47 | 24 | 17:10 | DEMO 2 | Herramientas para la seguridad y compliance de la empresa |

| A2SECURE | 11 | 23 | 17.50 | DEMO 1 | Seguridad en Cloud |

| ADVANTIO | 26 | 23 | 17.00 | DEMO 1 | La importancia de simplificar los procesos de certificación PCI DSS para medios de pago |

| ALTEN | 42 | 24 | 16.45 | DEMO 1 | VerifDoc: Soluciones de Firma Digital Avanzada |

| APLICAZIONES | 4 | 23 | 16.10 | DEMO 1 | Calidad de servicios y gestión de amenazas en PYMES |

| AUDEA | 2 | 24 | 11.40 | DEMO 1 | Caso de Éxito de Concienciación. Técnicas de Hacking Social |

| AUTEK INGENIERÍA | 34 | 24 | 13.20 | DEMO 1 | Soluciones de intercambio de información entre dominios de seguridad/ Cross- domain solutions- |

| BIDAIDEA | 49 | 24 | 13.20 | DEMO 2 | Caza 4.0 al Enemigo invisible, Ciberinteligencia y Seguridad Integral |

| CONTINUUM | 24 | 23 | 13.55 | DEMO 1 | Practical and Scalable Security by Design |

| iHackLabs | 1 | 24 | 12.55 | DEMO 2 | ¿Tenemos profesionales preparados para gestionar los riesgos del ciberespacio? |

| DIVISA IT | 6 | 24 | 12.55 | DEMO 1 | Autentificación fuerte (MFA) de la mano de Divisa iT y Watchguard |

| ENIGMEDIA | 3 | 24 | 12.30 | DEMO 1 | Mercury: Implementación de seguridad, segmentación y control en redes industriales sin paradas de producción |

| EULEN | 50 | 23 | 16.10 | DEMO 2 | Servicios de seguridad de aplicaciones ajustados a las necesidades de cada empresa |

| GMV | 40 | 24 | 16.20 | DEMO 1 | Soluciones de privacidad para el ámbito de la salud |

| GRUPO CFI | 20 | 23 | 17.00 | DEMO 2 | Análisis de riesgos. Un nuevo paradigma |

| GRUPO TRC | 35 | 23 | 13.30 | DEMO 2 | Retos y amenazas en un mundo disruptivo: Lo que está por venir. |

| INFORMATICA 68 | 8 | 24 | 15.55 | DEMO 1 | Identificar las áreas vulnerables de su infraestructura |

| INGENIA | 19 | 24 | 10.45 | DEMO 2 | Gestión de Incidentes de seguridad |

| INNOTEC, Grupo Entelgy | 22 | 23 | 15.45 | DEMO 1 | The Firewall Mindset, un nuevo modelo de concienciación en ciberseguridad. |

| KASPERSKY LAB | 9 | 23 | 15.20 | DEMO 1 | Ciberseguridad Integral, desde las Infraestructuras al Empleado |

| KEYNETIC TECHNOLOGIES | 21 | 24 | 11.40 | DEMO 2 | Hardening de redes industriales con FlowNAC |

| MAPFRE | 39 | 24 | 15.55 | DEMO 2 | LA ÚLTIMA LINEA DE DEFENSA - El seguro de PROTECCIÓN DE DATOS y CIBERSEGUROS para PYMES |

| MINSAIT (INDRA) | 48 | 24 | 13.45 | DEMO 2 | Digital Identity – Elemento Clave en el Ecosistema Digital |

| MNEMO | 10 | 23 | 15.20 | DEMO 2 | Seguridad Evolutiva: defensa adaptativa y conectada |

| NETSKOPE | 38 | 24 | 16.45 | DEMO 2 | Netskope, como salir de las sombras en entornos cloud” |

| NOVARED | 25 | 24 | 12.05 | DEMO 2 | Next Generation Cybersecurity |

| NUNSYS | 17 | 23 | 16.35 | DEMO 1 | Compliance y Ciberseguridad en entornos industriales: Visión integrada del ENS, GDPR y ley PIC y Supervisión integrada del entorno industrial, operación y seguridad. |

| ONDATA INTERNATIONAL, S.L. | 31 | 24 | 10.45 | DEMO 1 | Investigación interna, respuesta a incidentes y cumplimiento de normativa con garantía forense |

| OYLO (CYBERSEC CULTURE AWARENESS) | 28 | 23 | 17.25 | DEMO 2 | Ciberseguridad de IICC basada en data-driven decision orquestada |

| PANDA SECURITY | 33 | 24 | 10.20 | DEMO 2 | Ataques dirigidos, la última tendencia (sujeta a posibles cambios) |

| PROCONSI | 27 | 24 | 09.55 | DEMO 1 | Ciberseguridad en las PYMES |

| PROSEGUR | 41 | 24 | 17.10 | DEMO 1 | Ciberseguridad a la izquierda del BOOM. Caso de uso. |

| PROT-ON GRUPO CMC | 12 | 24 | 15.30 | DEMO 2 | GDPR: Bien la regulación, pero… ¿y la tecnología? |

| REDBORDER (ENEO TECNOLOGIA) | 5 | 23 | 13.55 | DEMO 2 | Ciberseguridad Activa en la prevención de Intrusiones en tu sistema |

| S2 GRUPO | 30 | 24 | 16.20 | DEMO 2 | GLORIA y CARMEN. Herramientas diseñadas junto al CCN CERT para la Detección y Gestión de Incidentes. |

| S21sec | Nextel | 15 | 23 | 13.30 | DEMO 1 | Aplicación de la Inteligencia en las Operaciones de Seguridad, Threat Hunting y Respuesta ante Incidentes |

| SAMOBY | 43 | 23 | 17.50 | DEMO 2 | Gestión en tiempo real de eventos de seguridad en móviles |

| SAMSUNG | 44 | 24 | 15.30 | DEMO 1 | Transformaciones del Puesto de Trabajo y Ciberseguridad |

| SCAYLE | 14 | 24 | 09.30 | DEMO 1 | Servicios de supercomputación para la ciberseguridad |

| SEIDOR | 29 | 24 | 10.20 | DEMO 1 | La seguridad integral para tu transformación digital |

| SIMARKS | 18 | 24 | 12.05 | DEMO 1 | Proteja su red en 20 minutos |

| SMARTFENSE | 23 | 24 | 09.55 | DEMO 2 | Hardening de usuarios: la gestión de la capa faltante |

| SOTHIS | 16 | 23 | 17.25 | DEMO 1 | Cómo hacer accesible la ciberseguridad a todas las empresas |

| VARONIS | 32 | 24 | 09.30 | DEMO 2 | YOUR DATA, OUR MISSION |

| VIRTUAL FORGE | 7 | 23 | 15.45 | DEMO 2 | Cómo aplicar normas de seguridad TI a SAP |

| WHITEBEAR | 37 | 23 | 16.35 | DEMO 2 | Seguridad en la nube híbrida |

| XOLIDO | 36 | 24 | 12.30 | DEMO 2 | El "YO" y el "YO ACEPTO". Identidad Digital y Evidencia Electrónica. |

NOTA: Todas las presentaciones tienen 25 minutos de duración.

| Instituciones | Número de stand institucional |

|---|---|

| AYUNTAMIENTO DE LEÓN | 4 |

| INCIBE | 1 |

| JUNTA DE CASTILLA Y LEÓN | 2 |

| MINISTERIO DE DEFENSA | 5 |