El protocolo de comunicaciones BACnet (Building Automation and Control Networks) es un protocolo desarrollado por ASHRAE (American Society of Heating, Refrigerating and Air-Conditioning Engineers Inc) estandarizado y abierto, diseñado para la gestión de edificios inteligentes, siendo su principal ventaja la facilidad con la que permite la comunicación entre diferentes dispositivos y sistemas de varias marcas.

En este artículo se realiza un análisis técnico del protocolo BACnet, explicando sus conceptos técnicos, sus novedades y sus ventajas en entornos industriales y cómo ha ido evolucionando para poder cumplir las necesidades de ciberseguridad que se requieren en la actualidad.

La táctica Initial Access es una de las 12 tácticas que componen la matriz elaborada por MITRE para entornos industriales (para más información sobre la matriz, no dudes en consultar el artículo Matriz de SCI, el estado de la v11). Dentro de esta táctica se muestran diferentes técnicas utilizadas por atacantes con el objetivo de ganar acceso no autorizado a un entorno industrial. Este suele ser el primer objetivo de los atacantes externos, ya que el acceso al entorno interno del SCI permite reconocer y explotar equipos internos, desplazarse por la red, ganar privilegios elevados o robar información confidencial. Por tanto, es importante conocer esta táctica para poder defender nuestros sistemas.

MITRE Caldera OT se destaca principalmente por ser una herramienta de código abierto que permite la simulación de diferentes ciberataques en entornos industriales. Esta herramienta fue creada por MITRE y CISA (US Cybersecurity and Infrastructures Security Agency), ya que los expertos veían la necesidad de poder mejorar y comprender la ciberseguridad en entornos industriales sin utilizar una alta cantidad de recursos.

Además, esta herramienta está pensada para ser utilizada, tanto por el equipo de Red Team como por el de Blue Team, permitiendo que ambos equipos colaboren entre sí para mejorar el nivel de ciberseguridad en dichos entornos.

En la era de la interconexión y digitalización, los sistemas de control industrial (SCI) están cada vez más expuestos a amenazas cibernéticas. Estos sistemas son vitales para la producción de energía, manufactura y gestión de infraestructuras críticas, y su protección se ha vuelto una prioridad esencial.

El análisis de riesgos es fundamental en este contexto, ya que permite identificar, evaluar y priorizar los riesgos que pueden afectar a los SCI. Este proceso abarca desde vulnerabilidades técnicas, hasta amenazas emergentes, y es crucial para desarrollar estrategias efectivas de mitigación y protección.

En este artículo, se explorarán los desafíos y soluciones relacionados con el análisis de riesgos en los SCI, así como la importancia del estándar IEC 62443-3-2 en este proceso crítico.

UMAS (Unified Messaging Application Services) es un protocolo patentado de Schneider Electric (SE) que se utiliza para configurar y supervisar controladores lógicos programables (PLCs) de Schneider Electric. Si bien es cierto que el protocolo está relacionado con este fabricante, el uso del protocolo es bastante extendido en diferentes sectores sobre todo el sector energía como es obvio.

El artículo se centrará en el desglose técnico del protocolo y en el uso de este. Dentro del artículo se mostrarán también debilidades, fortalezas y algunas vulnerabilidades a nivel técnico detectadas en este protocolo.

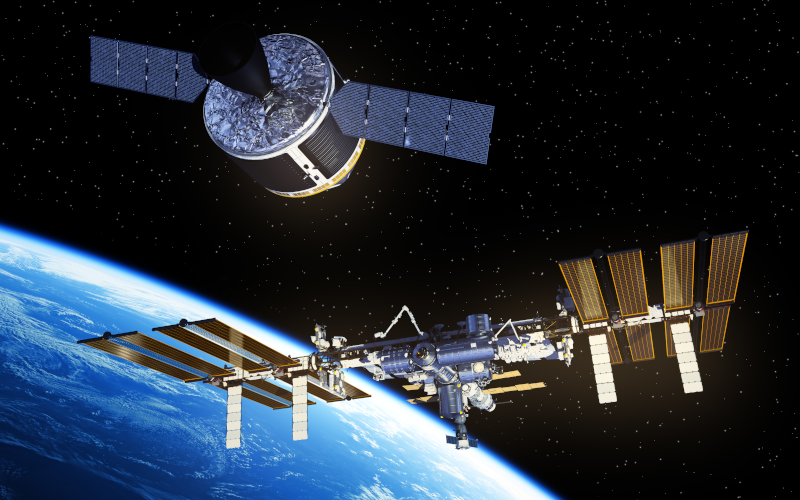

El espacio es un elemento cada vez más importante en las infraestructuras críticas de todos los países. La posibilidad de perder los servicios espaciales o de que puedan verse degradados, puede afectar significativamente, tanto a la seguridad nacional, como a todos los clientes que tienen contratados servicios que implican el uso de satélites o cualquier otro dispositivo espacial, derivando en grandes pérdidas económicas y de seguridad.

Para protegerlo, el Instituto Nacional de Estándares y Tecnología (NIST) ha desarrollado un marco de seguridad cibernética para el segmento terrestre comercial del sector espacial, proporcionando un medio para que las partes interesadas evalúen su postura de seguridad cibernética en términos de operaciones de identificación, protección, detección, respuesta y recuperación, evaluando así el nivel de riesgo de la estructura segmento terrestre satelital.

CAPEC (Common Attack Pattern Enumeration and Classification) es un proyecto que se centra en enumerar y clasificar patrones de ataque comunes en sistemas informáticos y en ofrecer un enfoque sistemático para comprender y abordar las tácticas utilizadas por los atacantes. Al igual que CWE (Common Weakness Enumeration), CAPEC es una iniciativa de la comunidad de seguridad informática y es mantenida por el Instituto Nacional de Estándares y Tecnología (NIST) en Estados Unidos. Recientemente en la versión 3.9, el proyecto ha incorporado una serie de patrones de ataque relacionados con el mundo industrial.

Este artículo pretende mostrar al lector el uso de estos códigos como los utilizados a nivel de identificador en los CVE, CWE, etc. y que guardan relación con muchos de los trabajos que se ejecutan día a día en el sector de ciberseguridad industrial.

El mundo de la automoción siempre ha sido uno de los sectores más punteros en cuanto a la tecnología utilizada, por esta razón los coches actuales cuentan con tecnologías como Bluetooth, NFC, GPS, etc., que permiten mejorar diferentes aspectos, como la comodidad, la eficiencia en el consumo o el aumento de la seguridad.

Pero estas tecnologías implementadas también pueden acarrear serios problemas, como, por ejemplo, el riesgo frente a ciberataques que puedan afectar a los pasajeros del vehículo, tanto a nivel de datos personales, como a la seguridad física.

Por eso, en este artículo se quiere dar a conocer algunos ciberataques que han sufrido los automóviles inteligentes y cómo la ciberseguridad está evolucionando y adaptándose para que, cada vez más, los vehículos sean más ciberseguros.

El entorno industrial, especialmente el sector energético, es uno de los sectores que más ciberataques está sufriendo. Esta tendencia sigue siendo ascendente en los últimos años, debido a que se trata de uno de los sectores cuya información es más delicada y puede ocasionar grandes problemas, tanto en la parte económica como en la parte social.

Uno de los mejores ejemplos de ataques, es el realizado mediante Blackenergy. Este malware se dio a conocer por ser capaz de comprometer varias distribuidoras eléctricas el 23 de diciembre de 2015 provocando que los hogares de la región ucraniana de Ivano-Frankvisk (una población de alrededor de 1,5 millones de habitantes) estuviesen sin electricidad.

Por eso, debido de la gravedad de este tipo de ciberataques, es necesario seguir investigando y apostando por la ciberseguridad industrial, para que el daño producido por este tipo de ciberataques sea cada vez menor en los entornos industriales.

Las redes IoT son muy útiles para la vida cotidiana, pero su uso no se limita únicamente a este tipo de entornos. En los entornos industriales, este tipo de redes también pueden favorecer la conectividad entre dispositivos industriales y otorgar capacidades que otro tipo de redes no podrían.

En este sentido, el 3rd Generation Partnership Project o 3GPP desarrolló el protocolo NB-IoT, útil cuando se requieren redes con un mayor rendimiento, una mayor velocidad y con una alta capacidad de interconectividad entre dispositivos. Este protocolo, puede trabajar tanto en dispositivos IoT, como en dispositivos IoT del entorno industrial (IIoT).