En las últimas décadas, la necesidad de controlar los procesos de manera remota para mejorar la eficiencia, la productividad y acelerar la toma de decisiones sobre los sistemas industriales, llevó a la interconexión de las tecnologías de operación (OT) con las tecnologías de información (IT). Esta interconexión ha dado lugar a una serie de riesgos de seguridad en los sistemas de control industrial, y para enfrentar estos desafíos, se han ido desarrollando y adaptando herramientas y tecnologías específicas para ayudar a garantizar la ciberseguridad en entornos industriales. Una de estas herramientas son los Centros de Operaciones de Seguridad (SOC).

En este artículo nos enfocaremos en la importancia de la monitorización avanzada en un SOC OT.

Cuando se habla de un dispositivo endpoint, se habla de un activo final presente a nivel de red. Entre estos dispositivos podemos encontrar estaciones de ingeniería (workstations), HMI, SCADA o PLC, entre otros.

La evolución de los entornos industriales hacia modelos en los que estos equipos se conectan, tanto con las redes corporativas como remotamente con los proveedores, con fines de mantenimiento, los expone a nuevas amenazas. Es por ello que los endpoint industriales deben ser debida e individualmente protegidos y a múltiples niveles para que no puedan ser comprometidos. Estos sistemas finales son puntos clave en cuanto a la seguridad se refiere porque sus vulnerabilidades podrían afectar a otros activos dentro de la red.

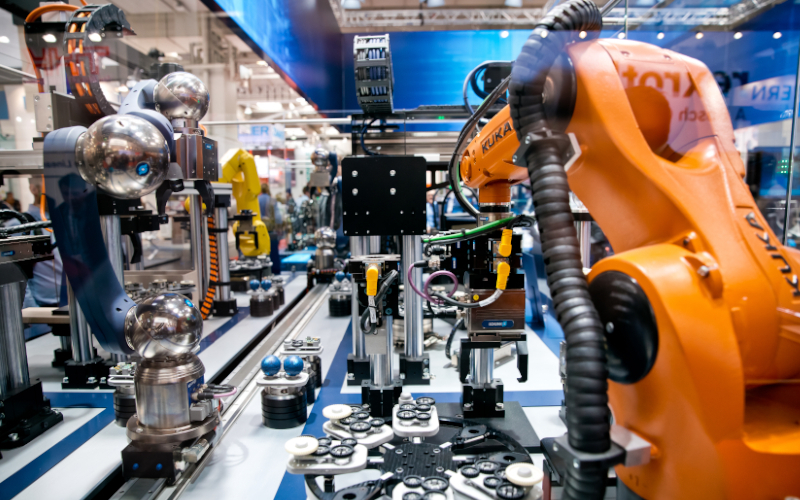

Dentro del mundo industrial, existen algunos sectores como el de la robótica, el cual ha evolucionado considerablemente. Esto ha supuesto la necesidad de actualizar todas las normativas y estándares, tanto de seguridad física (safety) como a nivel de ciberseguridad (security). Dado que el sector de la robótica es y será cada vez más un sector muy técnico y con un crecimiento exponencial, la necesidad de actualizar toda la documentación ha sido promovida por un gran grupo de empresas del sector, las cuales, sobre todo, han centrado sus preocupaciones en la ciberseguridad del mundo industrial robótico.

Conocer los recursos disponibles a la hora de realizar tareas de bastionado a un sistema, nos permite optimizar el tiempo necesario para esa tarea. Además, tenemos la posibilidad de utilizar herramientas capaces de auditar el sistema indicándonos aquellas configuraciones que se consideran seguras y cuáles podrían aún ser implementadas.

La programación de los PLC es una parte fundamental en las fases iniciales cuando se construyen y diseñan las plantas industriales. Sobre dicho entorno, la compañía basará la totalidad de sus operaciones, con lo cual la configuración de estos controladores es un aspecto crítico. A la hora de programar estos dispositivos, existe una serie de pautas y buenas prácticas que aprovechan funcionalidades disponibles de forma nativa y que implican poco o ningún recurso a mayores de los que posee un programador de PLC, protegiendo al dispositivo de una forma sencilla y con un mínimo gasto de recursos.

En este post se presentan algunas líneas de actuación que deben seguirse para hacer frente a un ciberataque DrDoS basado en el protocolo ARD, describiendo detalladamente las fases de prevención, identificación y respuesta a adoptar.

En este post se presentan algunas líneas de actuación que deben seguirse para hacer frente a un ciberataque DrDoS basado en el protocolo SNMP, describiendo detalladamente las fases de prevención, identificación y respuesta a adoptar.