Campaña de “spear phishing” suplantando al servicio web 1&1

Cualquier empresa cuya página web esté alojada en el servicio 1&1 y cuyo contacto administrativo se encuentre disponible en una consulta tipo “whois”, utilizadas para determinar quién es el propietario del dominio, entre otros datos.

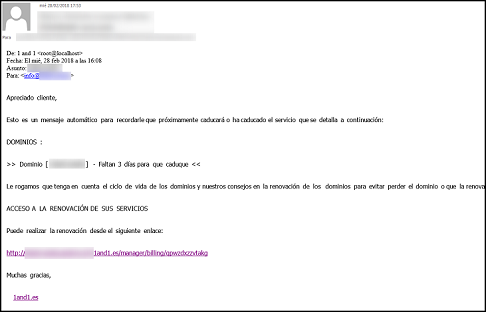

Se ha detectado una campaña de correos electrónicos fraudulentos dirigidos (spear phishing o phishing dirigido), que suplantan al servicio de dominios 1&1. El objetivo es llevar a la víctima a una página fraudulenta para hacerse con sus credenciales de acceso y datos bancarios.

Como en cualquier otro caso de phishing, debemos extremar las precauciones y avisar a los empleados para que estén alerta de los correos que reciban de origen sospechoso, especialmente si contienen archivos adjuntos o como en este caso, enlaces externos.

Si algún empleado ha recibido un correo de estas características, ha hecho clic en el enlace y ha introducido las credenciales de acceso o datos bancarios (información de la tarjeta de crédito), deberá modificar lo antes posible su contraseña de acceso al servicio, así como contactar con la entidad bancaria para informarles de la situación. Además, se recomienda modificar la contraseña de todos aquellos servicios en los que la utilice.

Como pautas generales, para evitar ser víctima de fraudes de este tipo, se recomienda:

- No abrir correos de usuarios desconocidos o que no haya solicitado: hay que eliminarlos directamente.

- No contestar en ningún caso a estos correos.

- Tener precaución al seguir enlaces en correos electrónicos, SMS, mensajes en WhatsApp o redes sociales, aunque sean de contactos conocidos.

- Tener precaución al descargar ficheros adjuntos de correos, en SMS, mensajes en WhatsApp o en redes sociales, aunque sean de contactos conocidos.

- Tener siempre actualizado el sistema operativo y el antivirus. En el caso del antivirus comprobar que está activo.

- Asegúrese que las cuentas de usuario de sus empleados utilizan contraseñas robustas y sin permisos de Administrador.

Para prevenir y reforzar estos consejos, es importante realizar acciones de formación y concienciación en ciberseguridad entre los empleados.

Si necesita soporte o asistencia, y se ha visto afectado por este engaño, INCIBE te ofrece su servicio de Respuesta y Soporte ante incidentes de seguridad.

Desde INCIBE se determina que presumiblemente se está haciendo uso del servicio “whois” con alguna herramienta automatizada o similar, para extraer las direcciones de correo electrónico públicas asociadas a los dominios de 1&1 y posiblemente otros proveedores para enviarles el correo fraudulento.

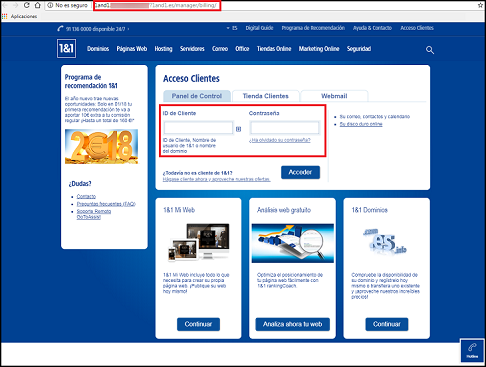

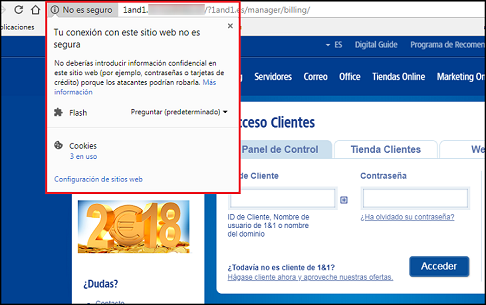

Si el usuario accede al enlace del mensaje, le dirigirá a una página fraudulenta que suplanta el servicio 1&1:

Si nos fijamos en la url, podremos comprobar que la dirección no es la legítima de 1&1, a pesar de que aparezca en la misma el nombre de este proveedor. Adicionalmente, indicar que tampoco nos encontramos bajo protocolo seguro https, lo cual debería hacernos sospechar.

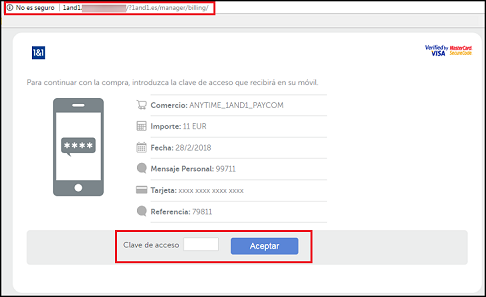

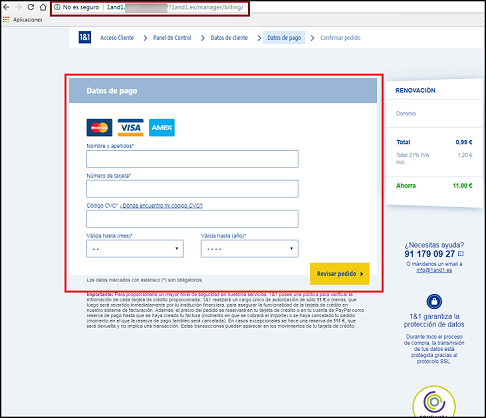

El fin de este phishing dirigido es hacerse tanto con la información de acceso al servicio como con los datos bancarios. Para que el engaño siga su curso, nos pide credenciales de acceso, Id de cliente y contraseña. Si accedemos e introducimos esta información, nos redirigirá a una página simulando ser una pasarela de pago:

En este momento, los ciberdelincuentes esperan que se introduzcan datos bancarios para hacerse con ellos. Como último paso, también han implementado una página para que se introduzca un código de verificación de sms.