El factor humano bajo control con una política de seguridad

Es frecuente escuchar que «el eslabón más importante de la seguridad es el empleado». La razón es que, para proteger los sistemas y la información en las empresas tenemos que evitar las debilidades del «eslabón» humano. Por lo tanto, además de invertir tiempo y esfuerzo en la concienciación y formación de nuestros empleados, deberemos controlar todo el ciclo, desde el contrato hasta el eventual cese del empleado. A tal fin estableceremos una política de seguridad.

Contar con una política de seguridad en RRHH nos servirá para confirmar que todo el personal tiene conocimiento sobre los derechos y deberes en relación a la seguridad de la información. También así tendremos la certeza de que conocen las consecuencias de los posibles actos negligentes (o intencionados) que pudieran poner en riesgo los activos de información de la organización.

Controles en la contratación y en el cese

Una buena manera de garantizar que vamos a contar con una plantilla responsable en materia de ciberseguridad es establecer controles en los procesos de contratación y cese.

En la contratación por ejemplo podemos considerar:

- comprobar referencias y verificar los datos de los curriculum vitae;

- qué requisitos de seguridad deben conocer según su puesto de trabajo, en particular si van a tratar con datos personales o confidenciales;

- qué permisos han de tener sobre las instalaciones (tarjetas de acceso), los equipos y sistemas (cuentas y usuarios), la información y sus tratamientos adecuados al puesto o perfil;

- qué acuerdos relativos a la seguridad deben aceptar y cumplir, por ejemplo cláusulas de confidencialidad o privacidad;

- qué políticas internas deben conocer y aplicar: uso del correo corporativo, clasificación de la información, aplicaciones permitidas, uso del puesto de trabajo, redes sociales, dispositivos móviles, servicios en la nube, etc.;

- qué formación de ciberseguridad les vamos a proporcionar y deben superar.

En el cese tendremos en cuenta:

- cuáles son los procesos para darles de baja en nuestros sistemas para evitar fugas de información;

- qué periodo tras el cese han de cumplir los acuerdos de confidencialidad, etc.

Control también durante el periodo de contrato

La diversidad de contratos va a exigir diferentes tratamientos en cuanto a la seguridad de la información del negocio. Así, no serán los mismos requisitos para contratar a un candidato a un puesto intermedio o a un director, que al contratar a un operario o a un colaborador externo. Estas diferencias se traducen en cuanto a la seguridad en los permisos de acceso a sistemas e información, diferentes acuerdos de confidencialidad y distintas responsabilidades. Además, durante toda la duración del contrato se ha de verificar el cumplimiento de los compromisos adquiridos y el desarrollo del plan de formación establecido.

Una buena forma de tomar el pulso al nivel de seguridad es extender una cultura de seguridad. Algunas de las medidas que podemos tomar para empezar a familiarizar a nuestros empleados con la ciberseguridad consisten en:

- visualizar los videos de formación sectorial

- jugar al Hackend

- lanzar el kit de concienciación

No obstante en ocasiones el enemigo está dentro por lo que la supervisión y monitorización son claves para detectar actividades que se salgan de lo normal, como accesos en horarios no habituales o accesos a sistemas de usuarios que realizan cambios o actividades no esperados, pues podrían ser indicativos de que estamos sufriendo un ataque. Supervisaremos periódicamente:

- cuentas y privilegios de acceso;

- procedimientos para dar de alta y revocar cuentas con privilegios;

- las reglas de los equipos de comunicaciones que filtran el tráfico hacia y desde nuestros sistemas;

- las entradas y salidas (logs) a nuestros sistemas y aplicaciones, sobre todo los de los usuarios con mayores privilegios.

En algunos casos será necesario disponer de un procedimiento disciplinario formal que recoja las sanciones a aplicar en caso de que se produzca por negligencia una fuga o pérdida de datos confidenciales o sensibles, actuaciones intencionadas, ataques a la reputación en redes sociales o se favorezcan ataques de terceros como infecciones por malware, etc. Este procedimiento será conocido por todos los empleados.

Utiliza la política para verificar que todo está en orden

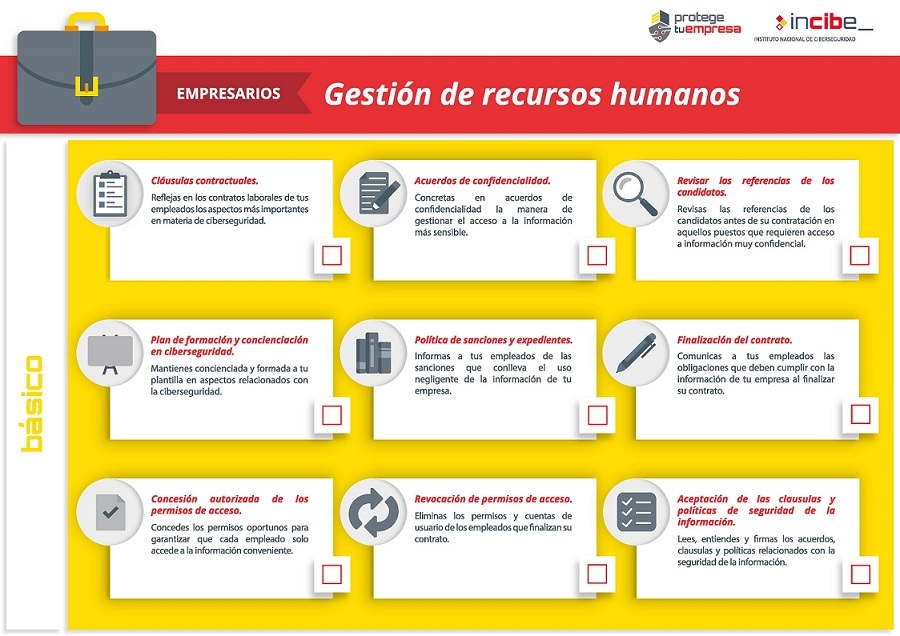

En la Política Gestión de RRHH dispones de un checklist para comprobar que los procesos de RRHH siguen los criterios seguridad de tu organización. Puedes editarla a tu gusto para personalizarla para que se adapte a tu empresa, añadir los controles que puedan ser más prácticos o quitar aquellos que no sean necesarios. No olvides analizar periódicamente todos los controles pues los accidentes, errores y ataques de ciberseguridad ocurren en empresas de todo tipo, tamaño y condición.