Los ciberseguros, el complemento ideal de la gestión de riesgos

Una empresa previsora debe conocer los riesgos de que se produzcan incidentes de ciberseguridad que puedan afectar a la continuidad del negocio. Este conocimiento sirve para valorar los efectos a corto y medio plazo ante amenazas reales, como verse afectado por un ransomware o una fuga de información, sufrir una intrusión y otros similares a estas historias reales.

Para evitar estas situaciones te proponemos prepararte y conocer cómo gestionar los riesgos. Tendrás distintas opciones como te contamos más adelante: aceptarlos, evitarlos, mitigarlos o transferirlos. Una forma particular de transferirlos es contratar un ciberseguro. Gestionando tus riesgos contribuirás de forma preventiva a garantizar la continuidad de tu negocio.

¿Cómo prepararse para hacer frente a un incidente?

Actuar con previsión es fundamental para esquivar parcial o totalmente el daño que puede producir un eventual incidente de seguridad. Además, en el caso de que no sea posible evitarlo, estarás mejor preparado para proporcionar una respuesta contundente que minimice sus efectos.

Para empezar, hay que realizar un estudio de las amenazas que pueden afectar a la empresa, es decir, iniciar un análisis de los riesgos. Si nunca lo has hecho, puedes utilizar nuestra herramienta de autodiagnóstico para revisar de forma sencilla y guiada cuáles son tus activos de información, a qué amenazas estás expuesto y por dónde debes empezar a cuidar de la ciberseguridad de tu negocio.

A continuación, a la vista a los resultados obtenidos, es necesario evaluar los riesgos con más detalle, teniendo en cuenta la probabilidad de que ocurra cada amenaza, y valorar lo que costaría recuperarse, es decir, su impacto. Para esta tarea puedes consultar la “Guía de gestión de riesgos”, de Protege tu empresa, de INCIBE, o utilizar las plantillas que encontrarás en el apartado de descargas del dosier del Plan Director de Seguridad.

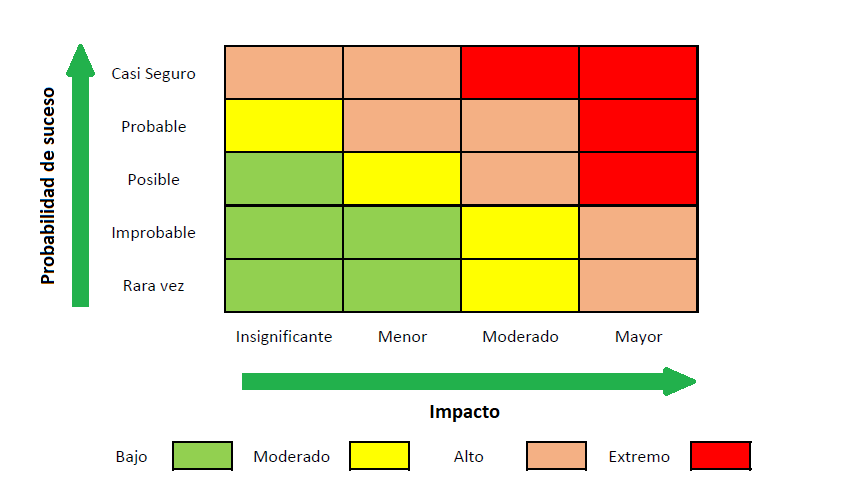

Con el objeto de facilitar la toma de decisiones, se usa una herramienta conocida como mapa de riesgos, que permite evaluar de forma visual los datos obtenidos en el análisis previo. Estos mapas ayudan a seleccionar la forma de gestión adecuada de cada riesgo concreto, según una prioridad establecida previamente. Algunos de estos mapas utilizan colores para identificar los riesgos como bajos, moderados, altos o extremos, según su probabilidad e impacto. La siguiente matriz es un ejemplo de dónde situar cada riesgo de acuerdo a estos parámetros.

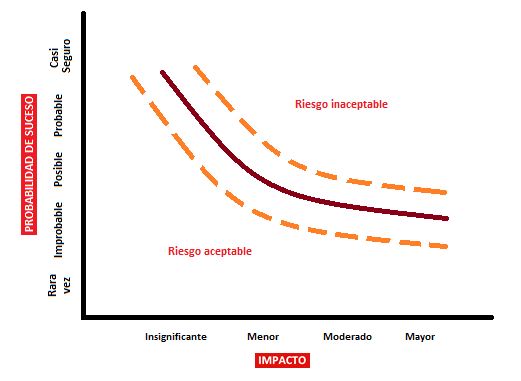

Una vez realizada la evaluación de los resultados obtenidos en el mapa de riesgos, el siguiente paso es decidir qué hacer respecto al tratamiento de cada uno de ellos.

¿Cómo gestionar un riesgo?

A la vista de los resultados del mapa de riesgos, la empresa puede decidirse a realizar las siguientes acciones para contrarrestar los efectos de cada posible riesgo:

- Aceptar el riesgo: esta opción es válida en los casos en los que si se materializase la amenaza, podría causar daños o perjuicios de cuantía poco notable. Dicho en otras palabras, es tolerable o son riesgos menores, y por lo tanto, la única acción a realizar es monitorizar que no ocurre, o si ocurre, evitar que se incrementen sus posibles efectos. Esta opción define nuestro apetito de riesgo, es decir, cuánto nos podemos arriesgar. Es la más práctica si los riesgos son de bajo impacto y baja probabilidad. Por ejemplo, ante el riesgo de perder un pendrive con datos no críticos, lo menos costoso es comprar uno nuevo.

- Evitar o eliminar el riesgo: esta alternativa es la opuesta, para riesgos muy preocupantes. Consiste en cambiar nuestro proceso para esquivar ese riesgo, dejando de utilizar el sistema o elemento que está amenazado. La elegiremos en aquellas situaciones que son muy frecuentes (alta probabilidad) y con mucho impacto. También en las que es posible realizar las cosas de otra forma con un coste mínimo, o bien, cuando la actividad no es importante para la empresa. Por ejemplo, si utilizamos con frecuencia dispositivos móviles para tratar con datos críticos y se pueden perder o acabar en manos de terceros, quizá sea menos arriesgado permitir tratar estos datos solo cuando estemos en nuestro equipo corporativo.

- Reducirlo o mitigarlo: en esta opción tendremos que implantar medidas técnicas y organizativas que ayuden a hacer desaparecer este riesgo, o por lo menos, minimizar sus efectos. Es útil para riesgos muy probables y de impacto medio o bajo. Por ejemplo, si utilizamos el correo electrónico y existe el riesgo recurrente de recibir correos con malware que nos haga pertenecer a una botnet, podemos implantar políticas y mecanismos técnicos para detectarlos.

- Transferir el riesgo: esta alternativa sirve en aquellas situaciones en las que el impacto es muy alto, aunque su probabilidad sea media o baja. Son riesgos excepcionales. En estos casos resulta ventajoso para la empresa que un tercero o una compañía filial se comprometa a reparar los daños.

Transferencia de riesgos

En aquellos riesgos en los que la empresa tenga que destinar una cantidad elevada de recursos para mitigar los efectos perniciosos del posible incidente, es conveniente estudiar la opción de la transferencia del riesgo a un tercero, que puede ser un partner tecnológico, un departamento de la empresa o una compañía aseguradora.

Una forma de transferir riesgos con los partners tecnológicos es a través de los acuerdos de nivel de servicio o SLA. Estos acuerdos permiten establecer por escrito las características del servicio, así como las garantías, certificados y medidas de seguridad exigibles al proveedor del servicio para proteger la información y asegurar su disponibilidad. Para ello, deben incluirse los parámetros de servicio (horario, capacidad, tiempo de respuesta…), que el proveedor se compromete a cumplir para garantizar el funcionamiento correcto; las penalizaciones e indemnizaciones por la no disponibilidad del servicio y fallos de confidencialidad o de integridad, y las limitaciones de responsabilidad, es decir, los supuestos en los que no es exigible nada en caso de suceder.

Los SLA pueden servir, por ejemplo, para transferir los riesgos del funcionamiento de una pasarela de pago de una tienda en línea o los de una web que se encuentra en un servicio de alojamiento. En los SLA se puede indicar el funcionamiento esperado del servicio, certificaciones exigibles al proveedor, garantías de disponibilidad del mismo y de confidencialidad e integridad de las comunicaciones, así como, en caso de incidencia, qué está cubierto por el proveedor y qué asume la empresa. También se indican los hechos que excluyen las garantías e indemnizaciones por parte del proveedor del servicio, por ejemplo, por negligencia de la empresa.

Otra vía para transferir este riesgo es la contratación de un ciberseguro, que nos ayude a tratar las consecuencias negativas de la materialización de la amenaza. La aseguradora evaluará previamente a la firma del contrato todos los aspectos técnicos y de ciberseguridad que tiene la empresa en sus infraestructuras tecnológicas. Tras detectar vulnerabilidades, como configuraciones inseguras, sistemas no actualizados o falta de procedimientos o formación, exigirá las correcciones y mejoras necesarias para alcanzar un mínimo de seguridad antes de ofrecernos el seguro. Tendremos que tener en cuenta las condiciones que establezca la aseguradora, ya que no estarán cubiertos los incidentes que sean atribuibles a nuestra empresa por comportamientos ilícitos o intencionados, como puede ser la vulneración de las normativas en vigor en materia de comercio electrónico o de protección de datos. Para buscar apoyo en la gestión de riesgos o antes de contratar un ciberseguro, consulta las distintas soluciones y servicios de nuestro catálogo.

Si tienes dudas, llama al 017, la Linea de Ayuda en Ciberseguridad de INCIBE. Expertos en la materia resolverán cualquier conflicto online relacionado con el uso de la tecnología y los dispositivos conectados.