¿Qué productos protegen las comunicaciones de tu negocio?

Telefonía, teleconferencia, móviles, wifi, canales de datos. Son algunos ejemplos que demuestran que sin redes de comunicaciones no serían posibles los intercambios comerciales como los conocemos hoy en día. Pero mediante estos medios también se perpetran ataques a empresas y son por ello elementos sobre los que aplicar controles y medidas de seguridad.

En el mercado podemos encontrar diferentes productos destinados a proteger los equipos que conectamos a Internet, permitiendo establecer un perímetro de seguridad virtual, garantizando comunicaciones seguras y evitando accesos no autorizados o ataques externos.

Algunos de estos productos controlan la actividad a través de la infraestructura de comunicaciones de una organización, con distintos objetivos:

- verificar/forzar el cumplimiento de políticas de seguridad de la organización, es decir, qué tipo de tráfico puede entrar y salir, por dónde, cuándo, etc.

- ofrecer seguridad perimetral, y

- garantizar la disponibilidad y el uso adecuado de los recursos.

Permiten controlar el tráfico generado y recibido, realizando un control sobre el uso de ancho de banda, el tráfico y el rendimiento. También rastrean y controlan las comunicaciones, bloqueando el tráfico, detectando comportamientos anómalos y ataques y evitando intrusiones no autorizadas. Este tipo de productos incluye también a aquellos que permiten un acceso seguro desde el exterior de la red.

¿Qué empresas deben utilizarlos?

Es recomendable para todo tipo de empresas que dispongan de infraestructuras conectadas a Internet o a otras redes.

Algunas funcionalidades de protección de las comunicaciones como firewall o filtrado de contenidos, están incluidas en el software de dispositivos o aplicaciones que tienen la capacidad de conectarse a redes.

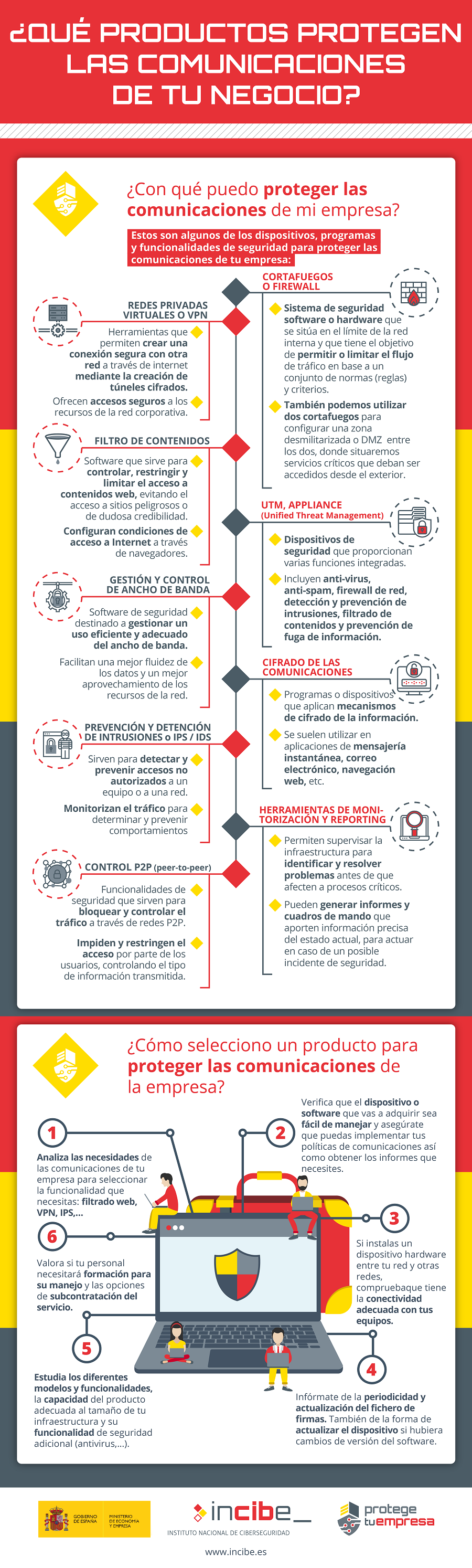

Aquí tienes una infografía con los distintos productos y funcionalidades para proteger las comunicaciones de tu empresa y algunos consejos para utilizarlos y seleccionarlos:

Si utilizas estos mecanismos de seguridad sigue estos consejos:

- Mantén todos los sistemas actualizados y libres de virus y vulnerabilidades. De este modo estarás protegido frente a ataques, malware, etc.

- Activa por defecto el cortafuegos y los sistemas de filtrado de contenidos incluidos en los sistemas operativos y navegadores de los dispositivos conectados a Internet.

- Utiliza redes seguras para todas las comunicaciones con clientes y proveedores. Emplea cifrado cuando la información intercambiada sea especialmente sensible o confidencial.

- Monitoriza la red y su ancho de banda para detectar el uso de programas de compartición de ficheros no autorizados.

- Implanta políticas de seguridad, diseñadas y adaptadas para tu organización.