Toda organización debe estar preparada para que, tras el impacto de un ciberataque, cambie, mejore y adapte sus procesos y servicios. Por este motivo es necesario proteger los principales procesos de negocio a través de un conjunto de tareas que permitan a la organización evolucionar tras un incidente grave para rediseñar sus estrategias y minimizar el posible impacto de futuros ciberataques.

Cuando hablamos del sector turismo y ocio pensamos en agencias de viajes, empresas de alojamiento o restaurantes. Pero este sector, caracterizado por un uso amplio de las TIC, incluye servicios muy diversos y adopta nuevos modelos de negocio, más ahora que se empiezan a incorporar tecnologías disruptivas en sus procesos de transformación digital. Todo esto conlleva que estén cada vez más expuestos a los riesgos procedentes de Internet. Por ello, y para evitar circunstancias que puedan afectar al negocio, es necesario que las empresas de este sector sean conscientes de las principales amenazas derivadas del uso de la tecnología, cómo evitar que se conviertan en incidentes y qué hacer en caso de sufrir uno.

En este artículo se explica la historia real de Fernando, CEO de una empresa, y cómo el deepfake ha afectado a la reputación de esta

Artículo que resume la nueva sección TemáTICas autenticación, con los aspectos clave que se deben conocer para su correcta gestión e implementación.

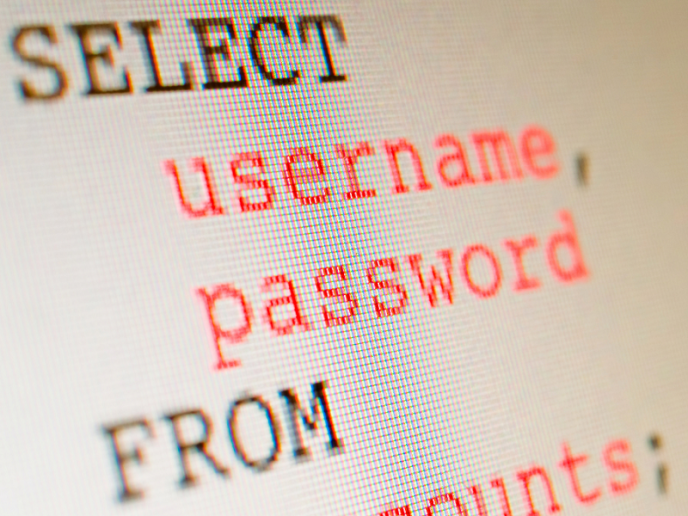

Los ataques realizados contra páginas web son una de las principales amenazas a las que se exponen las empresas. Recogidos dentro de esas amenazas están los ataques de inyección SQL. En esta entrada de blog te explicamos en qué consisten y te damos soluciones para protegerte.

Las redes sociales (RRSS) son un medio de comunicación directo que permite una conexión rápida, ágil y cercana entre los usuarios y las empresas. Mediante este blog os queremos dar a conocer la TemáTICa sobre redes sociales y la importancia de conocer los principales riesgos a los que están expuestas, así como las mejores medidas para protegerse y evitar un posible incidente de seguridad.

Es necesario proteger los principales procesos de negocio a través de un conjunto de tareas que permitan a la organización recuperarse tras un incidente grave en un plazo de tiempo, que no comprometa la continuidad de sus servicios. De esta forma se garantiza poder dar una respuesta planificada ante cualquier fallo de seguridad.

El uso de dispositivos IoT es una práctica cada vez más extendida, que puede entrañar graves riesgos en el ámbito empresarial. Por este motivo, hemos elaborado una política de seguridad para que conozcas los peligros a los que podría estar expuesto tu negocio.

En este artículo presentamos los contenidos de la TemáTICa sobre el BYOD (Bring your own device). Esta tecnología consiste en que los empleados utilicen sus propios dispositivos para acceder a recursos de la empresa.

Proteger la información de la empresa, aprendiendo las pautas y consideraciones para gestionarla de una manera adecuada y segura.