Ciberataques DrDoS basados en el protocolo NetBIOS

Tras el estudio preliminar de los ciberataques de denegación de servicio (DoS), junto con algunas de sus variantes expuestas en el artículo “DrDoS: características y funcionamiento”, en este nuevo artículo se abordará cómo el protocolo de NetBIOS es utilizado como una herramienta para desarrollar un ciberataque DoS en su variante denegación de servicio reflejado (DrDoS).

NetBIOS

NetBIOS (Network Basic Input/Output System) es un protocolo no enrutable desarrollado a partir de la tecnología IBM PC Network LAN y basado en protocolos de red para comunicaciones por cable. Opera en la capa 5 del modelo OSI y permite la comunicación entre aplicaciones locales de equipos conectados dentro de una red de área local (LAN) para establecer sesiones con las que acceder a recursos compartidos.

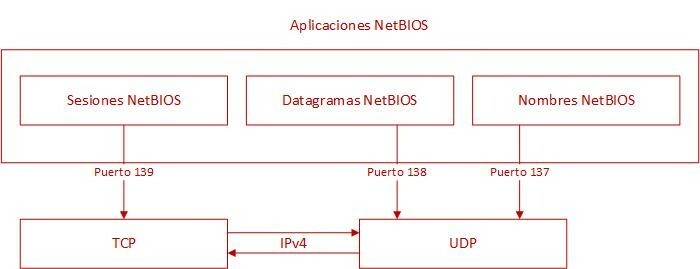

Actualmente, NetBIOS se ejecuta sobre TCP/IP, proporcionando a cada equipo de la red una dirección IP y un nombre NetBIOS correspondiente a su host. Su uso está ampliamente extendido gracias a la difusión de los sistemas operativos de Microsoft. Los tres servicios que proporciona son:

Ilustración 1. Esquema arquitectura NetBIOS

- Servicio de nombres (NetBIOS-NS): para la resolución de nombres NetBIOS y registro de estos.

- Servicio de distribución de datagramas (NetBIOS-DGM): para facilitar la comunicación sin necesidad de conexión.

- Servicio de sesión (NetBIOS-SSN): para proporcionar una comunicación orientada a la conexión.

Por lo tanto, ante un fallo de este servicio, la comunicación entre los equipos no sería posible, ni el acceso a ellos o a la red, y tampoco se podría acceder a los recursos compartidos.

Vector de ataque

Las vulnerabilidades que posibilitan este tipo de ataques están asociadas a su servicio de nombres.

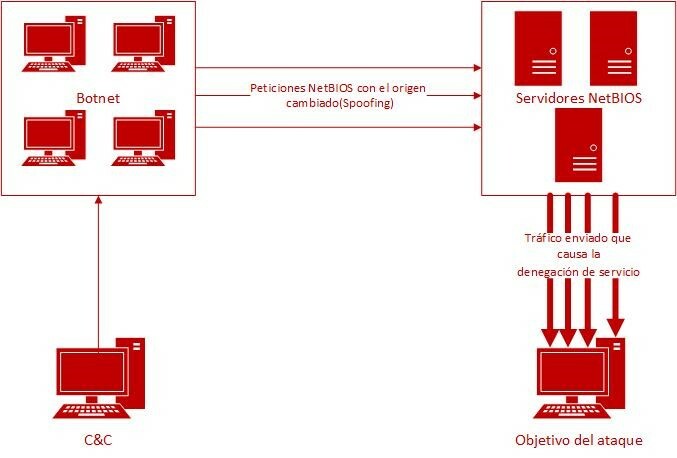

La forma en la que los ciberdelincuentes desarrollan un ataque de DrDoS basado en NetBIOS comienza con un elevado número de consultas lanzadas por estos al host de la víctima, lo que supone un aumento del tráfico de red. Esas consultas cuentan con la IP de origen sustituida por la IP de la víctima (spoofing), convirtiéndolas en legítimas y logrando el reflejo del ataque.

Seguidamente, la víctima responde a las consultas con la dirección falsa, causando la saturación de la red y la consecuente caída del servicio, debido a la amplificación del tamaño de los paquetes de respuesta con relación a los de consulta. La amplificación puede alcanzar un incremento de entre 2.5 y 3.8 veces mayor. Algunos ataques han alcanzado una tasa de tráfico del orden de 100 Gbps.

Ilustración 2. Esquema del ataque a NetBIOS

Prevención

Cualquier servidor con un servicio de NetBIOS público en Internet será vulnerable a un ataque de DrDoS. Para saber si un servidor tiene un servicio de NetBIOS expuesto podemos usar el siguiente comando de nmap:

nmap -sU --script nbstat.nse -p137 [Dirección IP del servidor]

Si el comando devuelve una lista de dispositivos, el servidor es vulnerable.

Algunas medidas para evitar que el servicio de NetBIOS sea usado para desarrollar ataques de DrDoS contra terceros son:

- Actualizar el software. De esta forma, se evita que equipos con protocolos en desuso se conecten a través de este medio.

- Deshabilitar o filtrar UDP. Deshabilitar el puerto UDP o filtrar su tráfico por medio de un cortafuegos permitirá controlar el flujo de datos que aporta el servicio de NetBIOS.

Es importante valorar si es necesario dejar expuesto el servicio, y en caso de que lo sea, se deben revisar sus requisitos de publicación y reforzar siempre su bastionado.

Detección y evidencias

Como se mencionó anteriormente, solo el servicio de nombres de NetBIOS, que trabaja de forma predeterminada en el puerto 137, ha sufrido ataques de denegación de servicio.

No es común que este servicio esté expuesto en Internet por parte de las organizaciones. Sin embargo, es frecuente que los routers o switches que son utilizados por usuarios domésticos, señuelos de ciberseguridad (honeypots) o servicios de vigilancia, sean vulnerables al no contar con una configuración adicional de seguridad para el servicio de NetBIOS. Esto los convierte en los candidatos idóneos para conformar una botnet y participar de forma involuntaria en un ataque de DrDoS.

Para detectar si el servicio está teniendo un comportamiento anómalo y hallar evidencias de un posible ataque, el comando nbtstat resulta útil, ya que muestra estadísticas del protocolo de NetBIOS. En esas estadísticas se detallan nombres NetBIOS tanto locales como remotos y datos caché de estos nombres. Para más detalles sobre el uso de este comando y sus parámetros se facilita la siguiente guía.

Respuesta y recomendaciones

Si se confirma el hecho de que equipos propios, que operan con NetBIOS, están bajo un ataque de DrDoS, se debe actuar conforme al protocolo de actuación y gestión de incidentes para este tipo de ataques, previamente definido, y hacerlo de forma rápida. Dicho protocolo debe incluir las siguientes acciones:

- Recopilar datos. Se debe recopilar la mayor cantidad de información posible sobre el incidente, identificando las direcciones IP de origen y destino, los puertos y el nombre de NetBIOS asignado a cada ordenador.

- Bloquear y filtrar el tráfico no deseado. Se deben configurar reglas de filtrado en firewalls y routers, a partir de la información recopilada anteriormente, para bloquear la llegada de solicitudes a los equipos NetBIOS. Ponerse en contacto con los proveedores de servicios de hosting e Internet también es clave para que apliquen filtros adicionales, y así limitar el tráfico no autorizado.

- Contactar con INCIBE-CERT. De esta forma se proporcionará ayuda para tomar medidas de mitigación y recuperarse de tales ataques a través de INCIBE-CERT.

Una vez detenido el ataque y confirmado que el sistema se ha recuperado con normalidad, es importante seguir analizando la causa del problema e identificarla. Asimismo, independientemente del impacto del ataque, el incidente debe ser informado a las autoridades, como cualquier otro delito telemático, para su investigación y enjuiciamiento.