La instalación de herramientas de seguridad puede ser compleja en muchas ocasiones por diferentes motivos: la complejidad de la propia herramienta, el entorno en el que se instala, las configuraciones necesarias, etc. Este artículo presenta cómo desplegar una solución IDS y cómo gestionar sus eventos de forma centralizada a través de un gestor de eventos para sistemas de control industrial.

Los edificios inteligentes, ya sean oficinas, casas o industrias, disponen de comunicaciones para controlar todos los elementos como luces, calefacción y aire acondicionado, persianas, toldos, etc. Estas comunicaciones se realizan principalmente con dos protocolos o tecnologías: BACnet y Lonworks. En este artículo se mostrarán las capacidades de seguridad de cada uno de ellos para realizar las funciones de la forma más segura posible.

Han pasado unos meses desde que empezó el año y terminó el descanso navideño con su particular vorágine familiar y comercial. Como otros años, este también nos hicimos un montón de buenos propósitos, embriagados por el espíritu de renovación del año nuevo. Estas buenas intenciones en la mayoría de los casos se quedan precisamente en eso, en «intenciones». Seguro que teníamos pensado e incluso habíamos imaginado como extender el negocio a otros mercados, fidelizar más clientes y además mejorar nuestra ciberseguridad. Pero, de todos ellos, ¿cuántos hemos llevado a cabo? Ahora que estamos más sobrios, hagamos la prueba con uno de ellos: ¿hemos hecho algo por mejorar la ciberseguridad de la empresa desde principios de año?

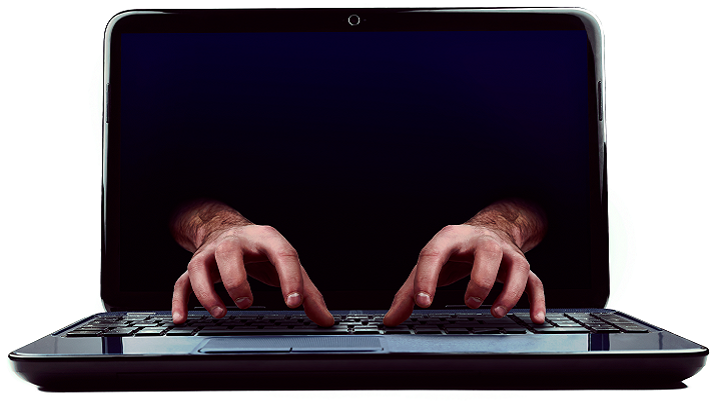

Las empresas suelen gastar gran parte de su presupuesto destinado a mejorar la seguridad de sus sistemas pensando que los ataques se originaran de forma externa a sus redes. Pero, ¿qué pasaría si el ataque se originase desde el interior?

¿Cómo muestra tu empresa sus productos en la web? ¿Con un gestor de contenidos? ¿Es seguro para tu información? Disponemos multitud de opciones a la hora de mostrar las características, productos y servicios de nuestras empresas, incluso si disponemos de una tienda online. Desde páginas web diseñadas a medida hasta completos gestores de contenidos o Content Management System.

¿Utilizas dispositivos móviles en tu empresa? ¿Has pensado en incorporar tus dispositivos móviles personales a la dinámica de la empresa? ¿Ya los estás usando? ¿Sabes cómo utilizarlos con seguridad?

Cómo veíamos en la primera entrada de esta serie dedicada al modelo C4V, el nivel de ciberseguridad de los servicios externos es fundamental para evaluar las capacidades en ciberseguridad de cualquier organización: De nada sirve incrementar los niveles de seguridad de una organización, si los niveles de sus proveedores no están a la misma altura, puesto que (no hace falta decir que) ”la seguridad es tan fuerte como el eslabón más débil”.

Sara acababa de renovar su contrato de trabajo como administrativa en una pequeña empresa familiar dedicada al almacenamiento. Llevaba seis meses en la empresa. La adaptación al trabajo había sido muy rápida. Sus jefes y compañeros reconocían su esfuerzo y apreciaban su trabajo. Desde hace un tiempo, le estaban asignando tareas de cierta responsabilidad como la realización de los pagos de la empresa a proveedores.

¿Te asustan las consecuencias que tendrían para tu negocio una infección por malware o una brecha de datos? ¿Cómo saldrías adelante si entran y arrasan tus sistemas y tu información? El daño puede ser enorme e incluso catastrófico para tu empresa, en el peor de los casos. Pero, ¿quién quiere verse en esa tesitura?

El incremento de ataques a redes industriales hace que su estudio sea necesario para poder analizar el comportamiento de los mismos, y poder desplegar medidas que mitiguen esos ataques. Una de las opciones para conocer el comportamiento de ataques consiste en el despliegue de honeypots. En este artículo se mostrarán las ventajas y retos que presenta esta tecnología en entornos industriales.