Ciberataques DrDoS basados en el protocolo LDAP

Tras el estudio preliminar de los ciberataques de denegación de servicio (DoS), junto con algunas de sus variantes expuestas en el artículo “DrDoS, características y funcionamiento”, en este nuevo artículo se va a abordar cómo el protocolo de LDAP es utilizado como una herramienta para desarrollar un ciberataque DoS en su variante DrDoS.

LDAP

El Protocolo Ligero de Acceso a Directorio, conocido por sus siglas en inglés LDAP, "Lightweight Directory Access Protocol", es un conjunto de protocolos a nivel de aplicación que el usuario utiliza para acceder a la información disponible en un servicio de directorio remoto.

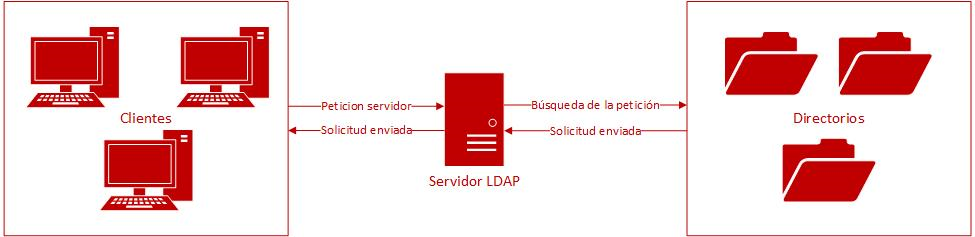

Por lo tanto, LDAP define un servicio de red con arquitectura cliente-servidor basándose en las especificaciones X.500 (1993) para atender consultas y peticiones sobre las entidades que están inscritas en una red, como usuarios, impresoras, carpetas compartidas, equipo o servicios.

- Figura 1. Esquema de funcionamiento LDAP. -

Trabaja con una base de datos con estructura jerárquica en forma de árbol, donde tanto los componentes del sistema como sus características son descritos a través de unos atributos específicos para cada tipo de objeto. De esta forma, cuando un usuario necesita usar una impresora, sólo necesita lanzar una consulta sobre el directorio de impresoras para obtener una relación de las que puede utilizar, cuáles están disponibles, sus características de impresión y sus ubicaciones. Por tanto, LDAP constituye un servicio de red fundamental para el funcionamiento análogo de otros importantes servicios que se apoyan en él, como el correo electrónico o archivo en red.

Las especificaciones de la RFC 4510 definen las características de funcionamiento de este servicio de red, que opera en el puerto estándar 389 a través de conexiones TCP (la configuración habitual), pero también, aunque menos común, puede utilizar comunicaciones UDP, en la variante que se denomina CLDAP (Connection-less LDAP), cuyas especificaciones se pueden encontrar en la RFC 1798, reemplazada por la RFC 3352. Del mismo modo, para LDAP a partir de la versión 2 se pueden cifrar sus comunicaciones por túneles SSL, utilizando para ello el puerto 636.

Vector de ataque

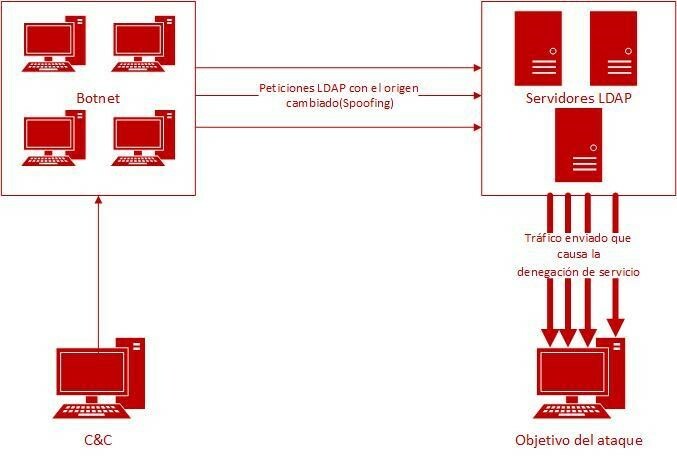

Los atacantes aprovechan que la variante CLDAP no requiere la identificación del extremo de la conexión para lanzar una ola de peticiones a estos servidores expuestos y previamente identificados, con la finalidad de saturar la capacidad de procesamiento e inutilizar los directorios del sistema objetivo del ataque y de los servicios de red que se apoyan en LDAP al mismo tiempo.

Para ello, recurren a redes botnet bajo el control de los atacantes y logran el redireccionamiento de las respuestas de los servidores hacia el equipo víctima mediante un spoofing de IP, es decir, sustituyendo la dirección de origen de la petición por la dirección IP del sistema que fijan como objetivo del ataque.

- Figura 2. Esquema del ataque a LDAP. -

Los servidores LDAP o CLDAP intermedios son utilizados para reflejar el ciberataque y aprovechados para generar respuestas que incluyan una mayor cantidad de datos que en relación a los paquetes de petición en origen. Por ejemplo, un paquete LDAP en origen que tiene un tamaño de pocos bytes, como es la consulta de los usuarios de un directorio, se convierte en un paquete de respuesta de varios kilobytes en la víctima cuando el servidor intermedio responde con la relación de todos los usuarios registrados en su sistema.

El factor de amplificación puede ser de 46 a 55 en ataques sobre TCP y de 56 a 70 en los ataques sobre UDP. Una sencilla operación aritmética de multiplicación, del número de peticiones procedentes de una botnet, por su amplificación, permite obtener una perspectiva clara del tráfico que tiene que absorber el sistema víctima para evitar el colapso de sus recursos.

En 2016, un ataque lanzado desde la botnet “Mirai” consiguió producir un tráfico de 1,3 terabytes por segundo, generando bastantes dificultades operativas a los sistemas atacados, asociados a las entidades de Twitter, WhatsApp y PayPal.

Prevención

En primer lugar, es necesario detectar si un servidor LDAP está expuesto en Internet, para ello, podemos realizar una búsqueda en el cortafuegos sobre el puerto 389 sobre UDP. En el caso de que este tipo de conexiones estén permitidas, se deberá verificar si existe algún tipo de filtrado por origen. Si las conexiones están permitidas y el filtrado está desactivado, el servidor LDAP será vulnerable. Para hacer esta comprobación utilizaremos el siguiente comando:

nmap -sV -sC -p 389

Una vez comprobando que es vulnerable, es posible prevenir que los servidores de directorios propios puedan ser utilizados voluntariamente como parte de la plataforma de un ataque DrDoS por LDAP sobre un tercero. Para ello, se recomienda seguir las siguientes pautas:

- Desactivar la comunicación UDP para los servicios de directorio. Cualquier equipo que tenga activo el servicio LDAP (por UDP o CLDAP) es susceptible de convertirse en víctima de este ataque, por lo que desactivar la comunicación UDP en el LDAP es crucial si fuese posible.

- Solicitar al proveedor de servicios de Internet (ISP) filtros anti-spoofing. Los ISP pueden rechazar tráfico con direcciones falsificadas no accesibles a través de la ruta real del paquete. Esto evitará que el servidor LDAP propio reciba y procese consultas que sean susceptibles de ser un ataque DrDoS a través de este protocolo.

- Desplegar los servidores LDAP detrás de cortafuegos. El firewall debe configurarse con reglas que detecten y filtren peticiones dirigidas por UDP o al puerto del servidor LDAP. Asimismo, es recomendable establecer una configuración anti-spoofing de IP y definir reglas que incluyan “listas blancas” de direcciones IP autorizadas a conectar con el servidor LDAP.

- Limitar la visibilidad del servidor LDAP en Internet. Limitar el acceso al servidor mediante el filtrado de direcciones IP que pueden acceder al mismo, para que no sea “público”.

- Despliegue de sistemas de detección y bloqueo de intrusiones (IDS\IPS). Mediante soluciones tipo Gestor de Eventos e Información de Seguridad (SIEM), es posible identificar anomalías en el tráfico LDAP y detectarlas rápidamente para aplicar una respuesta inmediata que limite el impacto de los ataques que se puedan producir.

- Definir un protocolo de actuación para incidentes DrDoS por LDAP. Disponer de un plan de actuación previamente establecido frente a este tipo de ataques que permita una respuesta rápida y eficaz, ayudará a evitar las complicaciones y los fallos del ataque. Para ello, se podrá tomar como punto de partida la Guía nacional de notificación y gestión de ciberincidentes de INCIBE.

- Mantener los servidores LDAP actualizados y parcheados. Para prevenir que la explotación de otras vulnerabilidades pueda dar lugar a que un atacante pueda lanzar un ataque DrDoS LDAP sobre los equipos.

Detección y evidencias

Los indicios de si un servidor LDAP está participando en un ataque DrDoS, pueden hallarse revisando el consumo desmedido de los recursos del equipo, en cuanto a: uso de procesador, memoria RAM y acceso a disco. Para esta verificación, resulta muy útil la información proporcionada por las herramientas de monitorización de salud de equipos que haya desplegadas en la infraestructura, como por ejemplo PRTG, SolarWinds, Nagios, entre otros.

También se pueden encontrar evidencias en las alertas de monitorización de red, analizando, principalmente, el tráfico relacionado con el puerto 389.

En el registro de actividad del servidor LDAP (logs), también se podrán encontrar trazas del suceso en el caso de que haya pasado desapercibido en el momento de producirse el ataque y haya sospechas de su ocurrencia. Los logs asociados al servicio de LDAP son accesibles según la plataforma del sistema operativo sobre el que se ejecuta y, por ello, se debe consultar la documentación de cada plataforma (Microsoft y las distribuciones Linux) para saber exactamente cómo se almacenan estos registros de auditoría.

Respuesta y recomendaciones

Ante la confirmación de un ataque DrDoS, es necesario poner en práctica los protocolos de actuación y gestión de incidentes definidos previamente. En ellos se aconseja incluir los siguientes puntos:

- Revisar el origen de direcciones IP origen y destino, puertos de destino y direcciones URL del tráfico LDAP. Reunir toda la información útil y comunicársela al ISP, para que proceda a su bloqueo. La información se podrá extraer del firewall.

- Bloqueo y filtrado del tráfico no deseado. Los datos recopilados anteriormente podrán ser utilizados para configurar reglas de filtrado en cortafuegos y enrutadores, con el objetivo de impedir que lleguen peticiones al servidor LDAP propio. También es conveniente contactar con el proveedor de Internet y de hosting, para que apliquen filtros adicionales que bloqueen la inundación de tráfico no autorizado.

- Obtener asistencia técnica. Contactar con los proveedores de servicios técnicos de TI que tuvieran contratados o con los CERT de carácter público de referencia, como puede ser INCIBE-CERT.

Por otra parte, también es importante actuar con celeridad, ya que la organización puede enfrentarse a reclamaciones por parte de la víctima del ataque debido a las repercusiones del mismo.

El último paso, una vez que el ataque haya cesado y el servicio se haya restablecido con normalidad, es investigar las causas que lo han provocado, identificar las posibles vulnerabilidades y definir un plan de acción que permita eliminar las debilidades del sistema o, al menos, reforzar las medidas de prevención que eviten que vuelva a ocurrir.