Deception SCI

Durante este artículo hablaremos sobre cómo proteger nuestros sistemas de control industrial (SCI) frente a ciberataques avanzados: los sistemas de engaño o deception. Esta forma innovadora de protección revoluciona las medidas convencionales, mediante una protección proactiva. Durante el desarrollo de este artículo indagaremos en su funcionamiento y objetivo, analizando su papel en los SCI y en su aplicación actual.

¿Qué son los sistemas deception SCI?

El concepto ciberengaño, o ‘cyber deception’ fue introducido por primera vez en 1989 por Gene Spafford, con el objetivo de referenciar un tipo de defensa activa ante posibles incidentes.

Los sistemas deception SCI, son servicios que permiten mejorar la detección temprana de intrusiones, mediante la implantación de mecanismos de distracción y retraso para los ciberdelincuentes, aumentando el margen para poder aplicar procedimientos ante incidentes de forma temprana.

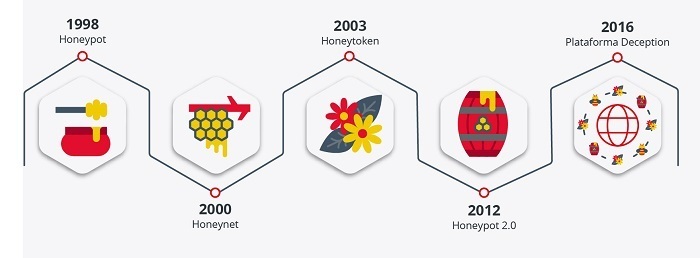

Uno de los grandes propulsores de este tipo de sistemas, son los avances en tecnologías de virtualización, que han permitido la implantación de nuevas soluciones para hacer frente a ataques cada vez más sofisticados, como los honeypots. Estos consisten en un entorno virtualizado paralelo al entorno de producción real, permitiendo confundir a los atacantes sobre cuál es el entorno real y observar, de manera segura, las técnicas que utilizan los atacantes en nuestros sistemas.

Con el paso del tiempo surgieron tecnologías más avanzadas, como las plataformas de deception, consideradas como una evolución de los sistemas honeypots, aplicando inteligencia analítica según el comportamiento de actor malicioso.

- Evolución de las tecnologías para engaños a atacantes. Fuente. -

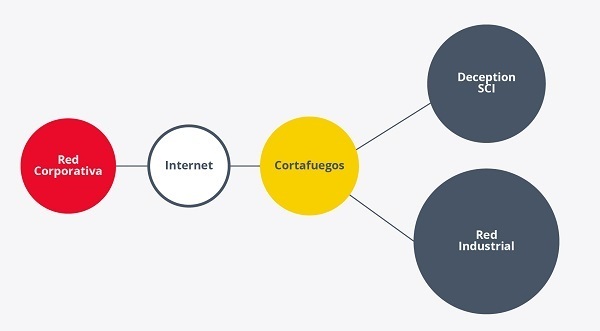

Los sistemas de deception actuales consisten en la creación de un entorno virtual, adicional y paralelo al entorno de producción real. A este entorno, que normalmente reproduce el SCI real a proteger en el mundo virtual, se le añaden sistemas de detección y análisis para obtener información de la actividad de los atacantes en el sistema. De esta manera, estos dispositivos permiten obtener información de posibles intrusiones antes de un posible acceso a los entornos reales de producción.

Actualmente, el uso de este tipo de sistemas suele estar más extendido en entornos TI, ya que suelen presentar mayor facilidad de virtualización y más homogeneidad entre ellos. Sin embargo, ya se están adoptando en entornos OT, coincidiendo con un aumento en la adopción de tecnologías de virtualización en los entornos OT donde prima la escalabilidad, flexibilidad y reducción de costes.

- Infraestructura de alto nivel para el despliegue de sistemas deception. Fuente. -

Aplicación en Sistemas de Control Industrial

Hoy en día, la seguridad en los SCI se suele regir mediante estándares internacionales. Existe una multitud de ellos, en función de sectores de producción o tipología de los SCI, tales como la ISA99, IEC 22443, NIST, los cuales proveen una guía de seguridad y mejores prácticas para la implementación de soluciones de seguridad en entornos industriales. Este te tipo de estándares, generalmente, está basado en un modelo de defensa en profundidad, su funcionamiento consiste en utilizar diferentes capas consecutivas de controles de seguridad para proteger los IACS (sistemas de control y automatización industrial).

Los sistemas deception, en general, no tienen como objetivo presentar una solución global para sustituir estos sistemas de defensa más tradicionales. En cambio, actúan directamente con las defensas tradicionales para mejorar la protección ante posibles amenazas.

- Riesgos de que un ciberataque logre su objetivo. Fuente. -

La función principal de la duplicación del sistema real que se realiza en los sistemas de deception es presentarse a posibles atacantes como el entorno real al que quieren acceder y explotar. Para ello, también se han llegado a desarrollar sistemas híbridos, que utilizan equipamiento OT real junto a elementos virtualizados, para obtener una mayor credibilidad y compatibilidad con estos sistemas.

En general, estos entornos, suelen ubicarse en el nivel 3 del modelo Purdue, que suele servir de frontera entre los entornos IT y OT. Esto les otorga más credibilidad, ya que sería normal que un SCI tuviera conexión a este nivel, y a la vez los aísla del entorno real para evitar crear un posible vector de ataque.

¿Cómo funciona un sistema de deception SCI?

El objetivo de los sistemas deception es confundir al atacante, impidiendo que diferencie entre los SCI reales de los deception implantados. Su funcionamiento consiste en el uso de tácticas y técnicas, recogidas por la metodología MITRE D3FEND y su aplicación cumple dos funciones principales: retrasar a los atacantes para permitir más tiempo de respuesta y generar inteligencia sobre el comportamiento de los atacantes en función de sus acciones en el entorno simulado. Aunque, actualmente, existe una infinidad de tácticas y técnicas que podrían implementarse, algunas de las más comunes son:

- Tácticas más utilizadas:

- señuelos o honeytokens: este tipo de táctica consiste en alejar al atacante lo máximo posible de la red que queremos proteger, proporcionándole información falsa, permitiéndonos redirigir y vigilar los avances de los actores maliciosos. Por ejemplo, mediante la publicación de diagramas de arquitectura manipulados en bases de datos en redes más accesibles.

- tráfico de red falso: este tipo de táctica consiste en crear trampas y señuelos en la red con información falsa, con el objetivo de camuflar datos sensibles reales. Por ejemplo, mediante la inyección de órdenes o históricos de producción del entorno simulado en la red real, confundiendo a un posible atacante.

- Técnicas más utilizadas:

- señuelos de interacción media: este tipo de técnica actúa como una reacción a ciertas acciones del atacante y ofrece una respuesta particular preprogramada a dicha interacción. Por ejemplo, mediante un servicio FTP que, en función del comportamiento de atacante, activa ciertos servicios y continuar recopilando información del atacante.

- señuelos de interacción alta: esta técnica es una versión más avanzada de los señuelos de interacción media, basándose en presentar una reacción más compleja al atacante, mediante scripting avanzado o incluso actuación manual por el equipo de monitorización. Por ejemplo, ir cambiando el funcionamiento de la planta simulada según el ataque progresa, aplicando los procedimientos de respuesta realistas que aplicarían en el entorno real para comprobar su eficiencia contra el atacante.

Aunque se suelen desplegar distintos servicios según los comportamientos que esperamos del atacante, no es necesario crear un sistema desde cero para cada caso concreto. Otra opción es el uso de honeypots existentes para SCI que, aunque pueden ser más fáciles de identificar por un atacante avanzado, pueden ser una herramienta útil y fácil de usar para obtener información del comportamiento general de un atacante en nuestro sistema. Por ejemplo, estos son algunos de los honeypots que se suelen usar en entornos OT:

- Conpot: es un honeypot de código abierto que admite varios protocolos industriales (IEC 60870-5-104, BACnet, Modbus, s7comm) y otros protocolos conocidos (HTTP, SNMP y TFTP).

- XPOT: es un honeypot que permite simular un PLC. Es un sistema basado en software y permite alta interacción al usuario y al atacante, llegando a permitir, por ejemplo, compilar, interpretar y cargar programas de PLC en el honeypot. Es compatible con los protocolos S7comm y SNMP. Puede simular el funcionamiento del PLC de Siemens S7-300.

- CryPLH: es un honeypot ICS virtual que permite simular PLC de Siemens (S7-300). Su funcionamiento consiste en la utilización de un host basado en Linux y servidores HTTP MiniWeb para simular HTTP o HTTPS, un script de Python para simular el protocolo ISO-TSAP y una implementación SNMP personalizada.

Ventajas y desventajas

En la industria actual, la aparición de nuevas tecnologías que permiten mejorar o cambiar nuestro entorno es constante y exponencial. Los sistemas deception solo son uno de los últimos ejemplos de tecnologías de protección a nuestra disposición. Y, como todas las tecnologías punteras, tienen una serie de ventajas y desventajas asociadas a su implantación dentro del mundo OT.

- Ventajas:

- mayor visibilidad en caso de incidentes de ciberseguridad,

- mejora de la detección de amenazas,

- menor índice de falsos avisos de intrusión,

- mejor respuesta frente a un incidente de ciberseguridad.

- Desventajas

- mayor complejidad de implantación y mantenimiento,

- mayor exposición ante posibles vulnerabilidades,

- necesidad de contar con un nivel de madurez en ciberseguridad alto,

- dificultad de virtualización de entornos OT.

Conclusión

En los últimos años han aumentado considerablemente los ciberincidentes en entornos industriales. Todos estos ataques pueden suponer un alto impacto para la organización, lo que hace que estén posicionados en el punto de mira de los atacantes. Por ello, el uso de tecnologías de protección cada vez más avanzadas y eficientes son una necesidad en los entornos industriales. Entre estas, los sistemas deception son una potente herramienta para poder desarrollar un plan de respuesta ante múltiples tipos de incidentes, permitiendo detectar, monitorizar, generar inteligencia y desarrollar procedimientos de respuesta ante incidencias más avanzado.

Por otro lado, es importante mencionar que estos sistemas requieren de un alto nivel de madurez de ciberseguridad en nuestro entorno industrial. Además de unas capacidades de virtualización maduras. Estos requisitos son imprescindibles para que nuestro sistema deception sea eficaz y para que podamos aprovechar la valiosa información que nos proporciona para proteger nuestros SCI reales.

En definitiva, los sistemas deception SCI permiten aplicar una capa de seguridad adicional y paralela al modelo de defensa en profundidad habitual. Bien aplicados y gestionados, pueden actuar como un buffer de tiempo entre el inicio de un ataque y la respuesta, como una herramienta de investigación para desarrollar un sistema de protección más eficiente y eficaz o incluso como un entorno de pruebas para nuevos cambios en nuestro entorno. Por lo cual es una de las mejores herramientas de defensa activas que se pueden implantar en entornos industriales avanzados, donde ya se hayan incorporado entornos virtuales.