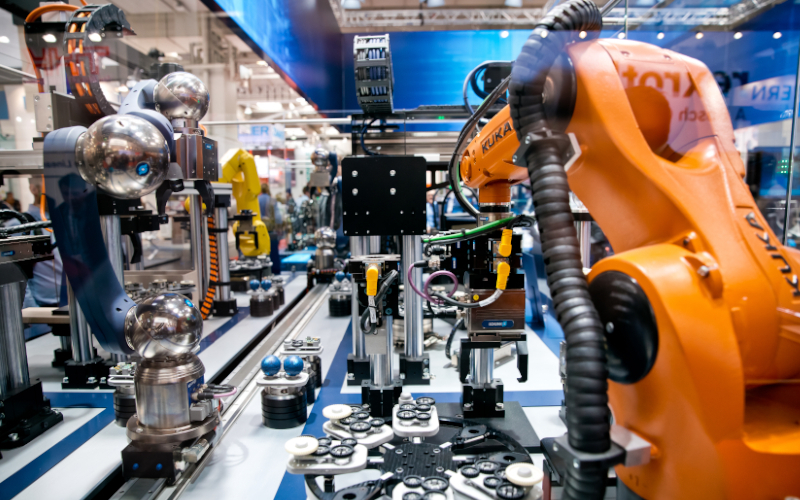

Dentro del mundo industrial, existen algunos sectores como el de la robótica, el cual ha evolucionado considerablemente. Esto ha supuesto la necesidad de actualizar todas las normativas y estándares, tanto de seguridad física (safety) como a nivel de ciberseguridad (security). Dado que el sector de la robótica es y será cada vez más un sector muy técnico y con un crecimiento exponencial, la necesidad de actualizar toda la documentación ha sido promovida por un gran grupo de empresas del sector, las cuales, sobre todo, han centrado sus preocupaciones en la ciberseguridad del mundo industrial robótico.

En este estudio, se expone brevemente el origen y evolución de la amenaza ransomware LockBit 3.0, a través del análisis de varias muestras maliciosa, con el objetivo de facilitar la información necesaria para poder identificar las características propias de este malware, su comportamiento y técnicas empleadas, permitiendo así una mejor identificación y respuesta ante ella.

Los Sistemas de Control Industrial (ICS) inicialmente fueron diseñados para trabajar en entornos estancos y como sistemas autónomos, escaseaban las interconexiones entre sistemas, al igual que escaseaban las protecciones de seguridad. Las constantes evoluciones en el ámbito de los ICS, entre las que se incluyen la inclusión de gran cantidad de protocolos de comunicación, dispositivos IIoT, la expansión en interconexiones, una búsqueda incesante en lograr la interoperabilidad entre sistemas y la inclusión de estas arquitecturas en sistemas críticos, ha provocado que las redes sobre las que se construyen estos sistemas de control industrial, también llamadas redes de control, hayan aumentado exponencialmente su seguridad.

La programación de los PLC es una parte fundamental en las fases iniciales cuando se construyen y diseñan las plantas industriales. Sobre dicho entorno, la compañía basará la totalidad de sus operaciones, con lo cual la configuración de estos controladores es un aspecto crítico. A la hora de programar estos dispositivos, existe una serie de pautas y buenas prácticas que aprovechan funcionalidades disponibles de forma nativa y que implican poco o ningún recurso a mayores de los que posee un programador de PLC, protegiendo al dispositivo de una forma sencilla y con un mínimo gasto de recursos.

Los PLC, o controladores lógicos programables, están presentes en los entornos industriales desde el inicio de la automatización. Dada la evolución que han sufrido los mismos, gracias a una mayor inteligencia, se han convertido en un objetivo interesante para potenciales atacantes.

Las organizaciones están expuestas a sufrir las consecuencias de las ciberamenazas, y pueden estar poco preparadas para afrontar y gestionar los ciberincidentes, ya sean provocados o no. Por ello, el INCIBE lanzó en 2014 su modelo de Indicadores para la Mejora de la Ciberresiliencia (IMC), con el propósito de mejorar y conocer el estado de la ciberresiliencia en las organizaciones.

Nobelium es la denominación de Microsoft para un grupo de atacantes que, según la atribución llevada a cabo por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) de Estados Unidos, pertenecen al Servicio de Inteligencia Exterior (SRV) de Rusia. Este grupo criminal es conocido por el ataque a la cadena de suministro de SolarWinds, y una campaña masiva de phishing haciéndose pasar por una empresa de desarrollo estadounidense.

Las zonas desmilitarizadas, conocidas también como DMZ (demilitarized zones), son utilizadas para el intercambio seguro de información entre equipos de una red que queremos proteger y una red externa que necesita acceder a dichos equipos. El uso de DMZ es ampliamente utilizado en el sector TI y también en el sector TO, pero los equipos y servicios que alojan no son exactamente iguales.

En los últimos años, el concepto de machine learning ha cobrado cada vez más relevancia, principalmente impulsado por los avances en capacidad de computación de forma paralela. Cada vez son más los desarrollos, aplicaciones y programas que se sirven de estos algoritmos para dotar al sistema de una mayor seguridad, inteligencia y autonomía. Sin embargo, su uso en entornos industriales es todavía muy escaso, aunque algunas pruebas y desarrollos recientes demuestran su eficacia, incluyendo en el ámbito de la detección y predicción de ciberataques.

Grandoreiro, también conocido como Delephant, es un troyano bancario procedente de Sudamérica, que ha extendido sus operaciones a otras regiones, sobre todo a Europa, incluyendo España y Portugal. Según investigadores de ESET, ha estado activo desde el año 2015, afectando a países de América Latina, principalmente Brasil, país en el que se desarrolló.