La llegada de la nueva versión del CVSS (Common Vulnerability Scoring System) permite cubrir algunas deficiencias relacionadas con la valoración de vulnerabilidades en el mundo industrial. La introducción de cambios en la forma de puntuar diferentes vulnerabilidades, la incorporación de nuevas métricas para elementos del mundo industrial como pueden ser el “Safety” o la recuperación de servicio de un dispositivo, son algunas de las novedades introducidas en la versión 4 del CVSS.

Dentro de este artículo se analizarán las novedades que trae la versión 4.0 y su aumento de precisión a la hora de valorar vulnerabilidades en los entornos industriales para una mejor adecuación de las puntuaciones otorgadas.

En las últimas décadas, la necesidad de controlar los procesos de manera remota para mejorar la eficiencia, la productividad y acelerar la toma de decisiones sobre los sistemas industriales, llevó a la interconexión de las tecnologías de operación (OT) con las tecnologías de información (IT). Esta interconexión ha dado lugar a una serie de riesgos de seguridad en los sistemas de control industrial, y para enfrentar estos desafíos, se han ido desarrollando y adaptando herramientas y tecnologías específicas para ayudar a garantizar la ciberseguridad en entornos industriales. Una de estas herramientas son los Centros de Operaciones de Seguridad (SOC).

En este artículo nos enfocaremos en la importancia de la monitorización avanzada en un SOC OT.

Cuando se produce un incidente de seguridad en un SCI (Sistema de Control Industrial), dependiendo de la gravedad del mismo, se puede generar un grave problema, tanto a nivel productivo, como económico o en la seguridad de las personas que trabajan en el sistema industrial.

Por lo tanto, en este artículo sucesivo al titulado “Buenas prácticas para la recuperación de sistemas industriales (I)”, se tratarán los planes de respuesta desde un punto de vista orientado a las normativas actuales, así como sus aplicaciones y necesidad en entornos industriales críticos, tales como el sector energético.

Cuando se produce un incidente de seguridad en un SCI (sistema de control industrial), dependiendo de la gravedad del mismo, se puede generar un grave problema, tanto a nivel productivo como económico o en la seguridad de las personas que trabajan en el sistema industrial.

Por lo tanto, en este primer artículo de una serie destinada a esta materia, se explicarán de forma precisa los planes de recuperación, unas pautas generales para su desarrollo y unas conclusiones sobre el uso y la aplicabilidad de estos planes.

En los últimos años la constante evolución tecnológica ha hecho posible una gran cantidad de avances que hace años serían impensables. En los entornos industriales una de las últimas novedades que promete destacar y llegar para quedarse son los PLC virtuales.

La virtualización de estos controladores permitirá desacoplar el hardware del software, es decir, el software se instalará en las estaciones de ingeniería, mientras que el hardware, permanecerá en otra zona externa a la zona de producción.

El Internet industrial de las cosas (IIoT) ha experimentado un crecimiento considerable durante los últimos años, proporcionando una gran cantidad de mejoras. Sin embargo, también presenta algunas limitaciones en cuanto al consumo, la seguridad, el coste o la escalabilidad. En este blog, veremos como la aparición de LoRaWAN en este ámbito permitirá solucionar parte de esas limitaciones.

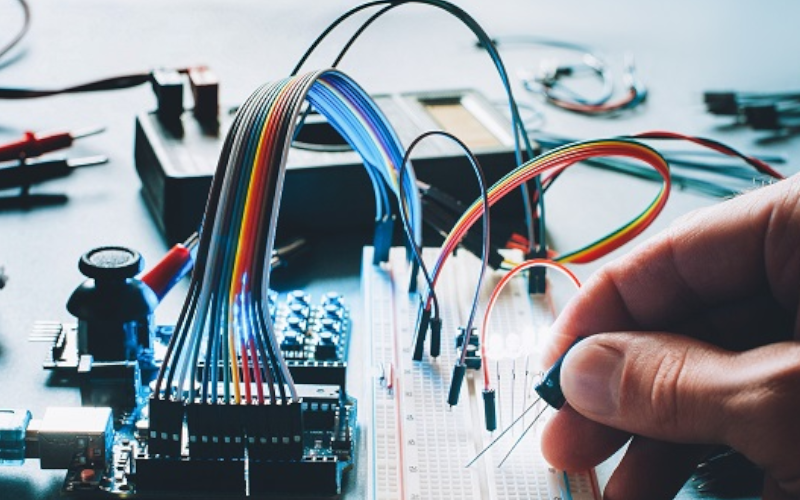

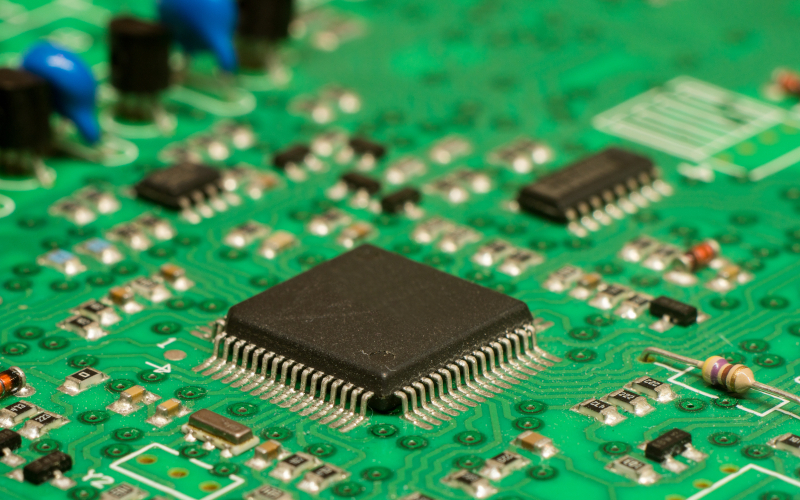

Un alto porcentaje de dispositivos desarrollados para el mundo industrial poseen interfaces físicas que permiten establecer comunicaciones secundarias. Estas comunicaciones permiten la ejecución de tareas tan importantes como pueda ser la gestión de los propios dispositivos o cambiar su forma de interactuar con los procesos industriales. Aunque para utilizar estas interfaces en la gran mayoría de los casos es necesario tener un acceso físico al dispositivo, la manipulación de este a través de dichas interfaces permite a los atacantes manipular el funcionamiento del sistema sin dejar rastro en el caso de no tener mecanismos que protejan al activo del hardware hacking.

Este artículo pretende mostrar las interfaces físicas más extendidas dentro de los dispositivos industriales y sistemas embebidos en general. Por otro lado, se quieren mostrar algunos ataques ejecutados a lo largo de la historia en el mundo industrial. Dichos ataques gracias a la manipulación física de algún dispositivo han permitido a los atacantes lograr un gran impacto sobre el proceso industrial objetivo.

La protección física de los puertos a nivel hardware dentro de los sistemas embebidos permite controlar las interfaces físicas de acceso, pero ¿qué pasa cuando estas interfaces son totalmente necesarias? En ocasiones, se requiere el acceso vía JTAG o UART a los sistemas para la ejecución de mantenimientos o modificaciones en diferentes procesos industriales. Gracias a estos accesos los proveedores pueden acceder a direcciones de memoria para leer o escribir, modificar el firmware, etc. Dada la importancia de estas tareas, es necesario incorporar la ciberseguridad en el proceso y es justo, sobre estas medidas, sobre las que girará la temática de este artículo.

La protección frente a inyecciones de faltas, el cifrado de algunas secciones de memoria dentro de los microcontroladores, o la simple protección frente a escritura de las mismas, son algunas de las defensas que pueden implementarse para evitar problemas dentro de una infraestructura industrial.

En la actualidad, existe una constante evolución en las tecnologías e implementaciones realizadas en los Sistemas de Control Industrial. Unas de las implementaciones más comunes para la mejora de las infraestructuras de sistemas industriales son la digitalización y el uso de la tecnología cloud. Por otra parte, el aumento de los protocolos de comunicación y los dispositivos IIoT (debido al crecimiento de la Industria 4.0) genera un gran volumen de tráfico difícil de controlar y securizar.