El análisis del comportamiento como herramienta de ciberseguridad

La gran mayoría de las organizaciones, independientemente de su tamaño o sector, suele trabajar con sistemas TIC para llevar a cabo su actividad. Estos sistemas manejan información sobre cómo los usuarios, sistemas, procesos y eventos interactúan dentro de su infraestructura y con sus recursos.

Todos estos datos podrían ser recopilados y analizados para proporcionar hallazgos cruciales sobre el comportamiento del usuario, patrones de uso y tendencias operativas. Sin embargo, a medida que estas organizaciones crecen y sus operaciones se vuelven más complejas, la cantidad de registros generados periódicamente puede aumentar exponencialmente, volviéndose inmanejable. Afortunadamente, dentro de este océano de información, se ocultan patrones de comportamiento que pueden indicar posibles amenazas, tanto externas como internas, ya sean intencionadas o no.

El análisis de comportamiento de usuarios y entidades, UEBA (User and Event Behavioral Analytics), emerge como una tecnología fundamental, ya que utiliza machine learning, y algoritmos de aprendizaje automático para monitorizar, analizar y proteger a la organización contra actividades internas, potencialmente dañinas.

Contar con herramientas de tipo UEBA aporta a la organización una visión profunda del comportamiento de los usuarios y entidades y ayuda a comprender mejor su ecosistema digital, identificar posibles riesgos y responder con rapidez y eficacia cuando se detectan comportamientos anormales, y con ello, posibles amenazas para la seguridad de la organización.

Funcionamiento y ventajas

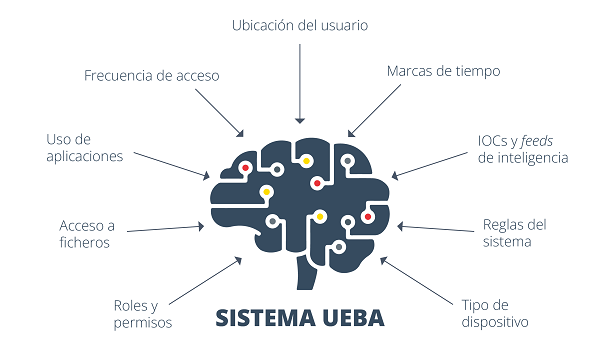

Los sistemas UEBA analizan el comportamiento del usuario y las entidades utilizando diferentes elementos como parámetros, entre los que se encuentran: la ubicación del usuario, marcas de tiempo, indicadores de compromiso, reglas del sistema, el tipo de dispositivo del usuario, roles, permisos, acceso a archivos, uso de aplicaciones o la frecuencia de acceso. Todo ello para identificar comportamientos anormales, en base a patrones y comportamientos establecidos.

- Elementos que alimentan la inteligencia de los sistemas UEBA. -

De forma general, ofrecen una serie de beneficios que fortalecen la estrategia de ciberseguridad de las organizaciones. Cabría destacar su capacidad para:

- Detección de comportamientos anómalos: gracias a algoritmos avanzados, construye perfiles de comportamiento con base a patrones históricos y políticas de seguridad, lo que ayuda a distinguir entre actividades legítimas y sospechosas, ofreciendo hallazgos valiosos sobre las irregularidades. Por ejemplo, si un empleado accede a información a la que normalmente no accedería o descarga grandes cantidades de datos, el sistema lo detectará y alertará al equipo de seguridad. Además, las técnicas de aprendizaje automático permiten que las herramientas aprendan y se adapten a nuevos patrones y tácticas emergentes.

- Reducción de falsos positivos: se trata de una herramienta complementaria a las soluciones de seguridad existentes, lo que mejora las capacidades de detección globales de la organización, al integrarse con otros sistemas de seguridad, minimizando las alarmas sin fundamento.

- Mejora de la capacidad de respuesta ante amenazas: al operar en tiempo real, estas herramientas analizan constantemente el flujo de datos y las interacciones de los usuarios, identificando patrones de comportamiento fuera de lo común casi al instante. Esta pronta detección no solo da pie a intervenciones inmediatas, sino que también brinda a las organizaciones una ventana de oportunidad crítica para tomar medidas preventivas o correctivas, antes de que las amenazas se intensifiquen.

- Mejora de eficiencia operativa: gracias al uso de procesos y al aprendizaje automatizado, los profesionales de seguridad disponen de más tiempo para centrarse en los ataques reales.

Uso de UEBA conforme a la protección de datos personales

Como hemos visto, las soluciones UEBA son herramientas poderosas en ciberseguridad, pero su configuración y operación debe hacerse de acuerdo con la legislación en materia de protección de datos personales.

El Reglamento General de Protección de Datos (RGPD) establece una serie de principios fundamentales que cualquier tratamiento de datos debe seguir:

- Minimización de datos: estas soluciones, por su naturaleza, tienden a recopilar una vasta cantidad de información con el propósito de detectar comportamientos anómalos o actividades sospechosas. Sin embargo, es imperativo que estas soluciones se restrinjan a recopilar solo los datos esenciales para cumplir con su objetivo, evitando el almacenamiento innecesario de información personal que podría no ser relevante para su función.

- Transparencia: las organizaciones no solo deben garantizar que los datos se recopilen y procesen de una manera transparente, sino también informar a los individuos sobre la naturaleza y propósito de este procesamiento. Esto incluye esclarecer cómo y por qué se están construyendo perfiles comportamentales y qué medidas de seguridad se están tomando para proteger esa información.

- Ubicación de los datos: si un proveedor se encuentra fuera del Espacio Económico Europeo (EEE), las organizaciones deben asegurarse de que las transferencias internacionales de datos cumplan con las disposiciones del RGPD. Esto significa que deben existir garantías adecuadas, como cláusulas contractuales estándar o decisiones de adecuación, para proteger los datos transferidos.

Tecnología y herramientas: el caso de OpenUBA

Las herramientas UEBA pueden resultar muy útiles para una amplia gama de profesionales dentro de una organización, desde administradores de sistemas y analistas de seguridad hasta científicos de datos que aprovechan estas plataformas para desarrollar y afinar modelos que mejoran la detección de comportamientos anómalos.

Existe una amplia variedad de opciones disponibles, incluyendo soluciones de código abierto que brindan a las organizaciones una alternativa flexible y escalable a sus necesidades de seguridad.

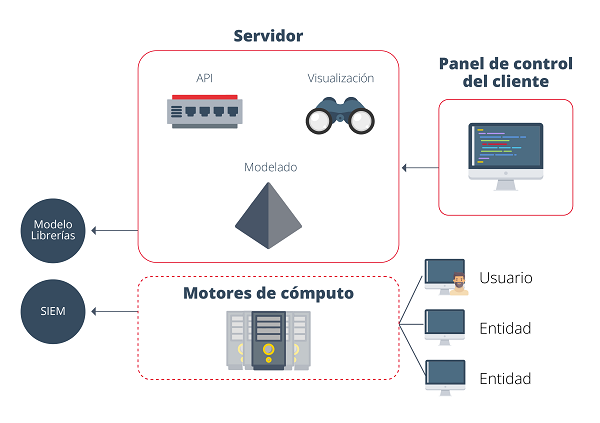

Un ejemplo de ellas es OpenUBA, una herramienta que cuenta con una creciente comunidad de usuarios que respalda y enriquece su desarrollo. Presenta una arquitectura ligera y compatible con cualquier SIEM, beneficiándose de tecnologías como Spark y ELK para procesar datos de manera eficiente y a gran escala. Además, incluye una biblioteca de modelos alimentada tanto por la comunidad como internamente.

- Arquitectura de OpenUBA. Fuente.-

El modelo de amenazas de OpenUBA se basa en el marco MITRE ATT&CK, lo que permite a las organizaciones tener una comprensión más profunda y contextual de las amenazas que enfrentan.

Conclusión

Garantizar la protección de la información es una responsabilidad intrínseca para todas las organizaciones. Las soluciones UEBA, que se centran en el análisis del comportamiento del usuario y las entidades, se han erigido como una de las principales herramientas en la estrategia de seguridad moderna, ayudando a identificar patrones anómalos y posibles compromisos de seguridad.

La importancia del análisis UEBA radica en su capacidad para proporcionar una visión detallada del comportamiento de los usuarios, permitiendo a las organizaciones detectar rápidamente posibles amenazas internas o externas. Esta capacidad de detección temprana es esencial en la prevención de brechas de seguridad y la protección de activos críticos. No obstante, el poder de estas herramientas conlleva una responsabilidad significativa en materia de protección de datos. Estas soluciones recopilan y analizan grandes volúmenes de datos del comportamiento del usuario, lo que puede plantear desafíos en cuanto a su privacidad.

Es crucial que las organizaciones que implementen esta tecnología lo hagan con un enfoque ético, asegurando que la privacidad y los derechos digitales de los usuarios no se vean comprometidos. Por ello, es importante considerar no solo la eficacia de la solución en términos de detección de amenazas, sino también su compatibilidad con las normativas de protección de datos personales.