Explorando M-Bus, seguridad y eficiencia en las comunicaciones de telemetría

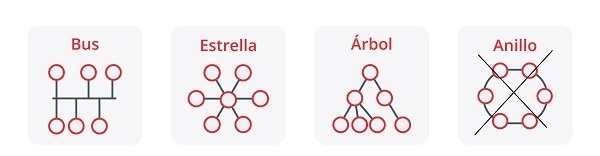

En la actualidad el protocolo M-Bus o Meter Bus es uno de los más utilizados, tanto en el sector industria, como en el sector vivienda, ya que su principal función es la lectura de los datos que generan los contadores, independientemente que sean de agua, gas, electricidad, calefacción, etc. Una de las características principales de este protocolo es que usa un sistema de comunicaciones jerárquico maestro/esclavo, permitiendo así recopilar los datos que van generando los sensores mediante las peticiones que crea el maestro. Además, este tipo de comunicación, se puede utilizar en diferentes tipologías, permitiendo una arquitectura de red mucho más flexible y escalable. El problema es la forma en la que se envía las comunicaciones puesto que al ser maestro-esclavo tiene que ir necesariamente entre los dispositivos, pasando la información entre todos los dispositivos.

- Tipologías permitidas en M-Bus. Fuente -

Otra de las características más destacadas de este protocolo es la tensión que necesita para su correcto funcionamiento, que suele oscilar entre los 36 y 42 VCC, lo que provoca que se tengan que instalar elevadores de tensión, ya que las conexiones utilizadas comúnmente no generan tensiones tan altas.

Otras características importantes del protocolo M-Bus son:

- Existe una gran gama de productos en el mercado debido a su estándar a nivel europeo.

- Las redes tienen capacidad para extenderse hasta por 5 km de longitud.

- Cada red puede llegar a gestionar hasta 5.000 equipos finales cada una.

- Tiene una conexión simple (un cable de 2 hilos de polaridad) que no requiere apantallamiento.

Por otro lado, uno de los grandes problemas de este protocolo es su bajo nivel de ciberseguridad ya que los desarrolladores de dicho protocolo se enfocaron más en la efectividad de las comunicaciones y en que se realizaran en el menor tiempo posible. Esto se puede comprobar en que los datos enviados se realizan en texto plano, provocando que un atacante con acceso a las comunicaciones, ya sea mediante una conexión a la red o al dispositivo, pueda adquirir información de gran valor y utilizarla para fines maliciosos.

Además, debido a los nuevos avances tecnológicos y al alto uso de este protocolo, se ha creado una versión inalámbrica denominada WM-Bus o Wireless Meter Bus, que permite que dispositivos que se encuentran en zonas alejadas se puedan comunicar entre ellos, reduciendo así el coste de instalación que supondría si se encontrase cableado.

Alternativa WM-Bus

La alternativa WM-Bus permite realizar la lectura de los dispositivos de manera inalámbrica siendo esta, una solución ideal para la creación de redes de sensores inalámbricos industriales o IWSN (Industrial Wireless Sensor Networks) otorgando la capacidad de colocar sensores o actuadores en lugares de difícil acceso para controlarlos de manera remota. Esta no es la única ventaja que trajo esta evolución del protocolo, puesto que es más robusta que su predecesora y, además, proporciona una mejor eficiencia en la potencia y aumenta la seguridad en el protocolo.

Las características básicas de esta alternativa son las siguientes:

- Soporte para comunicación unidireccional o bidireccional.

- Trabaja a diferentes frecuencias:

- 169 MHz.

- 433 MHz.

- 868 MHz.

- Soporte para encriptación y autenticación de AES-128.

- Disponibilidad para avisos de alarmas y averías.

- Topología en estrella con opción de introducir repetidores.

- Larga vida de las baterías, entre 15 y 20 años.

- El rango máximo oscila dependiendo de la frecuencia en la que trabaje:

- 500 metros a 868MHz.

- 2000 metros a 169 MHz.

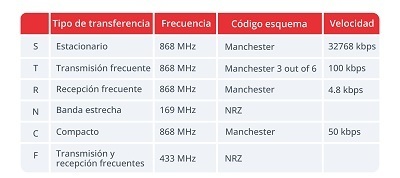

- Modos de transferencia. Fuente -

Las características de seguridad introducidas en el protocolo son las siguientes:

- Confidencialidad:

- Se permite un cifrado y autenticación del tipo AES-128, proporcionando una mayor privacidad, lo cual significa que nadie puede introducirse en la comunicación si no se desea.

- Integridad:

- Asegura que el mensaje recibido es el mismo que el mensaje escrito por el emisor.

- Autenticación:

- Asegura que el mensaje recibido proviene del dispositivo original.

- Protección contra 'playback':

- Esto hace que el receptor del mensaje no lo pueda grabar o guardar y reenviarlo más adelante.

Vulnerabilidades descubiertas sobre M-BUS

Las vulnerabilidades solventadas, más conocidas son las que afectan al M-Bus SoftwarePack 900S de PiiGAB (PiiGAB M-Bus). Aquí se descubrieron 9 vulnerabilidades de diferente criticidad, que son:

- CVE-2023-36859.

- Vulnerabilidad clasificada como alta con una puntuación de “8”, por la cual PiiGAB M-Bus no valida las cadenas de identificación recibidas antes de procesarlas, lo cual podría provocar que se le envíe código y este lo ejecute.

- CVE-2023-33868.

- CVE-2023-31277.

- CVE-2023-35987.

- Vulnerabilidad clasificada como critica con una puntuación de “9,8”, por la cual PiiGAB M-Bus hace uso de credenciales introducidas dentro del código para realizar la autenticación.

- CVE-2023-35765.

- CVE-2023-32652.

- Vulnerabilidad clasificada como alta con una puntuación de “8,8”, por la cual PiiGAB M-Bus SoftwarePack 900S no sanea de manera correcta las entradas de usuario, lo que podría permitir inyectar comandos arbitrarios al introducir los nombres de usuario.

- CVE-2023-34995.

- CVE-2023-34433.

- CVE-2023-35120.

Soluciones o mitigaciones para los riesgos

Debido a los problemas de ciberseguridad que tiene el protocolo M-Bus, se ha buscado diferentes métodos para que se pueda aumentar su nivel de ciberseguridad. Los métodos más relevantes son los siguientes:

- Actualizar los dispositivos a la última versión posible, permitiendo evitar posibles bugs o fallos en el software.

- Introducir dispositivos como el firewall que te permita crear reglas para limitar o bloquear las comunicaciones no deseadas.

- Introducir tecnologías para poder visualizar y controlar las comunicaciones que se realizan con este protocolo, los mejores ejemplos son los IDS (Sistemas de detección de intrusos) y los IPS (Sistemas de prevención de intrusos).

- Que los accesos externos a los dispositivos se realicen mediante protocolos ciberseguros y que se haga de una forma controlada.

Además de estas soluciones, se puede implementar otras que también permitirá aumentar la ciberseguridad de las comunicaciones, para ello se aconseja leer el artículo Top 20 Mitigaciones en Entornos industriales, parte 1 y parte 2 donde se encuentra una mayor cantidad de mitigaciones y explicadas de una forma más detallada y completa.

Conclusión

Como se ha podido observar a lo largo de este artículo, el protocolo M-Bus se trata de uno de los protocolos más usados en los dispositivos que su principal función es enviar datos en tiempo real. Dichos dispositivos son muy utilizados en muchos sectores como por ejemplo suministro de agua, de electricidad, calefacción, etc.

El gran problema de este protocolo es el bajo nivel de ciberseguridad, ya que al desarrollar dicho protocolo se pensó más en la funcionalidad, este bajo nivel de ciberseguridad se puede detectar ya que los datos se envían en texto plano y se han podido encontrar diferentes vulnerabilidades.

Con el paso del tiempo se han podido realizar diferentes soluciones, como por ejemplo la creación del protocolo WM-Bus o la implantación de firewalls u otras tecnologías que permita asegurar las comunicaciones que se realizan.