LockBit: acciones de respuesta y recuperación

LockBit es una familia de ransomware que ha evolucionado significativamente desde su primera aparición en 2020. Una de sus variantes más conocidas, LockBit 3.0, se distingue frente a sus predecesoras por su sofisticación y capacidad mejorada para evadir las medidas de detección y seguridad. Esta versión ha introducido métodos de cifrado más robustos, tácticas avanzadas de exfiltración de datos y una estructura de ransomware como servicio (RaaS) más refinada que atrae a un número creciente de afiliados.

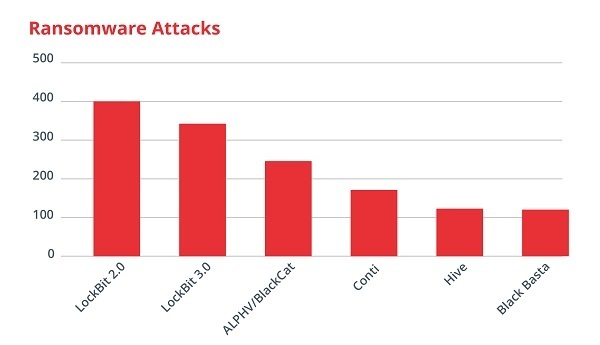

Lanzado a finales de junio de 2022, LockBit 3.0, se consolidó rápidamente como uno de los más dañinos de su generación. Desde su lanzamiento, ha dirigido sus ataques a infraestructuras clave de todo el mundo, especialmente EEUU y Europa, incluyendo entidades gubernamentales, bancos, redes de comunicación esenciales, fábricas, grandes consultoras y, de forma especialmente preocupante, al ámbito sanitario. De hecho, su impacto en cuanto a número de ataques solo ha sido superado por su antecesor, LockBit 2.0.

Uno de sus aspectos más revolucionarios fue lanzar su propio programa de bug bounty, siendo la primera vez que se observa esta estrategia en el contexto del ransomware. Este enfoque innovador subraya la sofisticación y la profesionalización de los grupos de ciberdelincuentes detrás de LockBit, y representa un cambio paradigmático en cómo estos actores buscan involucrar a otros expertos de seguridad para ayudarles a mantener su actividad.

- Campañas de ataques de ransomware más fructíferos en 2022. Fuente -

El 20 de febrero de 2024, en una operación internacional, fuerzas del orden de 11 países coordinaron esfuerzos para incautar varios dominios de la darknet operados por el grupo LockBit, explotando una vulnerabilidad crítica en PHP. Actualmente el sitio no se encuentra disponible, gracias a su desmantelamiento por parte de las autoridades.

Características

Motivación

Aunque su origen en Rusia también plantea intereses geoestratégicos a nivel mundial, la principal motivación de LockBit ha sido el lucro económico a partir de la extorsión, a través de la táctica de "doble extorsión" para exfiltrar datos y amenazar con su publicación en caso de no recibir el rescate, complicando la detección y bloqueo por parte de software de seguridad.

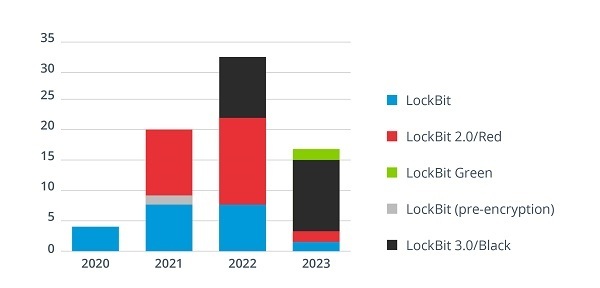

- Instancias observadas por ANSSI según variantes de LockBit entre 2020 y 2023. Fuente -

Infección y propagación

Sus técnicas para penetrar en los sistemas también evolucionaron y se refinaron con cada versión, abarcando desde el uso de conexiones remotas inseguras, hasta la propagación de correos electrónicos con contenido dañino. Pero, además, LockBit, a lo largo de su historia, se ha caracterizado por utilizar un arsenal de exploits muy nutrido.

Entre los CVE más representativos y vinculados a este malware destacan: ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207), PaperCut (CVE-2023-27350), BlueKeep (CVE-2019-0708), Apache Log4j (CVE-2021-44228) y Citrix Bleed (CVE-2023-4966).

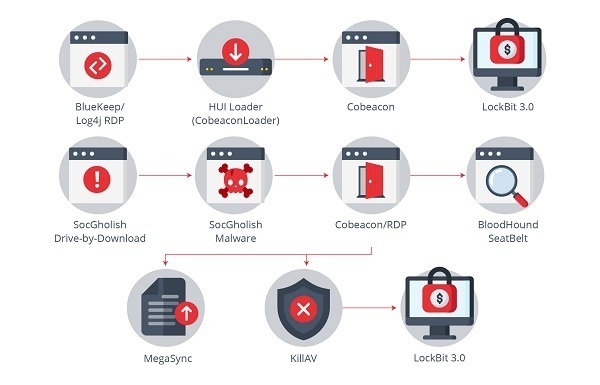

Trendmicro identificó dos escenarios diferentes en el caso de LockBit 3.0, aunque pueden darse muchas más variantes.

- Escenarios de ejecución de LockBit 3.0. Fuente -

- Escenario de BlueKeep/Log4j/RDP: En este escenario, los atacantes explotaban vulnerabilidades conocidas como BlueKeep, que afecta a servicios de escritorio remoto no parcheados en versiones antiguas de Windows, y Log4j, una vulnerabilidad en la biblioteca de registro de Java, así como debilidades en la implementación del Protocolo de Escritorio Remoto (RDP). Así, los atacantes podían obtener un punto de entrada inicial al sistema o red. Una vez dentro, utilizaban un cargador para descargar e instalar un agente de Cobalt Strike, que se utilizaba para establecer una presencia persistente en el sistema, permitiendo el movimiento lateral y la preparación para la fase final del ataque: el despliegue de LockBit 3.0.

- Escenario de SocGholish Drive-by-Download: este método de ataque necesitaba que las víctimas se infectasen previamente al visitar un sitio web comprometido provocando una descarga y ejecución no deseada (drive-by-download) del malware SocGholish. Este malware actuaba como un punto de entrada para descargar otras herramientas maliciosas, como Cobeacon, y permitir el acceso remoto a través de RDP. Además, puede llevar a la ejecución de herramientas de reconocimiento, como BloodHound y SeatBelt, para obtener un entendimiento detallado de la red y las relaciones de confianza dentro de Active Directory, facilitando así un ataque más dirigido y efectivo. Este escenario también culmina con el lanzamiento de LockBit 3.0.

La actividad de LockBit 3.0 se ha apoyado en una variedad de herramientas open-source y de terceros para facilitar sus ataques de ransomware. Entre ellas, herramientas de compresión como 7-zip para evitar detecciones antes de la exfiltración de datos, utilidades de escaneo de red, como Advanced IP Scanner y Advanced Port Scanner, para mapear redes de víctimas y encontrar vectores de acceso, y software de administración remota, como AnyDesk y TeamViewer, para controlar dispositivos de víctimas remotamente. También ha empleado herramientas especializadas en seguridad y administración de sistemas, como Bloodhound para reconstruir relaciones de Active Directory y explotarlas, y Mimikatz para extraer credenciales del sistema. Este arsenal les permite desde evadir defensas y obtener privilegios elevados, hasta exfiltrar datos y facilitar el movimiento lateral dentro de las redes comprometidas. Aunque también ha desarrollado otras como StealBit para la exfiltración automática de datos.

Evasión de la detección y la recuperación

Antes de iniciar el proceso de cifrado, LockBit 3.0 ejecuta varias acciones para garantizar su eficacia:

- Finaliza servicios y procesos específicos: detecta y finaliza una serie de procesos y servicios relacionados con la seguridad, la copia de seguridad, la gestión de bases de datos y otras aplicaciones que podrían detener o interferir en el proceso de cifrado. Por ejemplo, interrumpe servicios vinculados a programas antivirus, sistemas de copia de seguridad y bases de datos activas para facilitar el cifrado sin interrupciones de los archivos críticos, utilizando técnicas de evasión de análisis como el API NtTerminateProcess, que finaliza procesos para eludir análisis.

- Deshabilita y altera servicios de seguridad: modifica la configuración del sistema para desactivar herramientas de seguridad capaces de detectar su presencia. Un caso notable es el bloqueo del Windows Defender mediante alteraciones en el registro del sistema, o la paralización de servicios relacionados con otros productos de seguridad, con el objetivo de crear un entorno donde el ransomware pueda operar sin ser descubierto ni bloqueado por las defensas de seguridad.

- Elimina las copias de seguridad: la estrategia de LockBit 3.0 se realiza utilizando la Instrumentación de Administración de Windows (Windows Management Instrumentation, WMI) a través de objetos COM. Este método aprovecha las capacidades administrativas de WMI para manipular y eliminar las copias de seguridad del sistema operativo de manera eficiente, dificultando la recuperación de archivos por parte de las víctimas del ataque de ransomware.

- Elimina y altera registros: tras ejecutar sus operaciones malintencionadas, el ransomware se esfuerza por borrar o cambiar registros de eventos del sistema para obstaculizar la investigación forense y el análisis posterior a la infección. También vacía el contenido de la papelera de reciclaje.

LockBit 3.0 emplea el uso de hilos (threading) al interactuar con una API en lugar de llamar directamente a la API, lo que probablemente constituye un intento de complicar el análisis por parte de los investigadores. Este enfoque permite que el ransomware ejecute múltiples tareas o procesos de cifrado simultáneamente de manera más eficiente, aumentando la velocidad del ataque y reduciendo el tiempo de detección.

Cifrado

LockBit 3.0 implementa un mecanismo para su proceso de desempaquetado y descifrado, utilizando una contraseña específica de RC4 KSA para descifrarse a sí mismo. Esta contraseña inicia la primera etapa del proceso de desempaquetado, que se desarrolla en varias capas, comenzando con cierto código fuente y luego aplicando el algoritmo RC4.

Finalmente, el proceso identifica y ejecuta funciones de la API de Windows, completando así su preparación para la ejecución del ataque. Adicionalmente, también emplea algoritmos, como AES-256, ChaCha20 y RSA-2048, en sus operaciones de cifrado, ya que ChaCha20 ofrece una alternativa de alto rendimiento para el cifrado especialmente útil en entornos donde el rendimiento de AES puede no ser óptimo y RSA, por otro lado, se utiliza para el cifrado de claves.

Respuesta y desinfección

En la plataforma NoMoreRansom puede encontrarse una suite de desinfección dirigida a la versión 3.0, desarrollada por la policía de Japón a partir de la cooperación internacional. Hay que tener en cuenta que se basa en el uso de claves de descifrado recuperadas por agencias de la ley (alrededor de unas 1.000) y no en la explotación de alguna vulnerabilidad del ransomware LockBit 3.0. Esto significa que la capacidad de recuperación de datos está limitada. El paquete, denominado ‘Decryption Checker for LockBit.zip’, en su versión 0.5, ofrece dos herramientas:

- La primera herramienta, Decryption ID Checker, se refiere al binario check_decryption_id.exe y compara el ID de descifrado del usuario con claves conocidas por las autoridades, ofreciendo potencialmente una solución de descifrado con instrucciones para aquellos con IDs coincidentes.

- Preparación: no se requiere una preparación especial más allá de tener acceso al sistema operativo Windows desde donde se ejecutará la herramienta.

- Ejecución: desde el Símbolo del sistema de Windows (cmd) o PowerShell, navegar hasta el directorio donde se encuentra la descarga y ejecutar check_decryption_id.exe. Este paso requiere introducir el ID de descifrado único, cuando se solicite.

- Resultado: si se encuentra una coincidencia en la base de datos de claves de descifrado conocidas, se te indicará que una clave de descifrado está disponible para tu caso y recibirás instrucciones sobre cómo proceder.

- La segunda herramienta, Check Decrypt for LockBit 3.0, referida al binario check_decrypt.exe, recopila información diagnóstica el sistema, evaluando la posibilidad de descifrar parcialmente archivos cifrados, aunque no garantiza una recuperación completa. Los pasos para ejecutar esta herramienta son:

- Preparación: es necesario tener acceso a una terminal de Windows en el sistema con archivos cifrados.

- Ejecución: a través de una consola de comandos o de PowerShell, navegar hasta la carpeta donde se encuentre check_decrypt.exe. Ejecutar el comando proporcionando los dos argumentos necesarios: check_decrypt.exe <ruta_a_los_archivos_cifrados> <extensión_común_de_lockbit>. La extensión de lockbit reemplaza a la extensión original del fichero por una cadena de 9 caracteres. Por ejemplo:

E:\check_decrypt.exe "D:\data\lockbit_encrypted" "xE9thWXg6"

Durante su ejecución, se mostrará por consola la información de estado, incluyendo el número de archivos encontrados con la extensión especificada y el progreso en el análisis de los datos. - Resultado: al finalizar, se creará un archivo CSV en el directorio desde el cual se ejecutó el comando, con toda la información resumida sobre todos los archivos analizados. Este archivo es útil para determinar cuáles archivos podrían ser potencialmente recuperables. Si se detectan archivos descifrables, se proporcionará el número de archivos susceptibles de descifrado junto con detalles de contacto para obtener información adicional sobre cómo proceder. Si no se encuentran archivos recuperables, se mostrará un mensaje indicando que no se encontraron archivos susceptibles de descifrado.

Aunque el alcance de las herramientas actuales de recuperación es limitado, la incautación de grandes cantidades de datos de los servidores del malware alimenta la expectativa de que próximamente puedan desarrollarse nuevas herramientas con capacidades y alcances superiores, que permitan recuperar archivos no recuperables con las herramientas actuales.

Conclusiones

El análisis de LockBit 3.0 subraya la crucial importancia de la investigación y el desarrollo dentro de la comunidad de ciberseguridad, que ha demostrado su resiliencia y capacidad de adaptación ante tales las amenazas.

La colaboración policial internacional se plantea como un pilar fundamental en la lucha contra el cibercrimen, permitiendo una respuesta más ágil y coordinada gracias al intercambio de inteligencia y recursos.

Por otro lado, la creciente complejidad de estos ataques pone de manifiesto la imperiosa necesidad de fortalecer la concienciación y la preparación en materia de ciberseguridad, dotando a organizaciones y a individuos con las herramientas y conocimientos necesarios para una detección temprana y respuesta efectiva. En conjunto, estos elementos conforman un enfoque integral y proactivo esencial para navegar y mitigar los riesgos en el actual entorno de ciberamenazas.