Riesgos de seguridad en los PLC

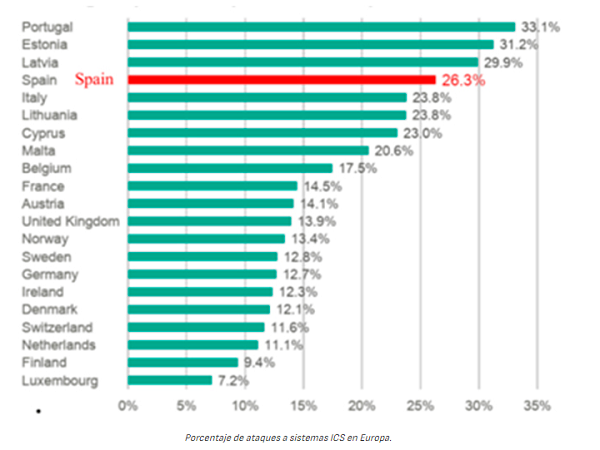

Durante el año 2022, España fue el cuarto país europeo con más ciberataques a sistemas de control industrial y más del 40% de los sistemas OT (Tecnología Operativa) se vieron afectados por software maliciosos durante ese mismo año.

- Porcentaje de ataques a SCI en Europa. Fuente -

Esta tendencia se suma al incremento exponencial de adopción de nuevas tecnologías, orientadas a mejorar productividad o gestión de los entornos industriales. Sin embargo, con el generalizado, surgen riesgos inherentes que reducen la seguridad de nuestros entornos si no se implementan correctamente. Para aportar ayuda en este aspecto, este artículo indagará sobre los riesgos asociados con los PLC, uno de los dispositivos más críticos del entorno industrial, y la importancia de abordar dichos riesgos.

¿Cuáles son las fases de un ciberataque a un PLC?

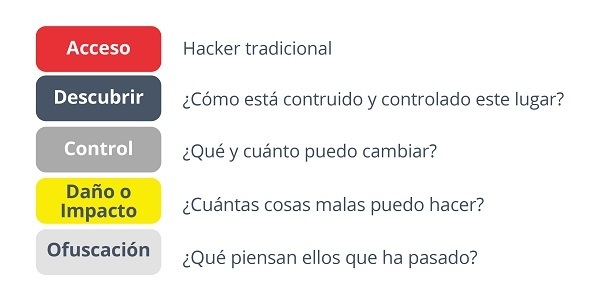

Aunque las fases de un ataque pueden variar de un caso a otro, en general se puede identificar unos pasos básicos por los que los atacantes suelen avanzar:

- Acceso: La primera fase en conseguir acceder a la red de PLC de una planta industrial de forma remota. Es importante establecer arquitecturas que implementen la seguridad en profundidad, de forma que para ganar el acceso remoto a los PLC sea necesario atravesar varios puntos de seguridad, reduciendo el riesgo de que un ataque pueda llegar a las siguientes fases.

- Descubrimiento: Esta etapa consiste en recopilar información sobre los PLC que utiliza el objetivo, su configuración, sus medidas de seguridad y las comunicaciones que utilizan para realizar sus funciones. Para ello, los atacantes se suelen servir de técnicas de espionaje y reconocimiento, identificando protocolos industriales, modelos y marcas de equipos, vectores de ataque, puntos críticos de la infraestructura. Para dificultar esta fase, es importante bastionar correctamente nuestros PLC (restringir acceso a configuraciones, cifrar comunicaciones, cambiar accesos por defecto…) y mantener la red de producción monitorizada. Cuanto más tiempo y esfuerzo necesite el atacante para identificar vectores de ataque, más probable es que se le detecte en el proceso.

- Control: Esta fase consiste en ganar acceso a la configuración de los PLC. Esto puede requerir algo tan sencillo como usar credenciales por defecto, hasta técnicas más complejas como explotar vulnerabilidades de seguridad de equipos no actualizados. Una vez dentro, el atacante puede ganar conocimiento total del funcionamiento del PLC, extenderse a otros equipos con más facilidad y ganar persistencia en nuestra red.

- Daño o Impacto: En esta fase, una vez adquirido el control, el atacante pasará al ataque propiamente dicho. Un PLC es un objetivo crítico para un atacante, desde aquí puede pasar a exfiltrar información confidencial sobre el proceso productivo, alterar el proceso enviando órdenes no autorizadas a los actuadores, falsificar lecturas de sensores y bases de datos o directamente inutilizar el equipo y detener la producción.

- Ofuscación: En esta fase a diferencia de un incidente de ciberseguridad IT el objetivo normalmente no es ocultar el ataque en sí, ya que la mayoría de los impactos en OT son visibles. La prioridad en este caso es ocultar las técnicas utilizadas y la extensión del ataque para, idealmente, poder volver a infectar los equipos una vez se han recuperado.

- Fases de ataque a un PLC. Fuente -

¿Cuáles son los efectos de un ciberataque en un PLC?

Hoy en día, las plantas industriales modernas se enfrentan a múltiples desafíos y condiciones cambiantes (entrega de productos, calidad de los productos, costes, normas ambientales…), por ello, ha cobrado importancia la adopción de sistemas flexibles y adaptables.

En entornos industriales, a diferencia de en entornos IT, donde el objetivo principal suele ser la información confidencial, la prioridad suele estar en comprometer la disponibilidad del sistema de control, parando la producción en planta.

Existen distintos efectos que un ataque puede tener en nuestros SCI:

- Daño a equipos: este tipo de ciberincidente tiene como objetivo causar al sistema, a los equipos o a la planta industrial. Hay múltiples formas en las que un actor malicioso que ha tomado el control del SCI puede intentar dañar los equipos industriales, por ejemplo, mediante:

- Estrés del equipo: acelerando el desgaste gradual normal que los equipos industriales sufren durante su operación. Con este objetivo un atacante puede alterar la configuración de los PLC para repetir movimientos innecesarios o que faciliten la aparición de desperfectos o averías en la infraestructura.

- Manipulación de los límites de seguridad de los equipos: los límites de seguridad controlan que las variables (temperatura, velocidad, presión…) no alcancen valores peligrosos. Pero un atacante podría modificar dichos valores en los PLC pertenecientes a los sistemas safety de un SCI permitiéndoles alcanzar valores inseguros para la operabilidad del sistema.

- Daño al proceso productivo: otro posible vector de ataque es la cantidad, calidad o coste de producción:

- Calidad de productos y tasa de producción: esta vulneración tiene como objetivo el producto final. Normalmente consiste en comprometer la integridad de los PLC, modificando su configuración con el objetivo de empeorar la calidad general de los productos o la tasa de productos válidos producidos, repercutiendo en daños reputacionales, económicos o incluso consecuencias de cumplimientos legales.

- Costes operativos: esta vulneración consiste en modificar la integridad de la configuración del PLC de manera que se incurren en gastos adicionales. Alterando los tiempos de espera, temperaturas concretas o porcentajes de mezclas, un atacante puede incrementar nuestros gastos de energía, materiales, combustible, etc. Aunque inicialmente sea un coste menor, este ataque puede extenderse en el tiempo, incurriendo en gastos considerables.

- Consecuencias legales: este tipo de vulneraciones puede afectar a la capacidad de la empresa a cumplir la regulación estipulada.

- Safety: este tipo de vulneraciones están dirigidas a los PLC responsables de la seguridad del personal de la empresa y/o de terceros. Además de sanciones legales, el mal funcionamiento de estos equipos puede provocar accidentes laborales o daños colaterales.

- Impacto ambiental: cada vez más sectores industriales están sujetos a regulaciones medioambientales estrictas y objetivos de sostenibilidad exigentes. Este tipo de vulneraciones están dirigidas a la capacidad de una empresa para cumplir estas necesidades, falsificando las mediciones o control de los PLC de control de emisiones, de depurado de aguas, de reciclaje de materiales y otros procesos esenciales para controlar el impacto ambiental de la empresa.

- Contratos: ya sean contratos de prestación de servicios, niveles de calidad exigidos o cumplimiento de pedidos; un ataque al SCI de nuestra planta puede comprometer la capacidad de satisfacer los contratos con nuestros clientes. Incumplir estos acuerdos por motivos de un ciberincidente puede conllevar sanciones legales, daño reputacional y poner en riesgo a terceros.

- Clases de ciberataques físicos. Fuente -

¿Cómo se realiza el peritaje de un PLC tras un ciberincidente?

El objetivo del peritaje de PLC consiste en evaluar y estudiar, en caso de un ciberincidente, cuáles serían las causas y su origen. Este proceso debe ser realizado por personal especializado, normalmente ingenieros industriales especializados en electrónica industrial o en el sector pertinente a la empresa afectada y certificados para este tipo de proyectos.

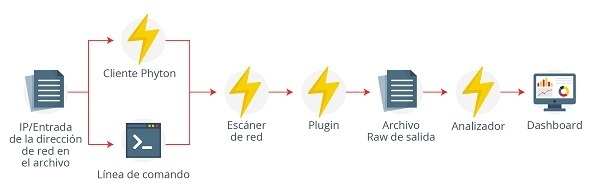

En el peritaje se buscan pruebas concluyentes de manipulaciones no autorizadas del SCI. Para ello se utilizan herramientas especializadas, por ejemplo, Microsoft ICS Forensics Framework una herramienta muy extendida para el análisis forense de metadatos de los PLC.

Esta herramienta funciona bajo Python y es de código abierto. Su funcionamiento consiste en obtener información a partir de un archivo de configuración, introduciendo consultas a la aplicación. Dicha aplicación obtiene la respuesta a partir de los metadatos alojados dentro de los plugin del PLC, obteniendo los datos solicitados (tipo de máquina, últimas producciones, proceso activo…).

- Herramientas forenses Microsoft. Fuente -

¿Qué normativa de ciberseguridad se puede utilizar para proteger un PLC?

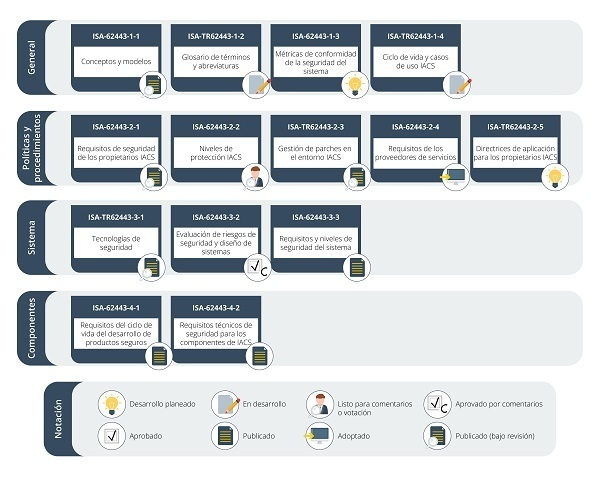

La norma más extendida y aceptada para la protección de SCI es el marco normativo IEC-62443. Este se divide en cuatro dominios de ciberseguridad orientados a la seguridad global, desde el nivel de gestión de gestión de la empresa hasta la operación de cada dispositivo:

- General: Marco general de ciberseguridad de la empresa. Como se organizarán y gestionarán las responsabilidades, procedimientos y sistemas de seguridad.

- Políticas y procedimientos: Como crear, gestionar y aplicar políticas y procedimientos y cuales necesitamos implantar.

- Sistemas: Como deben de estar diseñados los sistemas que componen nuestro proceso para alcanzar el nivel de seguridad objetivo.

- Componentes: Como se deben configurar y proteger los equipos y componentes individuales de nuestros sistemas.

Dentro de cada dominio, la IEC-62443, cuenta con múltiples normas enfocadas a los aspectos de la ciberseguridad relevantes para él. En cada norma se definen una serie de requisitos con diferentes niveles de cumplimiento. De esta forma, los usuarios pueden identificar la madurez general de su empresa, definir un nivel objetivo y aplicar los requisitos de exigencia necesaria para alcanzarlo.

- Familia de estándares de la IEC 62443. Fuente -

Para la ciberseguridad en los PLC, se recomienda el uso de las normas 62443-4-1 y 62443-4-2. La particularidad de estos equipos como dispositivos longevos, de difícil mantenimiento, pero con un papel crítico en los sistemas industriales; destaca la necesidad de conocer y aplicar este tipo de normativas, que puedan servir de base y guía para reducir los riesgos de ciberseguridad.

Conclusiones

Las empresas industriales dependen de sus SCI para su operativa diaria y los PLC siempre han sido la herramienta básica que los componen. Estos equipos son uno de los elementos diferenciadores de los entornos OT y siempre han utilizado tecnologías y técnicas específicas, desde protocolos de comunicación propios hasta sistemas operativos y firmware específico. Esto les ha mantenido ajenos a los ciberataques durante un tiempo, ya que presentaban un desafío técnico que los atacantes no veían la necesidad de embarcar, pudiendo enfocarse en entornos IT más conocidos.

Sin embargo, recientemente, la evolución de las amenazas y la combinación de entornos IT y OT ha cambiado este paradigma. Los PLC son más accesibles y vulnerables a los ciberataques, lo cual ha llevado a la creación de técnicas de ataque específicas y normativas especializadas para contrarrestarlos.

Dada la criticidad de estos equipos en nuestras redes industriales, es necesario conocer las normas y buenas prácticas que pueden guiarnos a reducir y eliminar riesgos cada vez mayores. Proteger, bastionar y gestionar correctamente nuestros PLC y sistemas de control industrial es esencial para asegurar que nuestro proceso puede operar de manera segura y cumplir los objetivos de nuestra empresa.