Con la revolución industrial de la Industria 4.0 se han dotado a los procesos industriales de una mayor inteligencia y esto ha detonado en un despliegue de una mayor cantidad de dispositivos.

Todos estos despliegues suelen tener un punto en común, siendo este las puertas de enlace (gateways), las cuales, tras ser desplegadas se encargan de la traducción de algunos protocolos a la trama TCP/UDP o simplemente de enviar la información a la nube.

Al ser un punto que congrega una gran cantidad de datos y capaz de dotar de inteligencia a los procesos industriales, las gateways industriales, han pasado a ser un objetivo bastante apetecible para los atacantes.

El mantenimiento industrial siempre ha sido una de las actividades más importantes dentro de las industrias para poder alargar la vida de los dispositivos. Esta actividad siempre ha estado pensada más en el aspecto mecánico, pero debido al nuevo tipo de industria que existe en la actualidad y el aumento de ciberataques en este sector, hace que se tenga que hablar de una nueva forma de mantenimiento.

Este tipo de mantenimiento está más relacionado con el mundo informático y a lo largo de este artículo se podrán ver sus principales características y las acciones a realizar para que se haga de forma correcta.

La elaboración de informes técnicos es una de las partes más importantes para la conclusión de una tarea, ya que refleja los resultados de todo el trabajo realizado. Además, no solo constituye un entregable final para un cliente, o para los responsables de una institución, sino también es el nexo de unión entre la persona o equipo que ha llevado a cabo dicha tarea y los responsables de la toma de decisiones, en base a los hallazgos encontrados.

En la actualidad, existe una constante evolución en las tecnologías e implementaciones realizadas en los Sistemas de Control Industrial. Unas de las implementaciones más comunes para la mejora de las infraestructuras de sistemas industriales son la digitalización y el uso de la tecnología cloud. Por otra parte, el aumento de los protocolos de comunicación y los dispositivos IIoT (debido al crecimiento de la Industria 4.0) genera un gran volumen de tráfico difícil de controlar y securizar.

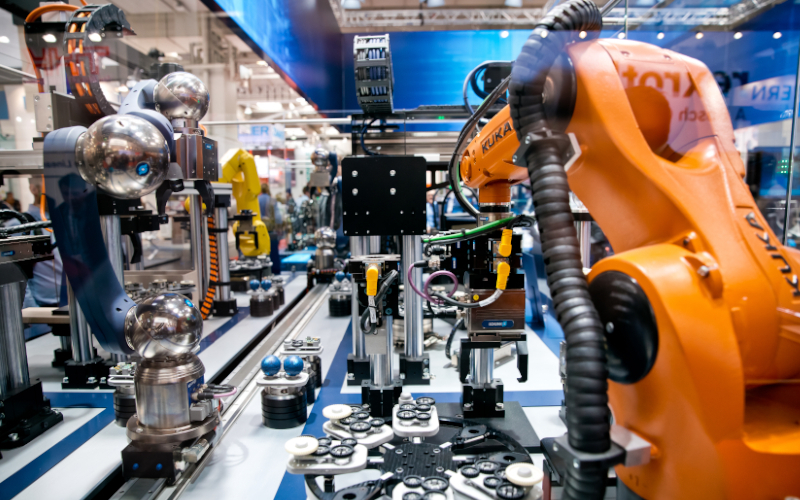

Dentro del mundo industrial, existen algunos sectores como el de la robótica, el cual ha evolucionado considerablemente. Esto ha supuesto la necesidad de actualizar todas las normativas y estándares, tanto de seguridad física (safety) como a nivel de ciberseguridad (security). Dado que el sector de la robótica es y será cada vez más un sector muy técnico y con un crecimiento exponencial, la necesidad de actualizar toda la documentación ha sido promovida por un gran grupo de empresas del sector, las cuales, sobre todo, han centrado sus preocupaciones en la ciberseguridad del mundo industrial robótico.

Los Sistemas de Control Industrial (ICS) inicialmente fueron diseñados para trabajar en entornos estancos y como sistemas autónomos, escaseaban las interconexiones entre sistemas, al igual que escaseaban las protecciones de seguridad. Las constantes evoluciones en el ámbito de los ICS, entre las que se incluyen la inclusión de gran cantidad de protocolos de comunicación, dispositivos IIoT, la expansión en interconexiones, una búsqueda incesante en lograr la interoperabilidad entre sistemas y la inclusión de estas arquitecturas en sistemas críticos, ha provocado que las redes sobre las que se construyen estos sistemas de control industrial, también llamadas redes de control, hayan aumentado exponencialmente su seguridad.

En los entornos industriales existen multitud de tecnologías, fabricantes, comunicaciones, etc. En este artículo se reflejará una pequeña parte de los protocolos que utilizan comunicaciones de radiofrecuencia (RF). Gracias a estas comunicaciones inalámbricas, los operadores, dentro del mundo industrial, pueden desde enviar una simple orden para obtener información del estado que tiene algún sensor, hasta ejecutar órdenes de control sobre el entorno industrial. La importancia que tiene una buena implementación, a nivel de ciberseguridad de estas comunicaciones, es bastante elevada ya que, en ocasiones, algunos de los ataques que se han investigado tienen un impacto en el mundo físico, originando incidentes que pueden derivar incluso en víctimas mortales.

La proliferación de incidentes de ciberseguridad en los entornos industriales ha originado una gran preocupación en los diferentes sectores existentes. Algunos de ellos, como el sector energía, están eligiendo el camino que se tomó en el sector banca con el framework de TIBER-EU. Además, muchos gobiernos están dotando de grandes partidas monetarias a sus organismos gubernamentales para que elaboren planes estratégicos donde se incluyan estos ejercicios.

Los enfrentamientos entre países ya no solo se llevan a cabo en el mundo físico, en esta nueva década, estos enfrentamientos también se trasladan al mundo cibernético. El conflicto entre Rusia y Ucrania es uno de los ejemplos más claros. Dentro de los acontecimientos que se han dado, se encuentra el incidente de seguridad denominado como Industroyer2, que afectó a un proveedor eléctrico en Ucrania. El Industroyer2 es la evolución de su antecesor, el malware conocido como Industroyer, el cual fue capaz de afectar a múltiples protocolos de los sistemas de control industrial durante su ejecución. Esta nueva variante del malware se centra en un protocolo de comunicaciones en concreto, el IEC-104, muy extendido en Europa y Oriente Medio para monitorizar y controlar el sistema de energía por medio del protocolo de comunicaciones TCP/IP.

La programación de los PLC es una parte fundamental en las fases iniciales cuando se construyen y diseñan las plantas industriales. Sobre dicho entorno, la compañía basará la totalidad de sus operaciones, con lo cual la configuración de estos controladores es un aspecto crítico. A la hora de programar estos dispositivos, existe una serie de pautas y buenas prácticas que aprovechan funcionalidades disponibles de forma nativa y que implican poco o ningún recurso a mayores de los que posee un programador de PLC, protegiendo al dispositivo de una forma sencilla y con un mínimo gasto de recursos.