CAPEC (Common Attack Pattern Enumeration and Classification) es un proyecto que se centra en enumerar y clasificar patrones de ataque comunes en sistemas informáticos y en ofrecer un enfoque sistemático para comprender y abordar las tácticas utilizadas por los atacantes. Al igual que CWE (Common Weakness Enumeration), CAPEC es una iniciativa de la comunidad de seguridad informática y es mantenida por el Instituto Nacional de Estándares y Tecnología (NIST) en Estados Unidos. Recientemente en la versión 3.9, el proyecto ha incorporado una serie de patrones de ataque relacionados con el mundo industrial.

Este artículo pretende mostrar al lector el uso de estos códigos como los utilizados a nivel de identificador en los CVE, CWE, etc. y que guardan relación con muchos de los trabajos que se ejecutan día a día en el sector de ciberseguridad industrial.

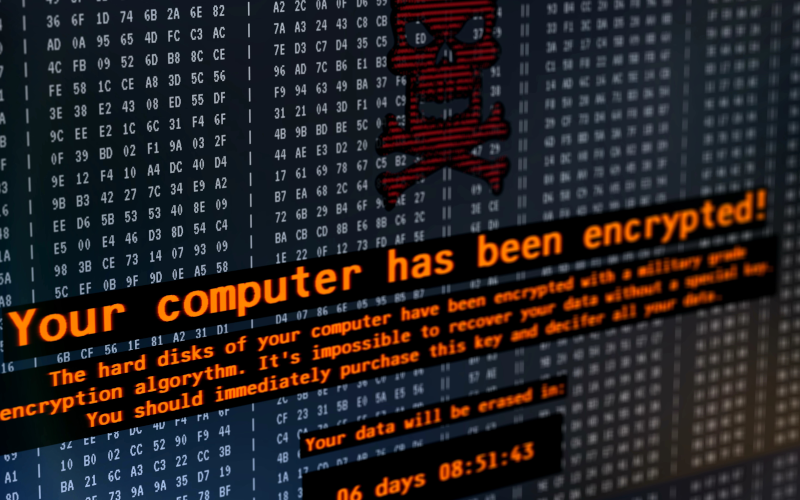

Desde su aparición en 2022, Black Basta se ha consolidado como uno de los ransomware más peligrosos en el panorama actual, destacando por su capacidad para realizar ataques de doble extorsión, robando y cifrando datos de sus víctimas. Aunque se centra en sistemas Windows, también han sido descubiertas versiones para sistemas Linux que atacan a hipervisores ESXi. A finales de diciembre de 2023, un reconocido laboratorio de hacking ético en Berlín publicó en GitHub una herramienta de descifrado para combatirlo. Aunque el grupo ha actualizado recientemente su software para corregir esta falla, la publicación de la herramienta de descifrado representa un duro golpe contra sus operaciones. En este artículo, analizamos en detalle el funcionamiento de este ransomware, explorando los métodos que emplea para comprometer la integridad de los datos y sistemas y presentamos el método de descifrado para su versión vulnerable.

En la actualidad, las infraestructuras industriales están sufriendo más ataques que nunca y se prevé que los ataques a este tipo de infraestructuras sigan creciendo de manera exponencial en los próximos años. Es por ello, que, a lo largo de este artículo, se realizará un análisis sobre un grupo de ciberdelincuentes y su ataque estándar, mostrando cómo se puede obtener información sobre el modus operandi, cuándo y mediante qué tácticas y técnicas consiguieron atacar una infraestructura industrial.

El ransomware LockBit ha evolucionado rápidamente para convertirse en una de las amenazas más prolíficas de nuestros tiempos. Su sofisticación técnica, evidenciada por el desarrollo de herramientas, como StealBit, para la exfiltración automatizada de datos y su adaptación para atacar servidores Linux, específicamente los ESXi, demuestran la avanzada capacidad de adaptación y el impacto potencial en las organizaciones afectadas.

Además, la implementación de un modelo de ransomware-como-servicio (RaaS) y tácticas de doble extorsión subrayan la complejidad y la naturaleza coercitiva de sus campañas. La respuesta a esta amenaza, sin embargo, ha culminado en un esfuerzo colaborativo policial que ha logrado desarticular la infraestructura de LockBit, llevando a la detención y acusación de varios de sus operadores. En este artículo nos centramos en la versión de LockBit 3.0, presentando sus principales características y las herramientas actuales para la recuperación de datos en caso de haberse visto comprometido.

Dentro del marco de las infraestructuras de seguridad RPKI, los ROA son componentes cruciales en la defensa del ciberespacio, proporcionando mecanismos de autenticación y verificación de rutas vitales para la seguridad del enrutamiento de Internet. A pesar de sus innegables beneficios, la creación y mantenimiento de ROA tiene su propio conjunto de desafíos y consideraciones. Este artículo explora la relevancia de los ROA, examina sus desafíos inherentes y subraya la importancia de una implementación y gestión segura para fortalecer la resiliencia de Internet.

La dinámica cambiante del entorno laboral y la creciente dependencia de las soluciones basadas en la nube, han catapultado a los sistemas Secure Access Service Edge (SASE) al centro de atención en el mundo de la ciberseguridad, ofreciendo la posibilidad de integrar la seguridad de la red y la administración del acceso en una solución basada en la nube, ofreciendo flexibilidad y protección.

Este artículo se adentra en la arquitectura y filosofía detrás de SASE, explicando cómo redefine la seguridad y el acceso en los sistemas cloud.

El Resource Public Key Infrastructure (RPKI) es esencial para la seguridad en el enrutamiento de Internet, dado que proporciona un método para conectar direcciones IP con sistemas autónomos (AS) de manera segura, validando la información de las rutas.

RPKI previene efectivamente los ataques de tipo BGP Hijacking, donde los potenciales atacantes redirigen el tráfico de Internet maliciosamente. Este artículo pretende explorar el diseño, la implementación y los beneficios de utilizar RPKI para garantizar la seguridad y la autenticidad en el enrutamiento de Internet.

El ransomware, una de las principales amenazas de ciberseguridad en el panorama actual, permite a los delincuentes secuestrar datos y demandar rescates. Aunque hay diversas familias y variantes, algunas son especialmente destructivas. Estos ciberdelincuentes han refinado sus métodos, utilizando desde extorsiones complejas hasta programas tipo "bug bounty". Frente a estos desafíos, exploraremos herramientas y estrategias para recuperarnos y defendernos de tales ataques.

La gestión y predicción de vulnerabilidades se ha convertido en una tarea esencial para la ciberseguridad. El sistema de puntuación de predicción de exploits (EPSS) es una metodología lanzada en 2019, que utiliza algoritmos y datos de inteligencia de amenazas para predecir la probabilidad de que una vulnerabilidad específica sea explotada por actores de amenazas en un corto espacio de tiempo.

En un entorno donde las organizaciones se enfrentan a un número creciente de vulnerabilidades, el EPSS prioriza eficazmente las respuestas a las vulnerabilidades en función de su riesgo de explotación. A través de una meticulosa recopilación y análisis de información, este sistema ofrece una visión eficiente de las amenazas que afectan a la empresa, permitiendo a las organizaciones actuar proactivamente. Este artículo se enfoca en entender el EPSS, cómo mejora la postura de seguridad y las mejores prácticas para su implementación.

El ransomware Hive (especialmente en su versión v5) destaca por su sofisticación, y por el impacto causado en centenares de empresas y organizaciones a nivel mundial, eludiendo las defensas convencionales y desafiando a los analistas con sus técnicas avanzadas.

En este artículo, desentrañamos sus características, desde sus métodos de cifrado hasta sus contramedidas anti-análisis, ilustrando no solo la amenaza que representa, sino también cómo se puede combatir. A través de un análisis técnico, se pretende capacitar a los lectores con el conocimiento necesario para entender y, en última instancia, defenderse de este tipo de amenazas.